為了向人們提供舒適方便和安全快捷的消費模式,智慧城市匯集了各種現代技術和解決方案,然而,在智慧城市概念被大力倡導的同時,安全卻成為了經常被忽略的問題。智慧城市基礎設施的快速發展,給好奇者和網絡犯罪分子帶來了充足的活動空間。

1 智能終端漏洞

在城市的街道和公園,停車支付終端、自行車租賃點和移動設備充電站是比較常見的智能終端;在機場和客運站,有自助售票機和問訊臺;在電影院,有取票終端;在醫院和公共場所,有排隊管理系統;甚至是在有些付費公廁都安裝有支付終端。

圖:影院自助取票終端

然而,越智能越復雜的設備,其自身的安全漏洞和配置缺陷卻越多,另外,這些設備的特定場景更能成為網絡犯罪份子攻擊利用的目標:

設備安裝在公共場所

設備全天候待機

同類型設備配置相同

用戶信任依賴度較高

存儲用戶數據,包括個人資料和財務信息

設備互聯,可以訪問到其它局域網

設備連接互聯網

新聞曾報導過,電子路標被黑客入侵并被篡改顯示“前方有僵尸“、交通燈或交通控制系統存在漏洞等等,然而,這些只是冰山一角,智慧城市基礎設施不僅僅包括交通燈和路標。

2 智慧城市終端

從技術角度來講,大部分支付服務終端通常都是PC式的觸摸屏,主要不同在于Kiosk導覽模式–提供給用戶交互式訪問的圖形界面,同時也限制用戶訪問系統功能的操作。但在我們的實際研究中發現,大部份終端由于缺少可靠防護,都可以通過回退Kiosk模式獲取到系統某些訪問權限。

Kiosk Mode:針對用戶設置有限操作功能,一種無地址欄、工具欄等額外菜單的全屏瀏覽模式,用于公共計算機或者嵌入系統,如ATM機、自動服務機系統。Windows8.1系統的IE瀏覽器中也有此模式。

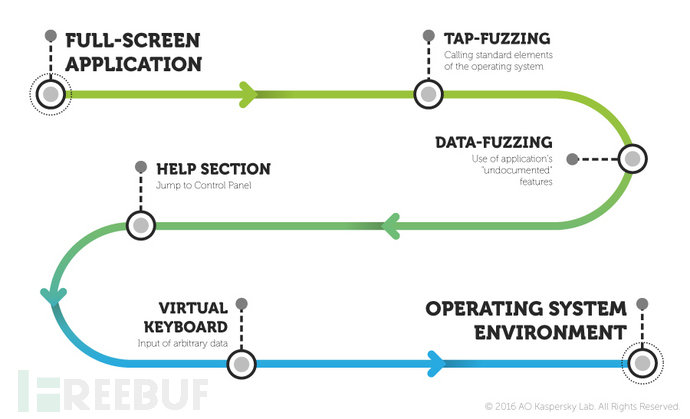

Kiosk 模式回退(全屏回退)技術

多數終端都存在幾種典型的漏洞,其中一種就是Kiosk模式回退:

圖:Kiosk模式回退

Tap Fuzzing

Tap Fuzzing是一種終端交互時,利用誤操作退出全屏模式的技術,黑客通過點擊屏幕所有地方,或長按各種顯示元素試圖調用系統功能菜單,如打印、幫助、屬性等,并以此為入口調用命令行獲取系統權限,得到有價值數據或安裝惡意軟件。

-圖:公共終端安全分析方法論

Data Fuzzing

當黑客成功獲取系統某些”隱藏“菜單的訪問權限之后,便向可輸入區域填入各種數據,試圖引起導覽系統Kiosk模式錯誤。如果系統開發者未對用戶輸入的字符串長度、特殊字符等設置過濾檢查功能,那么輸入的錯誤數據可能觸發系統錯誤異常。這些異常可導致系統某些接口元素被攻擊者調用,如通過幫助欄訪問控制面板,而通過控制面板又可以調用系統虛擬鍵盤。

其它技術

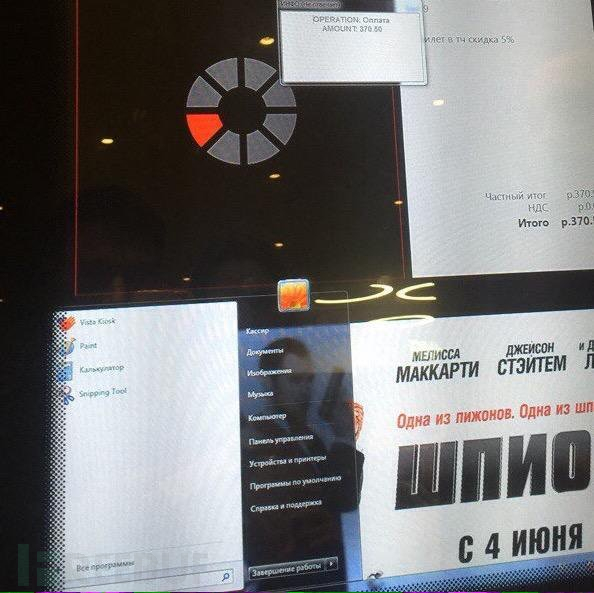

另外一種Kiosk回退技術就是尋找外部鏈接調用瀏覽器窗口。通常,由于開發人員疏忽,很多終端顯示程序都包含有外部社交媒體鏈接,如VKontakte, Facebook, Google+等。智能終端的用戶交互接口元素會引起多種全屏回退場景,如影院自助售票終端全屏回退:

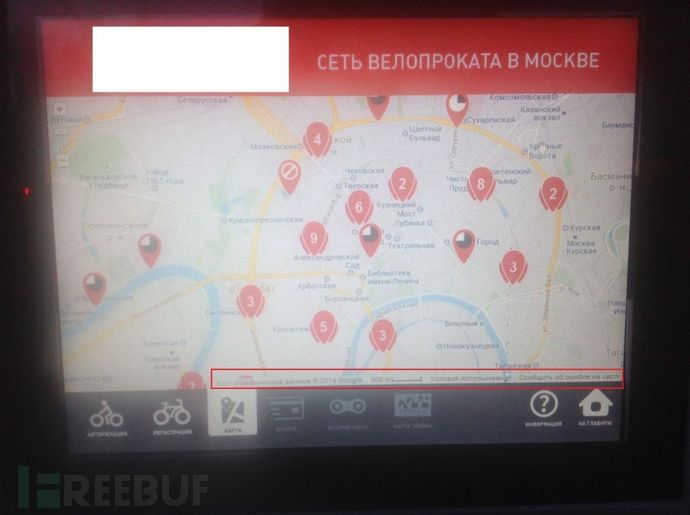

3 自行車租賃終端

許多歐洲發達城市都設置有下圖這種自行車租賃終端,方便人們注冊租車和幫助服務,我們在其中發現,用來注冊的谷歌地圖下方有一個狀態欄,包含“錯誤報告”、“隱私政策”和“使用條款”等外部鏈接。

圖:包含外鏈的狀態欄

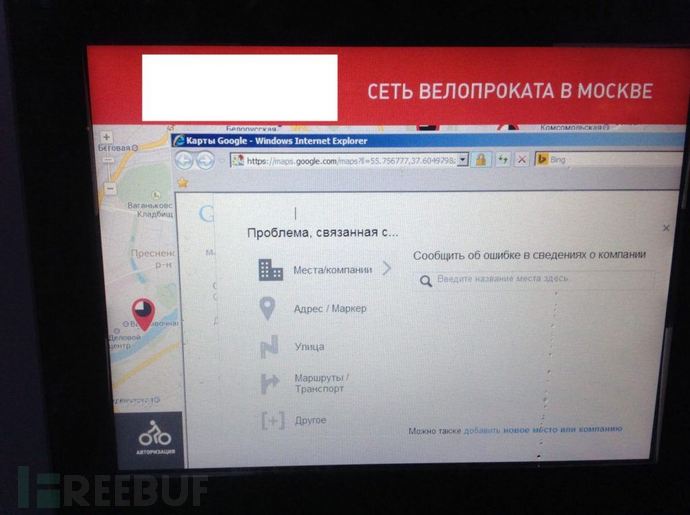

打開任何一個鏈接都會調用到IE瀏覽器,由此可進一步訪問操作系統。

-圖:IE瀏覽器的出現為攻擊者提供了攻擊入口

之后,通過頁面上的幫助鏈接就可以輕易找到并調用虛擬鍵盤,由此,我們就獲得了該終端系統的控制權限,當然也能執行任意程序。

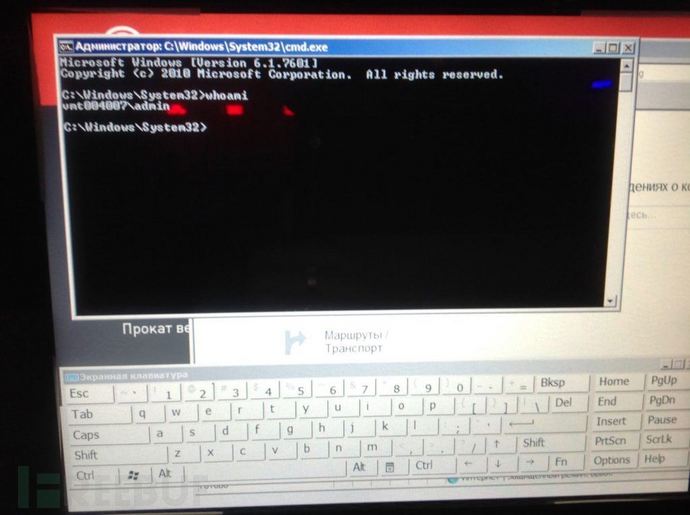

圖:以管理員權限運行CMD

另外,攻擊者可以由此獲取系統管理員密碼hash,而且,該密碼可能是同類型終端的統一密碼。而系統內的租車人詳細信息也會成為攻擊者的獲取目標,這些高價值數據包含姓名、電話、郵箱等信息。除此之外,攻擊還可以在終端系統中安裝keylogger鍵盤記錄程序,遠程控制系統并獲取用戶輸入數據,或者利用這些全天候設備進行加密貨幣開采或其它黑客活動,一些大膽的犯罪份子甚至會在顯示屏幕上增加支付卡輸入窗口以騙取用戶詳細的支付信息。

4 政府辦公終端

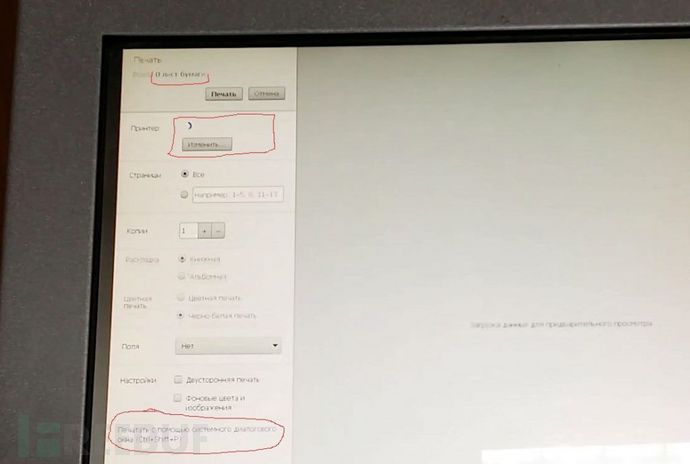

一些政府辦公終端也容易受到黑客攻擊,比如我們發現的一臺打印用戶支付清單的終端系統,在填入所有相關數據,點擊“創建”按鈕之后,將會跳出一個持續數秒、包含打印參數和控制工具的標準打印菜單。

圖:終端顯示的打印過程信息

攻擊者可以利用這幾秒的時間回退到幫助欄,調用控制面板和屏幕鍵盤,最終達到竊取打印信息、安裝惡意軟件、獲取系統密碼等目的。

5 機場公共設備

機場隨處可見的自助值機設備同樣存在嚴重的安全問題,而且,這些設備與其它終端不同,它們被用來存儲和處理有價值的用戶信息。

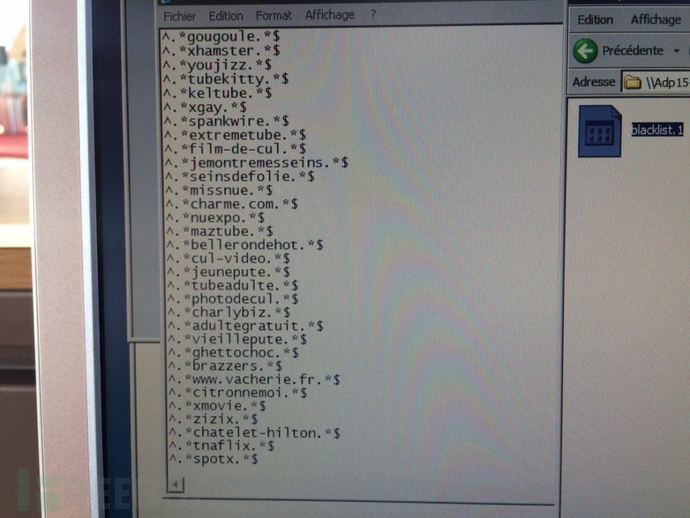

圖:回退全屏模式并調用瀏覽器窗口

很多機場還提供付費網絡接入服務,這些服務終端將會存儲用戶姓名、支付卡信息等,當然這些終端一樣是kiosk mode,一樣存在回退錯誤,并且其內置播放廣告的Flash Player插件可以用來調用系統其它功能菜單。而且這些終端上的網站限制和過濾功能幾乎沒什么用,攻擊者可以輕易獲取到訪問限制列表,隨意增加或刪除任何網址,當然,也可以增加一個釣魚網站,或一個惡意軟件傳播網站。

圖:終端網站限制列表

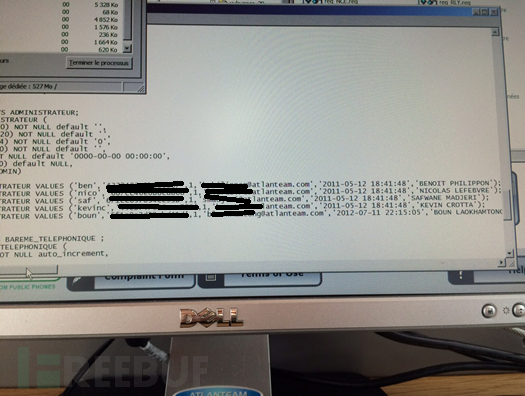

我們甚至還在這些終端上發現了存儲用戶信息的明文數據庫,包含登錄信息、密碼、支付卡詳情等。這就意味著,只要找到回退kiosk mode的方法,任何人都可以獲得這些用戶數據。

圖:終端配置文件儲存的用戶登錄信息

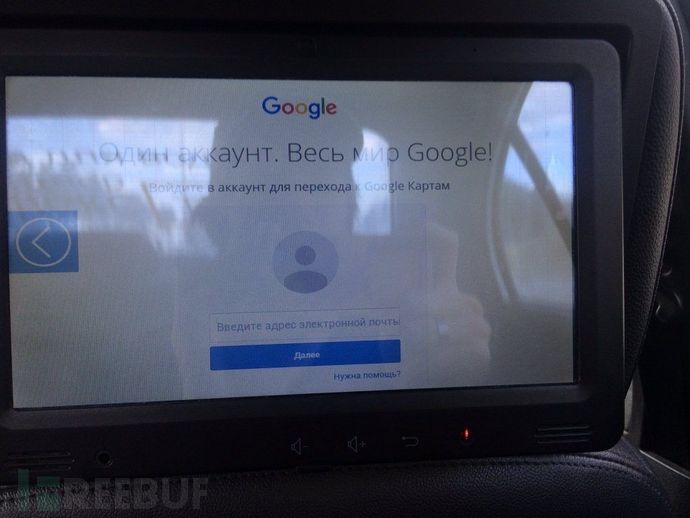

6 出租車資訊娛樂終端

在有些歐洲城市,安裝在出租車后座的信息娛樂終端方便乘客查詢信息和娛樂消遣,當然,出于安全原因,這些終端中也安裝有內置攝像頭。

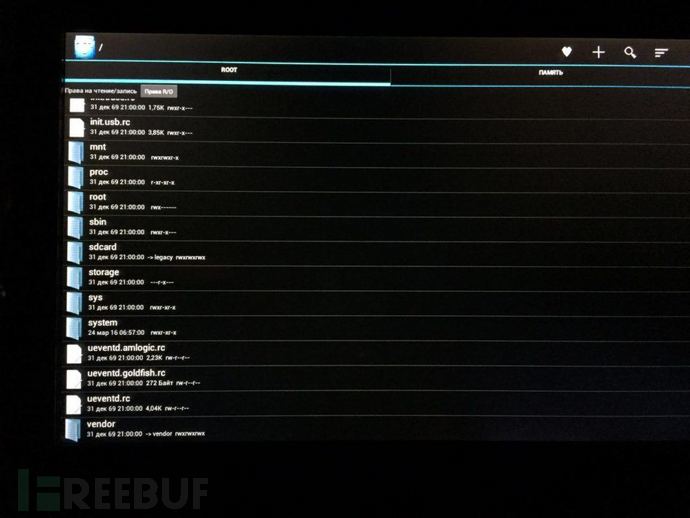

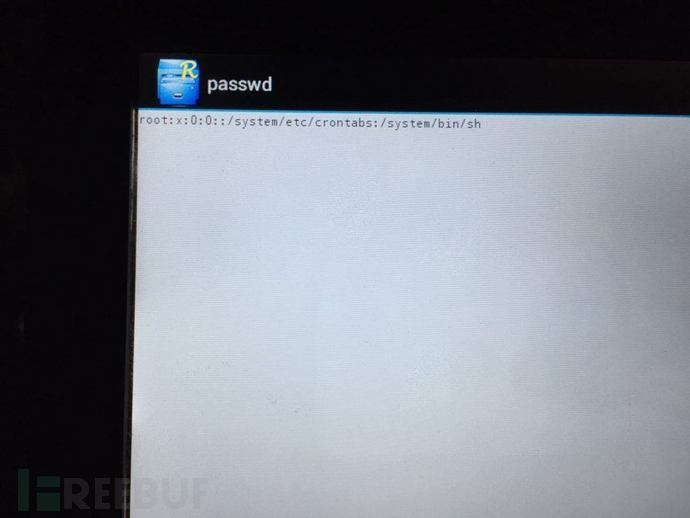

我們發現,這類基于安卓的終端系統在主屏上有隱藏文本菜單,這些隱藏菜單可以間接激活系統搜索選項,實現設備重啟或關機。在設備運行中,甚至可以回退主菜單進入RE文件管理器(RootExplorer)界面:

圖:RE文件管理架構

攻擊者通過這個入口就可以控制終端系統包括內置攝像頭在內的所有功能,另外,一些黑客可以通過網站植入惡意程序遠程控制攝像頭,實現任意攝錄、拍照和上傳目的。

圖:終端中發現的密碼配置文件

7 道路高速攝像機

我們通過SHODAN利用DORK腳本發現很多高速攝像機IP地址,并發現了一些規律:每個城市的高速攝像機都處于同一子網,而且具有相同的架構特點,通過掃描相鄰子網可以發現更多這類設備。

在確定了攝像機的開放端口之后,我們試圖通過RTSP(流媒體協議)發現視頻管理控制界面,出乎意料,視頻管理系統竟然沒有密碼!它們完全向互聯網用戶開放!這些數據不僅包括視頻資料,還包括攝像頭坐標、地理位置、車牌號碼等信息。

圖:高速攝像機的畫面截圖

這些設備配置了很多開放端口,通過這些端口還可以進一步獲取內部子網和硬件信息。

另外,我們從這些設備的公開技術資料發現,它們還可以通過無線網絡進行重編程,可以監測特定車道的車輛交通規則,也能關閉特定車道的監測功能。所有這些設置都可以遠程操作。如果這些設備被犯罪份子控制,他們就可以遠程關閉車輛監測功能實施非法活動,也可以實時監視執法部門的追捕路線,甚至可以進一步獲取車輛數據庫訪問權限,非法注冊、變更、刪除車輛信息。

8 智慧城市路由器

在智慧城市建設中,路由器負責在各種數據中心節點之間傳輸信息。以道路基礎設施路由器為例,我們發現,這些路由設備大部分都為弱口令或無口令狀態,另一個主要漏洞就是,大多數路由設備的網絡名稱和它們的地理位置相對應,如街道名稱或建筑名稱。只要其中一個路由器被黑客入侵,其它相鄰IP范圍的路由器就會淪陷,當然還可以通過它們來確定地理位置信息。黑客可以獲取并上傳這些路由器的記錄信息,可以開通SSH、Telnet通道遠程控制這些路由設備。

以上這些設備都是智慧城市中不可缺少的基礎設施,然而,一旦犯罪份子利用這些潛在漏洞獲取系統控制權限之后,將會造成安全威脅。例如,犯罪份子可以從道路路由器的監測數據中發現銀行大批現金的運輸路線,配合道路攝像頭可以實時監測運鈔車動向,實施搶劫。

9 我們的建議

Kiosk導覽界面不要設置可調用系統菜單的額外功能,如鼠標右擊、外鏈等;

終端系統程序應該采用沙箱技術,如jailroot、sandbox等;

采用“瘦客戶端”模式盡量少存儲用戶交互數據;

限制當前系統會話用戶權限;

一臺設備一個密碼;

必須針對智能信息系統進行安全審計或滲透測試;

對關鍵設備不設置可訪問的互聯網IP;

對路由器設置強壯密碼口令。

10 總結

現代城市使用的智能設備逐步增多,這些新型設備與其他設備系統高度互聯。為了人們的生活和消費安全,智慧城市這個廣義的信息系統需要專業的知識方法來進行安全防護。更多信息,請訪問 http://securingsmartcities.org

京公網安備 11010502049343號

京公網安備 11010502049343號