雷鋒網(wǎng)消息,眾所周知,谷歌內(nèi)部有一個(gè)超級(jí)黑客團(tuán)隊(duì)——“Project Zero”,據(jù) securityaffairs 5月8日?qǐng)?bào)道,谷歌 Project Zero 的研究員在微軟 Windows OS 中發(fā)現(xiàn)了一個(gè)遠(yuǎn)程代碼執(zhí)行漏洞(RCE),但是這并非簡(jiǎn)單的 RCE,他們把它定性為“近期最糟糕的 Windows RCE”。

上周末,Project Zero 的研究員 Tavis Ormandy 和 Natalie Silvanovich 在社交網(wǎng)站上公布了這一發(fā)現(xiàn),不過(guò),他們卻沒(méi)有透露太多的細(xì)節(jié)。

【Tavis Ormandy的社交網(wǎng)站截圖】

“我認(rèn)為,我和@natashenka 剛發(fā)現(xiàn)了 Windows 的遠(yuǎn)程執(zhí)行代碼漏洞,這個(gè)漏洞太可怕了,報(bào)告在路上。”

“攻擊者們不需要處于同一個(gè)局域網(wǎng)中就可以靜默安裝,這簡(jiǎn)直是一個(gè)蟲(chóng)洞。”

不過(guò),當(dāng)時(shí)他們并沒(méi)有公布該漏洞的細(xì)節(jié)。雷鋒網(wǎng)(公眾號(hào):雷鋒網(wǎng))了解到,Project Zero 是谷歌的互聯(lián)網(wǎng)安全項(xiàng)目,該團(tuán)隊(duì)主要由谷歌內(nèi)部頂尖安全工程師組成,致力于發(fā)現(xiàn)、跟蹤和修補(bǔ)全球性的軟件安全漏洞,按照谷歌的規(guī)定,他們?cè)诠悸┒辞埃?首先通報(bào)軟件廠商并給他們90天的時(shí)間發(fā)布和修復(fù)補(bǔ)丁,然后才會(huì)將漏洞細(xì)節(jié)公之于眾。

此前,雷鋒網(wǎng)了解到的信息是:

Project Zero 團(tuán)隊(duì)已經(jīng)根據(jù) POC 對(duì) Windows 默認(rèn)安裝進(jìn)行研究。

Windows 該 RCE 漏洞可能被遠(yuǎn)程攻擊者利用。

攻擊是“蠕蟲(chóng)式”,可以自我傳播。

雷鋒網(wǎng)發(fā)現(xiàn),美國(guó)時(shí)間 5月8日,微軟和谷歌均發(fā)布了關(guān)于這一漏洞的詳情。微軟表示,惡意程序防護(hù)引擎出現(xiàn)高危安全漏洞,該漏洞影響到包括MSE等在內(nèi)的產(chǎn)品,相當(dāng)嚴(yán)重。終端用戶(hù)和企業(yè)管理員不需要進(jìn)行額外的操作,微軟惡意程序引擎本身自動(dòng)檢測(cè)和更新部署機(jī)制會(huì)在48小時(shí)內(nèi)應(yīng)用更新。具體更新時(shí)間,視所用軟件、互聯(lián)網(wǎng)連接和基建配置而定。

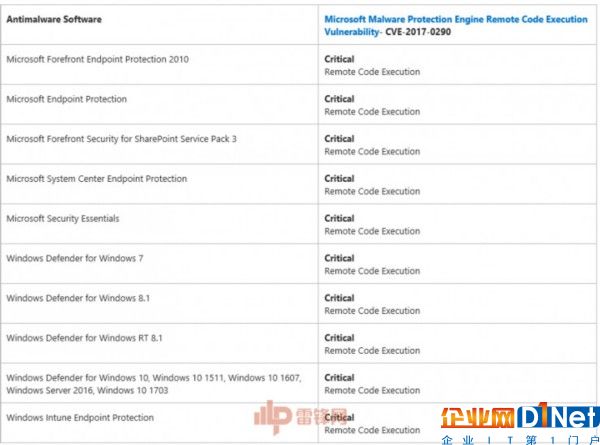

漏洞編號(hào):CVE-2017-0290

漏洞危害程度:Critical,高危

漏洞概述:

當(dāng)微軟惡意程序防護(hù)引擎(Microsoft Malware Protection Engine)檢測(cè)某個(gè)惡意構(gòu)造的文件后,攻擊者就利用漏洞實(shí)現(xiàn)遠(yuǎn)程代碼執(zhí)行。成功利用該漏洞,攻擊者就能在LocalSystem帳號(hào)安全上下文執(zhí)行任意代碼,并控制系統(tǒng)。攻擊者隨后就能安裝程序;查看、更改或刪除數(shù)據(jù);或者以完整的用戶(hù)權(quán)限來(lái)構(gòu)建新賬戶(hù)。

攻擊者實(shí)際上有很多種方法讓微軟的惡意程序保護(hù)引擎掃描到惡意構(gòu)建的文件,比如目標(biāo)用戶(hù)瀏覽某個(gè)網(wǎng)站的時(shí)候就能分發(fā)惡意部署文件,或者通過(guò)郵件信息、即時(shí)通訊消息——在實(shí)施掃描開(kāi)啟的情況下,甚至是在不需要用戶(hù)開(kāi)啟這些文件的情況下,微軟惡意程序防護(hù)引擎就會(huì)對(duì)其進(jìn)行掃描。

影響范圍:

很多微軟的反惡意程序產(chǎn)品都在使用微軟惡意程序防護(hù)引擎。鑒于其中包含Windows 7/8/8.1/10/Server 2016中就默認(rèn)安裝的反惡意程序產(chǎn)品,該漏洞應(yīng)該是非常嚴(yán)重。

參考鏈接:

微軟官方公告 https://technet.microsoft.com/en-us/library/security/4022344

谷歌 Project Zero細(xì)節(jié)披露 https://bugs.chromium.org/p/project-zero/issues/detail?id=1252&desc=5

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)