前一陣的NSA方程式組織被黑事件,可能受影響最大的還不是美國政府,而是思科——因為這次事件中,公布了大量針對思科安全產品的漏洞利用工具,思科不得不一個個去調查研究,確認漏洞存在與否,發布安全公告,著手漏洞修復。

我們已經對其中的ExtraBacon利用工具,和涉及到的相關漏洞進行了一波分析。在之前描述ExtraBacon的文章中,我們帶到過另一款漏洞利用工具,即BenignCertain。這款工具專門針對思科的PIX防火墻家族產品,此工具可用于解密VPN流量。

思科那個時候已經發布了相應的安全公告,明確該工具影響到思科PIX版本5.2(9)-6.3(4),但不影響7.0及更新版本。早在2009年的時候,PIX產品線就已經不再更新了,不過仍有大量企業和政府在廣泛使用此系列產品。思科還在8月19日再度確認,BenignCertain利用工具不再涉及其它漏洞。

然而就在這兩天,思科再度發布了一份安全公告,明確編號為CVE-2016-6415漏洞的存在性——這也是BenignCertain工具利用的漏洞。

又一個漏洞被發現

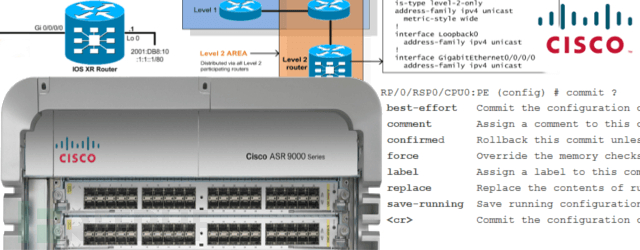

CVE-2016-6415漏洞影響到IOS、IOS XE和IOS XR軟件:具體影響到IOS XR版本4.3.x、5.0.x、5.1.x和5.2.x(5.3.0及更新版本不受影響),所有IOS XE,以及數個IOS版本,詳情可見思科的安全公告。

CVE-2016-6415漏洞存在于IKEv1包處理代碼中,利用該漏洞可致遠程、未認證的攻擊者獲取存儲內容(memory contents)。思科的安全公告中提到:

“該漏洞是由處理IKEv1安全會話請求的部分代碼條件檢查不足所致。要利用該漏洞,攻擊者可構造IKEv1包,并發送至受影響設備(且配置為接收IKEv1安全協商請求)。”

據說已經有黑客開始利用該漏洞針對思科的部分客戶發動攻擊,思科方面雖然已經在安全公告中發布了IOC,但尚未發布安全補丁。不過思科針對IPS發布了檢測簽名,可用于對網絡進行保護。

此外思科還發布了一款在線工具,用戶以此可了解產品是否受到此漏洞的影響。

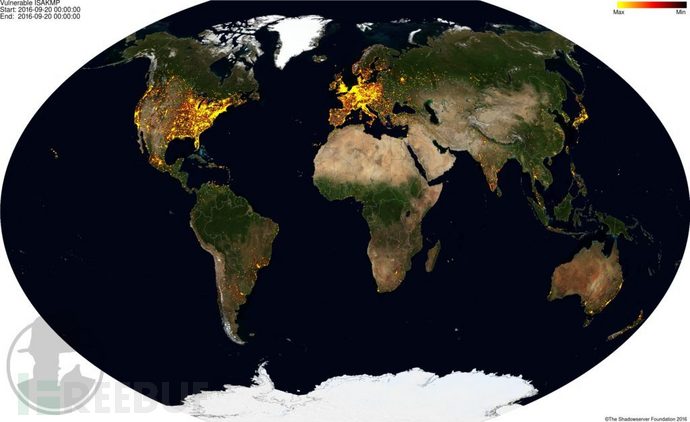

84萬思科系統受到影響

為了了解這個漏洞的影響范圍,專門追蹤網絡犯罪、協助僵尸網絡調查的組織Shadowserver Foundation針對ISAKMP(Internet安全聯盟密鑰管理協議)進行了一次全球型的互聯網掃描。最近一次掃描是在昨天進行的,持續了大約兩個半小時。

“本次掃描是為了尋找那些IKEv1包處理代碼中存在漏洞的設備,該漏洞可致為認證的遠程攻擊者獲取存儲內容,最終導致機密信息泄露…”

“這個項目的目標就是要找出存在漏洞的系統,并向相應的網絡管理員發出報告,做出補救。這些存在漏洞的設備已經融合到我們的報告中,并正在進行每日更新。”

按照Shadowserver Foundation所說,這次掃描和調查是在思科的鼎力協助下進行的,采用特別構造的64字節ISAKMP包收集來自被檢測設備的響應。原本包的尺寸達到了2600字節,思科幫忙將包大小減少到了64字節,詳情可查看這份報告:《ISAKMP掃描與潛在漏洞》。

掃描結果顯示,存在CVE-2016-6415漏洞的設備相關獨立IP超過84萬個。全球范圍內,若以國家來區分,那么漏洞存在數量的大致情況如上圖所示。美國受到的影響當然是最大的,是排在第二的俄羅斯的6倍,中國恰好排在第10的位置。

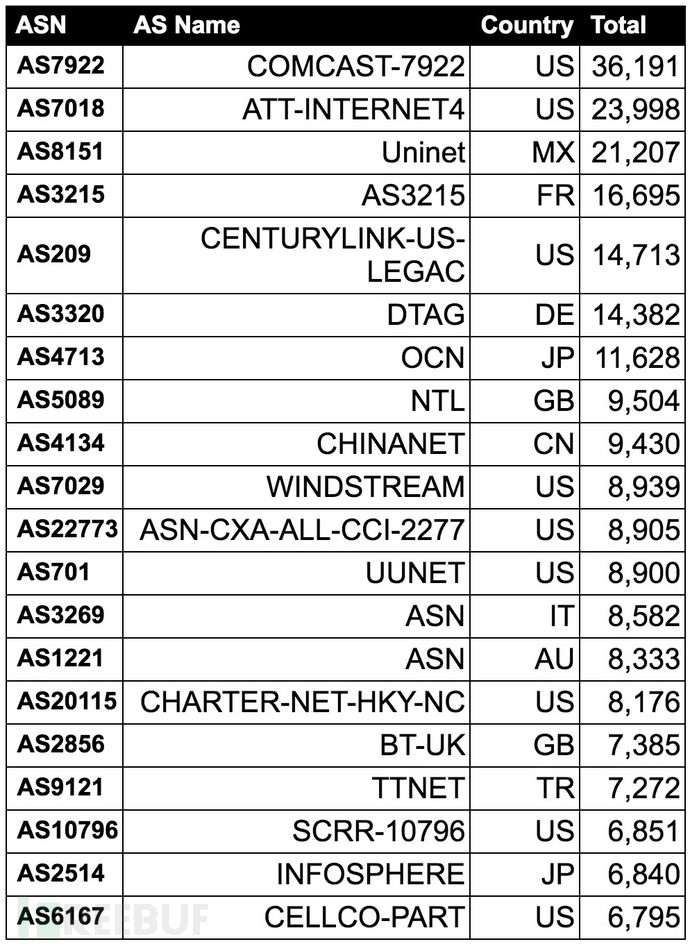

另外本次檢測也分析了AS號(自治系統號碼),大致情況如上圖所示,排在前兩位的是Comcast和AT&T的網絡IP,中國電信也榜上有名。

思科已經在敦促受到影響的用戶,通過IPS/IDS解決方案來保護存在漏洞的產品。我們在稍后的文章中,還會對BenignCertain利用工具和CVE-2016-6415漏洞進行更為詳細的分析。

* FreeBuf官方報道,作者:歐陽洋蔥,轉載請注明來自FreeBuf.COM

京公網安備 11010502049343號

京公網安備 11010502049343號