最近,360互聯網安全中心監測到一種利用被入侵服務器進行門羅幣挖礦的僵尸網絡,該僵尸網絡控制的服務器數量高峰時單日達到兩萬多臺。不法分子通過控制這些服務器來實現挖礦,以此牟取暴利。目前,360已經率先破解該僵尸網絡的運行模式,并能有效攔截查殺此類攻擊。

僵尸網絡建立初期,利用“永恒之藍”病毒的漏洞攻擊武器,入侵一定數量的計算機并以此作為發展基礎。之后這些“僵尸”計算機通過再掃描并爆破感染其他電腦,不斷擴大僵尸網絡控制范圍而被入侵的“僵尸”計算機不知不覺中就被遠程控制,不僅個人隱私全部泄露,還會淪為不法分子的犯罪工具!

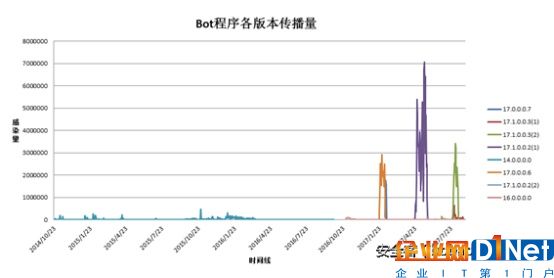

僵尸網絡如此瘋狂蔓延,背后離不開強大的Bot程序,而Bot程序的誕生最早可追溯到2014年。在2014年到2017年之間, Bot程序進行多次版本更新,迭代速度非常之快,從最初簡單的入侵與遠程控制,發展到了現在“入侵+利用+傳播”一整套攻擊模塊。

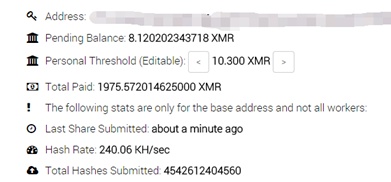

而目前來看,Bot程序的主要目的是安裝門羅幣挖礦機,利用服務器資源挖礦。360互聯網安全中心通過監測,發現利用該病毒牟利的不法分子,其門羅幣錢包已經有高達1975枚門羅幣,約合人民幣167萬。

從僵尸網絡當前的攻擊重點來看,防范其通過1433端口入侵計算機是非常有必要的。此外,Bot程序還有多種攻擊方式尚未使用,這些攻擊方式可能在未來的某一天被開啟,因此也需要防范可能發生的攻擊。對此,360安全中心發布以下防御策略:

1.對于未遭到入侵的服務器,注意msSQL,RDP,Telnet等服務的弱口令問題。如果這些服務設置了弱口令,需要盡快修改;

2.對于無需使用的服務不要隨意開放,開放的服務是黑客入侵的前提。對于必須使用的服務,注意相關服務的弱口令問題;

3.特別注意445端口的開放情況。由于黑客曾經使用永恒之藍漏洞入侵計算機,不排除黑客故技重施。及時打上補丁更新操作系統是非常有必要的。

4.關注服務器運行狀況,注意CPU占用率和進程列表和網絡流量情況可以及時發現系統存在的異常。此外,注意系統賬戶情況,禁用不必要的賬戶。

5.對于網絡攝像頭持有者,建議修改默認密碼以防止黑客直接使用默認密碼爆破。

該僵尸網絡現今主要依靠端口掃描和弱口令爆破進行傳播,但其在“永恒之藍”漏洞攻擊武器出現之初就利用該武器入侵了一定數量的計算機,可見其對于最新曝光的漏洞利用以及攻擊方法的掌握十分迅速,因此需時刻警惕其可能發起的重大攻擊。

京公網安備 11010502049343號

京公網安備 11010502049343號