近年來,越來越多的惡意攻擊者盯上了各大社交媒體。這些社交平臺由于使用便捷、可擴展性強、自動化程度高,受眾面廣泛等特性,為攻擊者發起僵尸網絡攻擊提供了得天獨厚的條件。

這里的僵尸網絡指的是由中央控制臺控制的社交平臺賬戶集合。這些賬戶均由機器控制,而非真實人類所有。這些機器賬戶能夠形成僵尸網絡,發送惡意鏈接,例如釣魚廣告、惡意軟件、勒索軟件、欺詐調查、垃圾郵件、對受害者賬戶進行劫持控制的惡意應用程序以及點擊即收費的垃圾郵件網站等等。

自今年2月起,ZeroFOX威脅研究團隊調查了一個Twitter上名為SIREN的大型垃圾郵件色情僵尸網絡。該僵尸網絡名為SIREN(起源于希臘神話中用美妙歌聲讓水手迷失方向的海妖塞壬),約包含9萬多個偽造的推特賬號,共計發布了850萬條含有惡意鏈接的推文,在數周內誘使網友進行了3000萬次惡意點擊。

本文將ZeroFOX威脅研究團隊發現的SIREN僵尸網絡與Brian Krebs最近在KrebsOnSecurity披露的大型垃圾郵件僵尸網絡聯系在一起。兩者使用的策略相似,即將受害者引誘到同一網絡下的色情網站。

SIREN僵尸網絡是社交平臺歷史上規模最大的惡意活動之一。曾經發現過的達到這個數量的僵尸網絡一般不帶惡意攻擊性,例如大量生成“星球大戰”報價。但是,這次的SIREN卻明顯違反了Twitter的“服務條款”。

主要發現

1. SIREN是一個龐大的Twitter僵尸網絡,比社交平臺上的其它大型僵尸網絡危害程度都要高;近9萬個獨立賬戶,發布推文達850萬條。

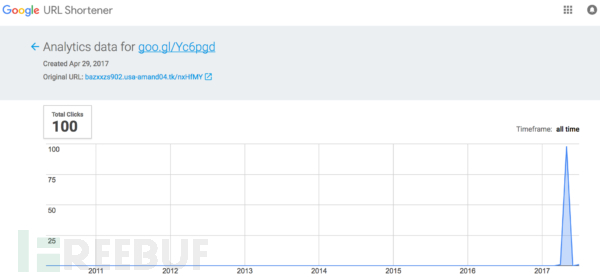

2. SIREN波及范圍廣,點擊量已達到3000萬次。之所以能夠獲得這個數據是因為該僵尸網絡使用的是可追蹤的谷歌短網址。

3. SIREN說明了對社交網絡進行規模化編程的必要性。

4. 發起SIREN僵尸網絡的攻擊者可能來自東歐。

5. 虛假的交友約會網站和色情網站市場龐大,為SIREN這樣的spammer制造了大量機會。ZeroFOX與KrebsOnSecurity合作調查了色情垃圾網站和其營銷網絡的源頭。由ZeroFOX發現的Twitter僵尸網絡和Krebs研究的郵件僵尸網絡兩者的最終目標相同,并且指向同一網絡中的色情網站鏈接。

6. ZeroFOX分別向Twitter和Google的安全團隊報告了這一重大發現,他們迅速刪除了違規的帳戶和鏈接,全面搗毀SIREN僵尸網絡。

關于SIREN

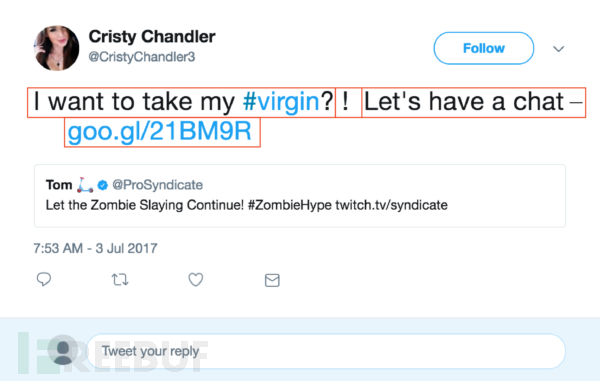

SIREN僵尸網絡利用由算法生成的Twitter帳戶所形成的龐大網絡來發布一個有效的URL,該URL會將網頁重定向至很多色情網站。近9萬賬戶都使用誘人的女性圖片做頭像,以及一個女性名字作為賬戶名(如下圖)。這些機器人賬戶會通過直接轉發受害者推文等方式來引誘他們落入圈套。

SIREN僵尸賬戶示例(個人資料中就加上了惡意鏈接)

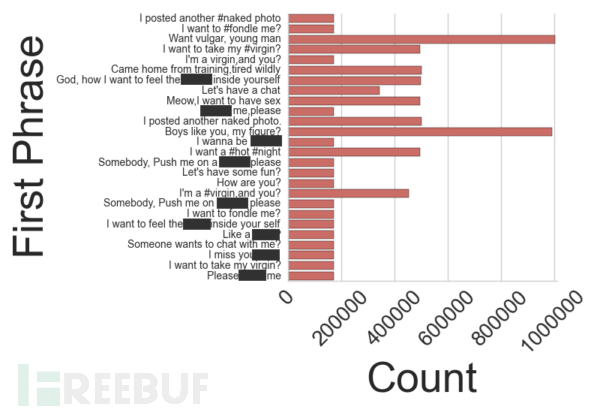

這些賬戶發布的推文往往用不標準的英語描述色情信息,誘使目標對象點擊鏈接,比如“你想見我嗎?”或者“來吧,不要害羞”。

98.2%僵尸賬戶的推文結構都有相似性:

1. 一個性暗示的短句(第一部分)

2. 一個感嘆號

3. 引誘用戶點擊URL的社會工程學短句(第二部分)

4. 谷歌短網址

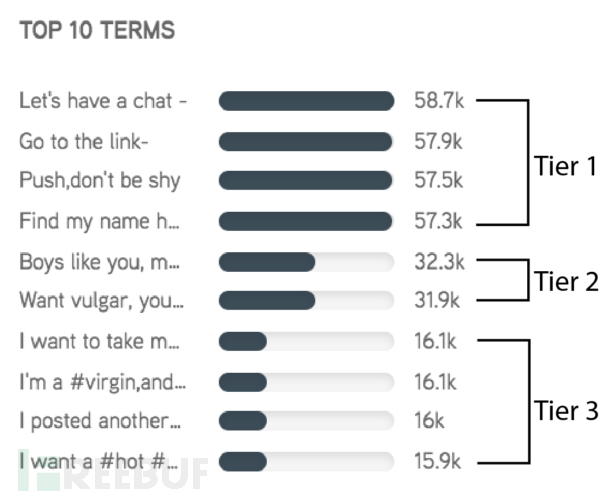

第一個詞有26種選擇,但第二個詞只有8種。具體短語的發布時間也存在一定規律,短時間內不同層級的短語發布頻率相似(如下圖)。

第一部分和第二部分的內容重復率很高。圖3紅框標注了推特內容的4大組成部分。一天內記錄的10大發布頻率最高的短句可以歸類為3層,每層短句出現頻率非常接近。

目標網址偽裝

一旦目標對象點擊鏈接,該用戶就會碰到一系列的重定向,具體過程如下:

1. 用戶點擊推文上的鏈接

2. 這些鏈接會轉到Twitter的t.co服務中

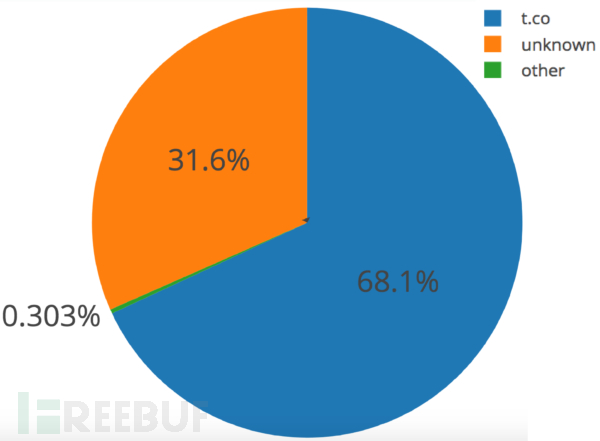

3. t.co重定向至goo.gl——Google的短網址(見下圖)

4. goo.gl再重定向至“rotator(旋轉器)”網站。該旋轉器從goo.gl重定向中獲取連接,并通過簡單的用戶代理檢查對用戶再次進行重定向。如果請求來自Python的請求庫或cURL這樣的自動化程序,則將連接重定向到Twitter或Google

5. 一旦旋轉器將用戶視為“合法”,它將通過另一個重定向發送到最終的目的URL

這些重定向有多種用途:

1. 混淆這些鏈接的最終目的地,避免反垃圾郵件服務,如Twitter的鏈接和谷歌短網址。

2. 偽裝目標鏈接,并利用用戶對Google和Twitter域名的信任,誘使目標用戶點擊鏈接。

3. 創建重定向的基礎結構,如果其中一個鏈接被刪除,則快速添加另一個鏈接繼續操作。

對某個谷歌短網址的點擊量統計

在所有374208個谷歌短網址中,出現頻率最高的是t.co

SIREN的最終目的及與垃圾郵件僵尸網絡的關系

這些短網址經過多次重定向后連接到的最終網站(色情、攝像頭拍攝、虛假約會交友網站等)都會誘使用戶進行注冊和消息訂閱。盡管這些網站是合法的,但存在欺騙性。很多網站的政策都聲稱會對用戶個人信息絕對保密。但實際上,將注冊用戶個人信息發給其它合作友商的行為也是司空見慣,給受害者帶來更多的垃圾信息。

2017年6月,Brian Krebs發現了一個大型的垃圾郵件攻擊活動,推廣一個鏈接到Deniro Marketing的色情網站和交友網站。這個垃圾郵件活動具有一系列的僵尸網絡面板,主要通過電子郵件進行操作。Deniro Marketing在2010年曾被起訴過,但目前看來似乎還在其ASN上托管網站,并開展聯合推廣計劃。SIREN僵尸網絡同樣將一些流量引入到與Deniro Marketing相關的網站。Krebs將其初步發現發表在KrebsOnSecurity.com上,并表示希望得到有關電子郵件僵尸網絡或Deniro Marketing的研究支持。

與SIREN相關的5個最終域名中的有2個托管在Deniro Marketing的ASN上:Cheatingcougars.com(https://whois.domaintools.com/cheatingcougars.com)和milfshookup.com(https://whois.domaintools.com) /milfshookup.com)。 Bgpview.io顯示,該ASN注冊于2010年注冊https://bgpview.io/asn/19884,聯系人來自網站datinggold.com。Dating Gold也是一個大型約會交友網站。

大部分“僵尸”賬戶都偽裝成帶有全裸或半裸照片的女性身份。這類目標受害者大大提高了Dating Gold網站的男性注冊數量,合作營銷方也就能從中獲利了。其中很多網站還需要用戶提供電子郵件地址和電話號碼才能訪問會員門戶。dattinggold.com上列出的物理地址與Deniro Marketing在BGPview上的地址列表相吻合,而且兩個處理付款業務的合作網站mntbill.com和ctpymnt.com(圖4)也是相匹配的。

CTpymt和MntBill支付處理器的地址與Deniro Marketing相同

這波僵尸網絡的罪魁禍首是誰?

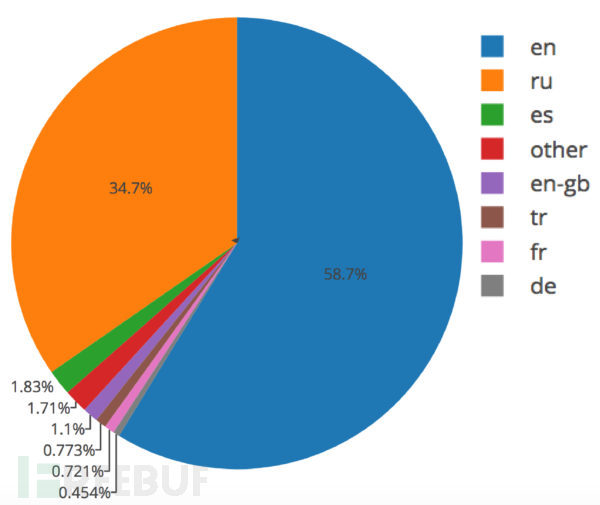

我們統計發現,這些“僵尸”Twitter賬戶的大部分自我聲明使用的語言都是俄語(詳見下圖)。這一點的確值得注意,有12.5%的“僵尸”賬戶所顯示的賬戶名稱都包含與普通俄語相對應的西里爾字母表的字母。蹩腳的英語、西里爾文以及龐大的基礎結構均表明SIREN發起方技術高超,并且來自于歐洲東部地區的可能性很大。該地區已經發現類似SIREN垃圾郵件基礎設施的運行蹤跡。

僵尸賬戶發布消息默認語言的餅圖統計:

en=英語(默認)、ru=俄語、es=西班牙語、en-gb=英式英語、tr=土耳其語、fr=法語、de=德語

僵尸網絡的搗毀

截至7月10日,ZeroFOX向Twitter安全小組報告了所有的僵尸賬戶資料與推文,隨后Twitter方面將其刪除。Twitter響應速度如此之快是因為該惡意僵尸網絡明顯違反了其服務條款。ZeroFOX還向谷歌安全團隊匯報了所有的goo.gl短網址,谷歌方面立即刪除了所有相關短網址,并將完整域名添加至其黑名單。另外ZeroFOX也正在積極地發送數據遏制用戶的僵尸網絡垃圾郵件。

最佳實踐與SIREN的影響

由于這種僵尸網絡的多樣性,用戶和組織應該了解SIREN下面這些TTP模式(TTP即Tactic、Technique和Procedure,包括攻擊者的行為、利用的資源和目標受害者的信息等,主要通過標準語言來多細節地描述攻擊者的行為):

1. Twitter僵尸賬戶中的線程回復含有惡意網站鏈接,劫持用戶會話。

2. 在鏈接到最終URL前通過谷歌短網址服務于旋轉器進行多次重定向。

3. 即插即用式的基礎結構——如果其中一個域名或網站遭到攔截,另一個網站或域名能夠立即候補,繼續完成重定向的過程。

4. 頻繁使用免費注冊的TLD平臺(谷歌的開源TLD注冊平臺),如.tk和.pw

5. 很多域名托管在ASN19884

該僵尸網絡對用戶及其他利益相關方帶來的影響可以總結為以下幾種形式:

1. 受害者的財產損失。FBI把此類詐騙歸類為“romance scams(情感詐騙)”,他們表示曾有某個詐騙活動對受害者帶來了高達10萬美元的經濟損失。

2. 對受害者造成隱私安全問題。惡意網站在網絡內外共享憑證。

3. 品牌聲譽受損。發布推文是SIREN的重要傳播手段,因此保護社交平臺上的個人資料、頁面等遠離這些垃圾網站,有助于減少客戶接觸這些鏈接的幾率,達到品牌聲譽維護的目的。

4. 盡管ZeroFOX沒有觀察到明顯的網絡釣魚或惡意軟件活動,但由于SIREN采用即插即用體系結構,很容易實現對使用漏洞組件網站的惡意轉換和重定向。

免責聲明:

本文所涉及欺詐活動已報告給相關平臺,并作出了及時處理。本報告數據均為相關社交平臺API所收集的公開數據,不包含機密信息。

*參考來源:zerofox,FB小編Carrie編譯,轉載請注明來自FreeBuf(FreeBuf.COM)

京公網安備 11010502049343號

京公網安備 11010502049343號