網站搭建服務提供商Wix.com 2016年4月曾遭遇大規模網絡攻擊企圖,當時由流氓Chrome擴展程序構成的僵尸網絡創建Wix網站自行傳播,感染新用戶。

這起攻擊事件當時未經報道,但上周在Black Hat和DEF CON頂級黑客大會上,Wix安全團隊負責人托馬爾·科恩披露了該事件更多細節。

根據科恩的說法,流氓Chrome擴展程序下載惡意JavaScript代碼創建新Wix賬戶、發布免費網站、并通過被感染受害者的Facebook Messenger服務發送新Wix網站的鏈接,因此感染了數萬名用戶。

接收私人消息的受害者被誘騙至惡意Wix頁面,受害者進一步受邀安裝這款流氓Chrome擴展程序的副本。

該僵尸網絡處于初期階段,其開發人員只對感染數量感興趣,隨后垃圾郵件將用戶誘騙至更危險的站點。科恩以及團隊檢測到了該僵尸網絡的行動,并阻止其進一步利用基礎設施的任何企圖。

兩個月之后,該僵尸網絡開發人員發起新一輪攻擊,但這次,他們使用Google Drive托管惡意網站,而非Wix。第二起攻擊事件發生在2016年6月,卡巴斯基實驗室的研究人員發布報告詳述了這起攻擊。

此類攻擊今后可能會愈演愈烈科恩在Black Hat和DEF CON上表示,此類攻擊未來將會愈演愈烈,因為流氓Chrome 擴展程序提供了簡單的途徑可在任何網站執行代碼。并且,攻擊者不一定需要創建自己的擴展程序上傳至Chrome Web Store,他們能利用現有Chrome擴展程序中的安全漏洞。

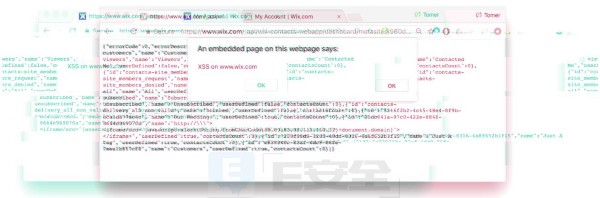

科恩提到影響Chrome擴展程序的一個XSS跨站腳本漏洞,該擴展程序是Adobe去年冬天在更新Acrobat期間推送給用戶的。另外,AVG Web TuneUp(一款Chrome擴展程序,會在用戶安裝防病毒軟件時被強制安裝)存在另一個XSS漏洞。此類XSS漏洞會讓攻擊者完全、永久控制受害者的瀏覽器,將擴展程序變成僵尸。

科恩的演示文檔還包含PoC代碼,內容容包括:如何利用三個良性的Chrome擴展程序,并將其武器化執行惡意活動。

京公網安備 11010502049343號

京公網安備 11010502049343號