近日,維基解密了一個美國中央情報局CIA關于“野蠻袋鼠” 黑客程序項目的檔案。該150頁文件詳細描述了美國情報機構是如何遠程滲透入侵隔離的計算機網絡的。

其中一個組件代號“激動猿猴”(Shattered Assurance)的工具,它可以快速感染插入電腦的U盤,當受感染的U盤插入物理隔離的內網電腦時,將惡意軟件部署到這些電腦當中。

這意味著大部分物理、邏輯隔離網絡已經不再安全,即使用了網閘隔離的網絡也已經不那么可靠。

U盤成為“野蠻袋鼠”的得力幫兇

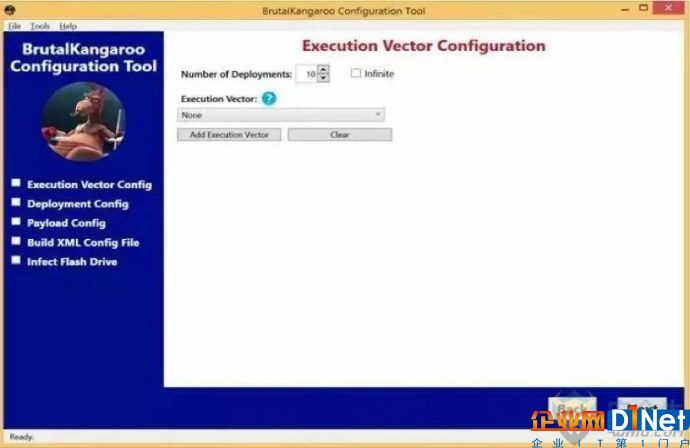

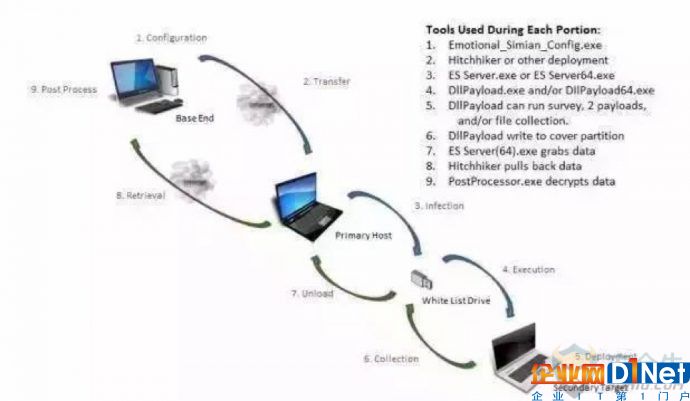

“野蠻袋鼠”主要通過U盤在不同的網絡之間交叉感染,具體過程為:

1. 首先,通過感染與互聯網連接的內部計算機,在其安裝“激動猿猴”(Emotional Simian)惡意軟件;

2. 不知情的用戶如將U盤插入被感染的計算機,該U盤即被“激動猿猴”快速感染;

3. 當被感染的U盤插入封閉的內網計算機時,“激動猿猴”就會在該計算機上安裝另一個組件Shadow;

4. 隨即“激動猿猴”開始收集數據并保存在U盤中,而且這些數據還使用RSA加密算法進行加密;

5. 一旦有人將封閉網絡計算機上使用的U盤連接到可以聯網的設備上,那么竊取的數據機會被傳送回CIA。

“野蠻袋鼠”組建隱蔽的數據傳輸網絡

U盤作為數據傳輸媒介的缺點是:易感染病毒、易丟失。在面對企業網絡安全威脅時,U盤基本上是0抵抗力。

被感染的USB設備主要是利用Windows操作系統的一個漏洞,通過構造的惡意的lnk文件在沒有用戶的交互情況下執行和加載程序(DLLs)。如果多臺封閉網絡中的計算機處于CIA的控制下,它們彼此之間會形成一個隱蔽的網絡,用于數據的交換和任務協作。這種打破封閉網絡的方式和當年震網病毒的工作方式極為相似。

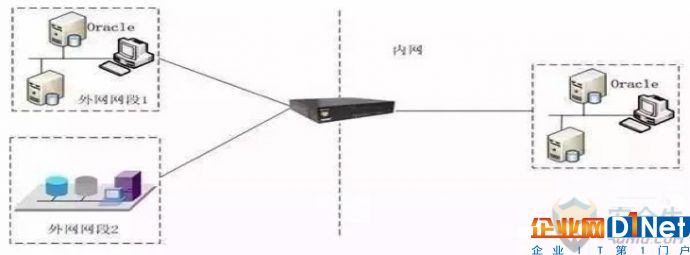

風險來臨,網閘真的安全嗎?

面對內外網之間的安全管控,很多的企業會選擇網閘的方式進行隔離。網閘雖然做了形式上的邏輯隔離,但實質上打通了HTTP等應用層協議,對基于HTTP等應用層協議的攻擊(如SQL注入、XSS攻擊、暴力破解Web密碼等)并沒有任何專業、可信的防范。其安全性并沒有真正的提高。

更重要的是,網閘只是在隔離的兩網之間開了一個通道,通道本身并沒有數據交換功能,沒有解決用戶內外網電腦之間的文件、數據交換的需求。這也是用戶即使上了網閘,做了所謂的“隔離”卻仍然要使用U盤,仍然存在被“野蠻袋鼠”等基于U盤的高級惡意軟件攻擊風險的根本原因。

利用UniNXG實現對“野蠻袋鼠”的防御

針對這次的“野蠻袋鼠“,聯軟科技推出了專為解決物理或邏輯隔離網絡間的數據安全交換的安全數據擺渡系統UniNXG。需要進行交換的數據可以通過UniNXG作為安全傳播中介,在不同網絡之間安全的進行數據的擺渡。用戶可以徹底停止U盤在內網的使用。

UniNXG集成防病毒引擎與文件專屬協議加密功能,不僅在惡意軟件感染各階段對其進行監控,其從安渡服務器非法獲取文件不經解密也無法使用。同時,通過外網虛擬服務器的搭建,病毒只能停留在可讀不可寫的虛擬服務器中(UniNXG阻斷了TCP/IP通訊協議),而無法對內網系統進行任何破壞。

這次的“野蠻袋鼠”,只是眾多企業網絡安全威脅的一種。面對形形色色防不勝防的網絡安全威脅,企業只有不斷地進行自身網絡安全體系的升級,提高企業網絡風險防范的能力,才能讓企業網絡更加健康高效地為業務服務,企業才會更好地立足于信息化時代的浪潮之中。

京公網安備 11010502049343號

京公網安備 11010502049343號