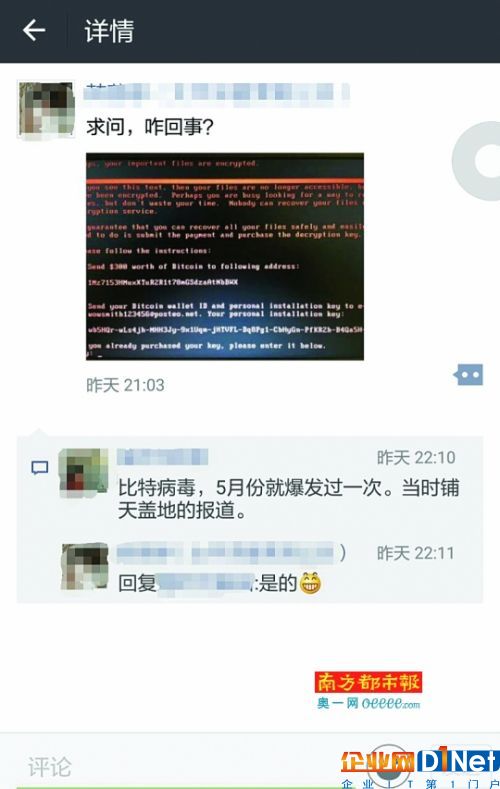

“求問,咋回事?”北京時間6月27日晚間,上海的韓小姐在朋友圈曬出了一張滿屏英文的電腦圖片。“打開公司電腦就發現整屏英文字,內文顯示對方要求其支付價值300美元的比特幣。”同一時間,在歐洲,多個政企部門的電腦系統遭遇到了類似的病毒攻擊。據了解,這是一款名為“Petya”敲詐者病毒,由于有此前針對WannaC ry勒索病毒的經驗,中國受害者仍是少數,國內目前包括騰訊電腦管家、金山毒霸等多個軟件已經可以實現攔截查殺。

WannaC ry勒索病毒余悸猶在,又有新病毒來襲,網絡世界還安全嗎?南都記者昨天了解獲悉,國內的情況目前相對樂觀,中招者為極少數,大部分電腦系統在上一輪勒索病毒的襲擊當中,漏洞已經得到修補。

但有專家猜測,此次企業內網可能仍是受害重災區,原因是“企業內網修補漏洞會比普通用戶慢,系統復雜,系統管理員能力參差不齊,可能仍然存在未修補漏洞的系統。”

“不建議中招用戶支付贖金”

按照騰訊電腦管家向南都記者透露的消息,這一代號為“Petya”的病毒,其在中國區最早的攻擊發生在6月27日早上,通過郵箱附件進行傳播擴散。根據媒體報道,歐洲的切爾諾貝利核電站、銀行系統等多個國家設施都遭到這一病毒的攻擊,并導致運轉異常。

騰訊安全反病毒實驗室方面告訴南都記者,其旗下的哈勃分析系統對病毒樣本運行進行分析之后發現,當電腦重啟時,病毒代碼會在W indow s操作系統之前接管電腦,執行加密等惡意操作。電腦重啟后,會顯示一個偽裝的界面,假稱正在進行磁盤掃描,實際上正在對磁盤數據進行加密操作。加密完成后,病毒才會要求受害者支付贖金,之后再回復解密密鑰。這一套路,與5月初的WannaC ry(想哭)勒索蠕蟲病毒基本相似。

金山毒霸安全實驗室的分析指出,Petya敲詐者病毒的主要破壞是加密硬盤文件分配表,改寫硬盤主引導記錄,從而導致電腦不能正常啟動。

阿里云安全中心第一時間拿到病毒樣本,并進行了分析。他們訴南都記者,該勒索病毒通過W indow s漏洞進行竄波,“一臺中招可能就會感染局域網內其他電腦。”阿里云安全中心同時建議,目前Petya敲詐者病毒的勒索者使用的郵箱已經停止訪問,不建議中招用戶支付贖金。

企業內網是“中毒”重災區

相比歐洲,此次中國受到病毒的影響有限,多位專家分析認為,中國用戶在一個月前爆發WannaC ry(想哭)勒索蠕蟲病毒時曾先后對漏洞進行過修補,“打過補丁的系統不會再次被入侵。”

“比起上個月WannaC ry(想哭)勒索病毒加密所有磁盤文檔的破壞來講,損失不算嚴重,受害者無須支付比特幣。”金山毒霸安全專家支招稱,使用磁盤恢復工具(比如D iskG enius)重建分區表即可完整恢復系統。

不過,企業內網仍是重災區。上一輪W annaCry(想哭)勒索病毒的傳播中,“中毒”重災區主要集中在高校、企事業單位、政府機關等部門。一方面在于企業平時對于網絡安全重視不足;再者,國內大多數企業在網絡安全方面的資金投資投入也不足。

斷網備份重要文檔防中招

南都記者了解到,目前國內安全領域,包括騰訊電腦管家、金山毒霸等安全軟件,已經可以實現對病毒的攔截查殺,并可以防御已知的變種和其他勒索病毒。

如果不安裝殺毒軟件,用戶可以如何防“中毒”?騰訊安全反病毒實驗室告訴南都記者,如果出現系統不支持免疫工具的情況,用戶可到微軟官網下載補丁包。除此之外,用戶還可以采用斷網備份重要文檔的方式。用戶需要首先拔掉網線,或者關閉路由器,再開啟電腦將重要文檔拷貝至安全的硬盤或者U盤。

對于企業而言,阿里云安全中心認為,最好的方式是從日常做起,使用客戶端進行擊中管理,可靠數據日常進行備份可以將勒索病毒帶來的損失最小化。

京公網安備 11010502049343號

京公網安備 11010502049343號