據Twitter爆料,烏克蘭政府機構遭大規模攻擊,其中烏克蘭副總理的電腦均遭受攻擊,目前已經確認該病毒為Petya勒索病毒。騰訊安全反病毒實驗室旗下的哈勃分析系統對收集到的病毒樣本進行了分析,并已確認病毒樣本通過永恒之藍傳播。根據病毒的惡意行為,哈勃識別此病毒并判定為高度風險。

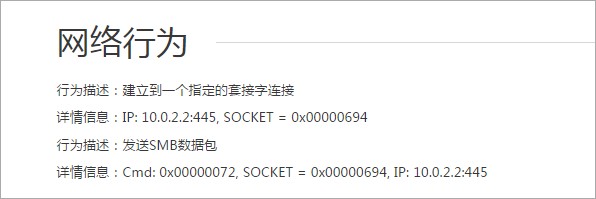

根據分析結果,病毒樣本運行之后,會枚舉內網中的電腦,并嘗試在445等端口使用SMB協議進行連接。

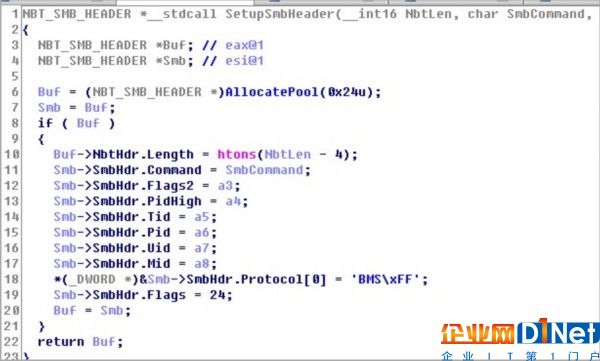

深入分析發現,病毒連接時使用的是“永恒之藍”(EternalBlue)漏洞,此漏洞在之前的WannaCry勒索病毒中也被使用,是造成WannaCry全球快速爆發的重要原因之一,此次Petya勒索病毒也借助此漏洞達到了快速傳播的目的。

同時,病毒會修改系統的MBR引導扇區,當電腦重啟時,病毒代碼會在Windows操作系統之前接管電腦,執行加密等惡意操作。

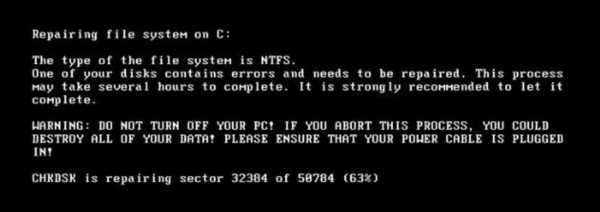

電腦重啟后,會顯示一個偽裝的界面,此界面實際上是病毒顯示的,界面上假稱正在進行磁盤掃描,實際上正在對磁盤數據進行加密操作。

當加密完成后,病毒才露出真正的嘴臉,要求受害者支付價值300美元的比特幣之后,才會回復解密密鑰。

這個加密流程與2016年起出現的Petya勒索病毒的流程相似,Twitter上也有安全人員確認了二者的相似關系。但是不同的是,之前的Petya病毒要求訪問暗網地址獲取解密密鑰,而此次爆發的病毒直接留下了一個Email郵箱作為聯系方式。

京公網安備 11010502049343號

京公網安備 11010502049343號