6月28日消息,感染全球150多個國家的Wannacry勒索病毒事件剛剛平息,Petya勒索病毒變種又開始肆虐,烏克蘭、俄羅斯等歐洲多國已大面積感染。據了解,目前國內也出現了病毒傳播跡象。

360安全方面透露,與5月爆發的Wannacry相比,Petya勒索病毒變種的傳播速度更快。它不僅使用了NSA“永恒之藍”等黑客武器攻擊系統漏洞,還會利用“管理員共享”功能在內網自動滲透。在歐洲國家重災區,新病毒變種的傳播速度達到每10分鐘感染5000余臺電腦,多家運營商、石油公司、零售商、機場、ATM機等企業和公共設施已大量淪陷,甚至烏克蘭副總理的電腦也遭到感染。

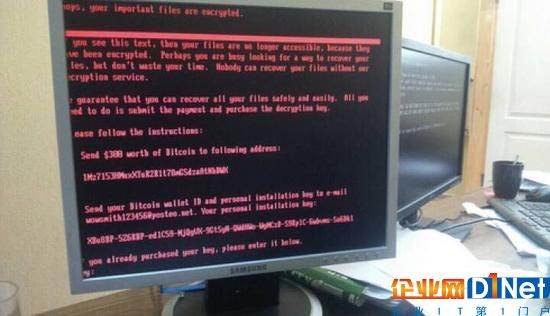

圖:勒索病毒變種感染現象,系統被鎖死敲詐贖金

360首席安全工程師鄭文彬介紹說,Petya勒索病毒最早出現在2016年初,以前主要利用電子郵件傳播。最新爆發的類似Petya的病毒變種則具備了全自動化的攻擊能力,即使電腦打齊補丁,也可能被內網其他機器滲透感染,必須開啟專業安全軟件進行攔截,才能確保電腦不會中毒。

該病毒會加密磁盤主引導記錄(MBR),導致系統被鎖死無法正常啟動,然后在電腦屏幕上顯示勒索提示。如果未能成功破壞MBR,病毒會進一步加密文檔、視頻等磁盤文件。它的勒索金額與此前Wannacry病毒完全一致,均為折合300美元的比特幣。根據比特幣交易市場的公開數據顯示,病毒爆發最初一小時就有10筆贖金付款,其“吸金”速度完全超越了Wannacry。

最新消息顯示,由于病毒作者的勒索郵箱已經被封,現在交贖金也無法恢復系統。360安全衛士技術團隊正在緊急研發恢復工具,將為國內外勒索病毒新變種的受害者提供救援服務。

根據360安全中心監測,此次國內出現的勒索病毒新變種主要攻擊途徑是內網滲透,也就是利用“管理員共享”功能攻擊內網其他機器,相比已經被廣泛重視的“永恒之藍”漏洞更具殺傷力。

京公網安備 11010502049343號

京公網安備 11010502049343號