6月27日晚間,包括俄羅斯、印度、英國、法國及其它歐洲多個國家受到Petya勒索病毒的襲擊。據twitter上的爆料稱,烏克蘭副總理的電腦甚至也遭到了攻擊。據外媒報道,政府、銀行、電力系統、通訊系統、企業以及機場都不同程度的受到了該病毒的影響。

根據賽門鐵克最新發布的消息顯示,Petya勒索病毒攻擊時仍然使用了“永恒之藍”勒索漏洞,同時,此病毒還會獲取系統用戶名與密碼進行內網傳播。據搜狐科技從國內安全廠商360、騰訊獲得的消息,Petya勒索病毒已經開始在國內開始傳播。

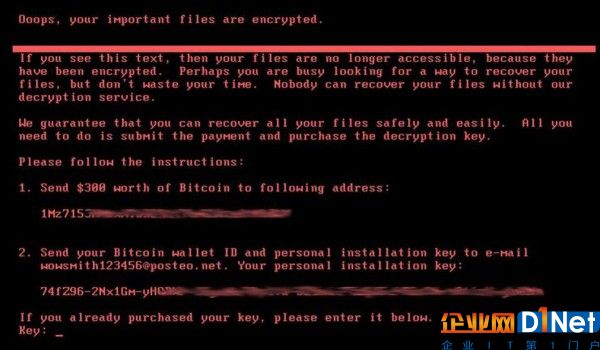

來自360安全監測與響應中心的病毒分析報告顯示,Petya和傳統的勒索軟件不同,不會對電腦中的每個文件都進行加密,而是通過加密硬盤驅動器主文件表(MFT),使主引導記錄(MBR)不可操作,通過占用物理磁盤上的文件名,大小和位置的信息來限制對完整系統的訪問,從而讓電腦無法啟動。如果想要恢復,需要支付價值相當于300美元的比特幣。

被感染的機器屏幕會顯示如下的告知付贖金的界面:

360安全工程師稱,與5月初爆發的Wannacry相比,Petya勒索病毒變種的傳播速度更快。它不僅使用了NSA“永恒之藍”等黑客武器攻擊系統漏洞,還會利用“管理員共享”功能在內網自動滲透。在歐洲國家重災區,新病毒變種的傳播速度達到每10分鐘感染5000余臺電腦。最新爆發的類似Petya的病毒變種具備了全自動化的攻擊能力,即使電腦打齊補丁,也可能被內網其他機器滲透感染,必須開啟專業安全軟件進行攔截,才能確保電腦不會中毒。

據騰訊安全反病毒實驗室研究發現,病毒樣本運行之后,會枚舉內網中的電腦,并嘗試在135、139、445等端口使用SMB協議進行連接。同時,病毒會修改系統的MBR引導扇區,當電腦重啟時,病毒代碼會在Windows操作系統之前接管電腦,執行文件加密等惡意操作。電腦重啟后,會顯示一個偽裝的界面,假稱正在進行磁盤掃描,實際上正在對磁盤數據進行加密操作。加密完成后,病毒才露出真正的嘴臉,要求受害者支付贖金。

5月12日,WannaCry勒索軟件大規模爆發。這個病毒利用了NSA黑客武器庫中的“永恒之藍”Windows漏洞,在超過100多個國家獲得傳播,幾十萬臺電腦受感染。WannaCry病毒甚至影響到了部分政府機構的正常工作,而在校園教育網里傳播尤其嚴重。由于利用了新的安全漏洞,且受Windows XP裝機量及已經不再受微軟免費安全支持的影響,WannaCry成為近幾年來首個獲得大規模傳播的勒索軟件病毒。

據了解,最早的勒索軟件是1989年由Joseph Popp制作的"AIDS" 木馬病毒。這個病毒通過軟盤傳播,加密磁盤上的文件,要求受害人繳納189美元解除鎖定。自2005年以來,勒索軟件再度流行開來。自2006年以來,讓受害者支付300美元才能取得文件解鎖密碼,似乎已經成為勒索軟件病毒的行規。

據搜狐科技了解,目前國內外各大安全廠商都已經升級了其安全軟件的病毒庫,用戶通過自動或手動升級安全軟件病毒庫,即可查殺Petya勒索病毒及其變種。安全廠商建議用戶,不要隨意打開doc、rtf等后綴的附件。同時,內網中存在使用相同賬號、密碼情況的機器請盡快修改密碼,未開機的電腦請確認口令修改完畢、補丁安裝完成后再進行聯網操作。

京公網安備 11010502049343號

京公網安備 11010502049343號