挖掘機技術(shù)哪家強,XXXXXX

這句耳熟能詳?shù)膹V告語放在安全業(yè)也是可行的,不過,這是一個讓廠商不怎么開心的榜單。最近,CVE Details公布了一個最新報告,從中可以看出 2016 年哪些系統(tǒng)漏洞最多,哪些廠家“貢獻”的漏洞最多。

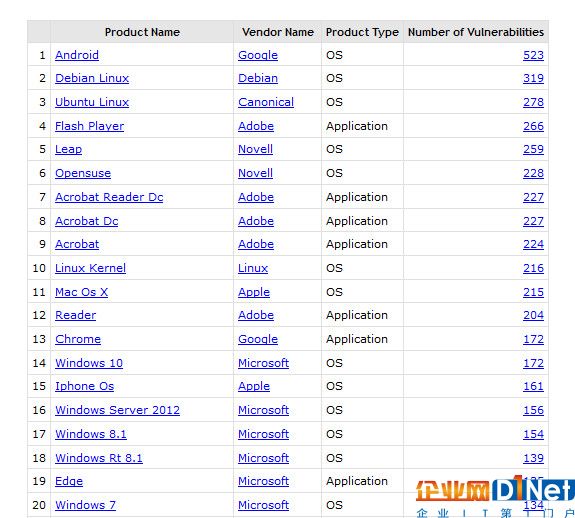

先看看“漏洞排行榜”。

于是,一個可能比較驚悚的標題出現(xiàn)了:Android 成 2016 年報告漏洞最多系統(tǒng),嚇得編輯小李趕緊看了看自己的手機,還好是 iOS(拉仇恨)。

然而,事實真的有這么殘酷?為什么安卓的漏洞數(shù)量會這么多?安全大牛怎么看?

“黑客教主”TK(TombKeeper)、騰訊玄武實驗室創(chuàng)建者于旸對雷鋒網(wǎng)宅客頻道分析道:

1.各種靠譜和不靠譜的硬件廠商貢獻了“安全性參差不齊”的安卓代碼;

2.Android 本身處于快速發(fā)展的“青春期”,不像 Windows 系統(tǒng)已經(jīng)處在成熟、穩(wěn)定的“中老年”,代碼走向成熟是需要時間的;

3.隨著移動生態(tài)的發(fā)展,安卓漏洞研究社區(qū)很活躍,有越來越多的人關(guān)注Android 漏洞,方法、工具都不斷出現(xiàn)和被改良。

2016年,讓 TK 印象深刻的有以下幾個與 Android 有關(guān)的漏洞,再來回顧一下這幾個“惡魔”。

1. Linux 內(nèi)核臟牛漏洞

臟牛漏洞,編號為 CVE-2016-5195,是 Linux 內(nèi)核運行時出現(xiàn)的競爭條件,允許攻擊者實現(xiàn)本地提權(quán)。簡而言之,攻擊者利用臟牛可獲得 Linux 設(shè)備的 root 權(quán)限,Android 系統(tǒng)無一幸免。

該漏洞在誕生之初,曾被認為夸大了影響,事實上,臟牛的破壞力似乎已經(jīng)超出了人們的預(yù)期。該漏洞的作者甚至為臟牛漏洞申請了獨立的網(wǎng)站、推特賬號、github 賬號,并找人專門設(shè)計了 logo。

就是下面這只看上去“無害”的牛。

2. TCP 劫持

在 2016 年 GeekPwn2016 澳門站上,選手曹躍成功“重現(xiàn)了當(dāng)年世界頭號黑客凱文米特尼克的TCP劫持”,摘得“最大腦洞獎”。四大頂級安全會議之一的 USENIX 安全研討會公開了這個 TCP 協(xié)議邊信道漏洞,該漏洞允許攻擊者遠程劫持任意兩主機之間的會話。

該漏洞編號為CVE-2016-5696。

在尚未被 USENIX Security 接受之前,TK 就在知乎上對該漏洞的發(fā)現(xiàn)給予了高度評價:

這個問題的核心是發(fā)現(xiàn)了最近十年發(fā)布的所有Linux內(nèi)核在TCP/IP協(xié)議棧實現(xiàn)上都存在一個安全問題,可以在幾分鐘內(nèi)探測到一個TCP會話序列號。知道了序列號,就可以偽造數(shù)據(jù)包插入到該會話中。

這是一項非常了不起的研究,足以發(fā)表在四大頂級學(xué)術(shù)安全會議上,甚至可能拿到 Best Paper 。不過由于所需攻擊條件較多,比如對網(wǎng)絡(luò)穩(wěn)定性的要求,特別是難以控制數(shù)據(jù)注入時機——想象一列火車從你面前呼嘯而過,你蒙著眼睛,要用雞蛋砸中十號車廂最右側(cè)窗玻璃下方的一顆鉚釘——所以雖然理論上能劫持任意 TCP 會話,但對大多數(shù) TCP 應(yīng)用來說,要利用這個技術(shù)最終實現(xiàn)入侵或竊密,還是有難度的。

利用這個漏洞,可以悄無聲息地潛入在受害用戶的安卓手機,植入釣魚木馬,盜走電子賬戶上所有的錢,拷貝相冊中的照片,偽造受害用戶身份進行欺詐等。

3.可以開啟“上帝模式”的高通硬件漏洞

2016年8月,研究人員發(fā)現(xiàn)四個高通漏洞可使得惡意軟件編寫者有機會影響并控制現(xiàn)代 Android 智能機,黑客可以編寫惡意應(yīng)用程序,一旦安裝,它們將會利用軟件缺陷在Android Marshmallow和早期版本的谷歌移動操作系統(tǒng)上獲得額外的特權(quán),允許代碼控制手持設(shè)備。

除了漏洞排行榜,還有一個倒霉的廠商漏洞“貢獻”榜。

令 TK 驚訝的是,2016 年, Oracle 居然一躍成為榜首,而 2016 年 Adobe 的漏洞,有三分之一由 TK 所在的實驗室報告。

他反復(fù)與雷鋒網(wǎng)確認了幾次:“你確定不是 Google 或 Adobe ?”面對 Oracle 的突然“躍升”, TK 只能這樣解釋:

也許是因為 Oracle 2016 年收購了很多廠家吧。

此前,在知乎上有這樣一個問題:當(dāng)你的能力處在你所在行業(yè)的頂端或前端時,是一種什么樣的體驗?

有一個答案獲得了168個贊,位居第一。這個答案來自 TK:

“藝無止境,誠惶誠恐。”

除了誠惶誠恐,這個站在頂端的男人還告訴雷鋒網(wǎng)(公眾號:雷鋒網(wǎng)),看待這個榜單應(yīng)該“多維度”:

不同廠商的產(chǎn)品數(shù)量不同,產(chǎn)品數(shù)量多的自然可能出更多漏洞。

另外漏洞數(shù)量不一定和安全性劃等號,因為不同廠商對漏洞判定的標準不同。

真正能利用的有威脅的漏洞在各廠商漏洞中占比可能也不一樣,所以排名能反映一定問題,但不能簡單認為這個排名精確地反映了廠商產(chǎn)品的安全性。

如果把真正有威脅的漏洞單拎出來算,這個排名可能還會有變化。

TK 還說,感覺2016年被實際在攻擊中使用的系統(tǒng)漏洞比2015年變多了。可能是因為漏洞的成本高了,但相應(yīng)攻擊獲益也提高了。

談到 2016年中,TK 以及他的實驗室在圍繞安卓系統(tǒng)的漏洞挖掘上做了哪些工作時,這個站在頂端的男人再一次展現(xiàn)了他往遠處看的視野:不細細追究某一個漏洞。他認為對安卓這樣一個尚處于“青春期”的系統(tǒng)來說,很值得對其漏洞生態(tài)的走向進行研究,探究尚未發(fā)現(xiàn)的漏洞威脅模式。

TK 透露,玄武實驗室的一項研究已經(jīng)有了初步成果,一種他兩年前構(gòu)想的新漏洞攻擊模型已經(jīng)被證明是可行的,這一具體成果可能會在未來半年內(nèi)發(fā)布。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號