去年有報(bào)道稱,美軍收購(gòu)軟件漏洞為網(wǎng)戰(zhàn)準(zhǔn)備。而美軍自己的網(wǎng)站和服務(wù)器究竟又有多安全?一名獨(dú)立安全研究者已經(jīng)發(fā)現(xiàn)了美軍網(wǎng)站的幾個(gè)較為嚴(yán)重的安全漏洞。

安全專家稱,這些漏洞說明了美國(guó)防部網(wǎng)絡(luò)安全基礎(chǔ)的脆弱性,攻擊這些軍方公共站點(diǎn)以及職員門戶要比進(jìn)入五角大樓容易得多。

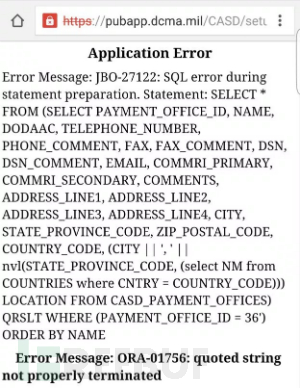

美軍網(wǎng)站驚現(xiàn)SQL注入漏洞

漏洞發(fā)現(xiàn)者研究者名為MLT,他表示在美軍國(guó)防合同管理局(DCMA)網(wǎng)站子域中,存在嚴(yán)重漏洞。攻擊者可以利用該漏洞泄露國(guó)防部(DoD)雇員的個(gè)人信息,其中包括姓名、住址等。

盡管MLT并沒有對(duì)漏洞進(jìn)行利用,他仍擺出了一些數(shù)據(jù)作證攻擊者能夠盜取敏感的個(gè)人信息。

“在沒有真正利用漏洞前,我無法對(duì)此進(jìn)行確定。但是,從列表的名稱和全網(wǎng)的官方警示來看,這些頁面是不該存在SQL注入漏洞。”

SQL注入漏洞作為Web中最常見的安全漏洞之一,允許攻擊者對(duì)通過經(jīng)惡意SQL語句注入正常網(wǎng)頁從數(shù)據(jù)庫(kù)中盜取敏感信息。盡管這是個(gè)骨灰級(jí)漏洞,而Web開發(fā)者理應(yīng)極力避免,仍有不計(jì)其數(shù)的站點(diǎn)受此漏洞影響,并造成重大數(shù)據(jù)泄露事故。而此次軍方網(wǎng)站竟存在SQL注入這樣的漏洞,實(shí)在令人唏噓。

一名安全從業(yè)者Jim Manico稱:

“攻擊者能夠利用這個(gè)漏洞盜取數(shù)據(jù)庫(kù)中的全部數(shù)據(jù)。這很糟糕。”

而MLT所擔(dān)憂的還有攻擊者可能會(huì)利用這個(gè)漏洞獲取DoD雇員的信息,從而進(jìn)行攻擊,不論是在網(wǎng)絡(luò)層面還是現(xiàn)實(shí)生活中。

“如果一些黑帽子發(fā)現(xiàn)了這個(gè)漏洞并加以利用,那么他們現(xiàn)在就擁有了一大批DoD雇員的個(gè)人信息。從網(wǎng)站首頁那些警告的語言,我真心希望他們把網(wǎng)站的安全當(dāng)作一件嚴(yán)肅的事情來考慮了。”

不止SQL注入,還有其他多個(gè)漏洞

據(jù)MLT透露這個(gè)SQL注入漏洞已于一周前被修復(fù),而最近他又發(fā)現(xiàn)了幾個(gè)其他漏洞。他在周一發(fā)布的一篇博客中進(jìn)行了詳細(xì)介紹。

其中一個(gè)漏洞,通過在瀏覽器URL欄中輸入幾行字符串任何人都可以進(jìn)入美國(guó)陸軍的一個(gè)服務(wù)器。MLT還發(fā)現(xiàn)了一個(gè)登錄另一軍方網(wǎng)站的明文憑證列表,其中一個(gè)密碼為“msecretpassword”。

研究者還發(fā)現(xiàn)了十幾個(gè)XSS漏洞,這在網(wǎng)絡(luò)上也是很常見的。實(shí)際上,據(jù)Web安全公司W(wǎng)hiteHat安全估計(jì),80%的網(wǎng)站都存在XSS漏洞。

考慮到美軍的足跡遍布Web空間,而仍在使用著有些過時(shí)的系統(tǒng),因此受到的威脅遠(yuǎn)遠(yuǎn)超過了MLT的發(fā)現(xiàn)。

安全研究者Robert Hansen稱:

“這些漏洞確實(shí)讓每個(gè)美國(guó)人和美國(guó)的盟友感到非常緊張。”

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)