SSH 暴力破解是一種對遠程登錄設備(比如云服務器)的暴力攻擊,該攻擊會使用各種用戶名、密碼嘗試登錄設備,一旦成功登錄,便可獲得設備權限。據云鼎實驗室統計:SSH 暴力破解攻擊已遍布全球160多個國家,該攻擊主要瞄準使用默認賬號密碼的用戶。由于虛擬貨幣的興起,攻擊者不再僅僅利用通過 SSH 暴力破解控制的設備來進行 DDoS 攻擊,還用來挖礦,牟取利益。

「SSH 暴力破解趨勢:從云平臺向物聯網設備遷移 」正是騰訊云于近日發布的發布2018上半年安全專題系列研究報告之一。該系列報告圍繞云上用戶最常遭遇的安全威脅展開,用數據統計揭露攻擊現狀,通過強大的溯源能力還原攻擊者手法,讓企業用戶與其他用戶在應對攻擊時有跡可循,并為其提供可靠的安全指南。所以,接下來我們針對這一期報告劃重點,提醒用戶如何更加有效地堤防SSH 暴力破解:

? 您是屬于容易中招的用戶群嗎?

? DDoS 類型惡意文件占比近七成,攻擊者利用惡意樣本「一路賺錢」挖礦

? 主要攻擊目標正從云平臺向物聯網設備遷移

? 攻擊源區域分布

SSH暴力破解攻擊瞄準這類用戶,看看你躺槍了沒?

《報告》指出,SSH 暴力破解攻擊目標主要分為 Linux 服務器(包括傳統服務器、云服務器等)與物聯網設備。近期統計的 SSH 暴力破解登錄數據分析發現:

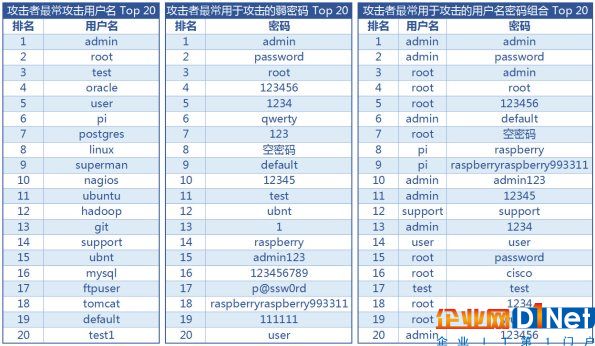

1、接近99%的 SSH 暴力破解攻擊是針對系統默認的用戶名, admin、root、test占據榜單前三;

2、攻擊最常用弱密碼前三名分別是 admin、 password、 root,占攻擊次數的98.70%;

3、約85%的 SSH 暴力破解攻擊使用了admin / admin 與 admin / password 這兩組用戶名密碼組合。

△ 攻擊者所使用的 SSH 暴力破解攻擊字典 Top 20

根據上圖所示,大量 SSH 暴力破解攻擊使用了 admin / admin 與 admin / password 這兩組用戶名密碼組合,而這兩組用戶名密碼組合,正是路由器最常用的默認用戶名密碼組合。由此可知,使用上述默認配置的路由器設備已成為攻擊的主要目標。

DDoS 類型惡意文件占比近七成,攻擊者利用惡意樣本「一路賺錢」挖礦

SSH暴力破解攻擊后,攻擊者對服務器植入惡意文件,分析發現,攻擊成功后多數都是植入 ELF 可執行文件。植入的惡意文件中反病毒引擎檢測到病毒占比43.05%,病毒文件中屬 DDoS 類型的惡意文件最多,接近70%,包括 Ganiw、 Dofloo、 Mirai、 Xarcen、 PNScan、 LuaBot、 Ddostf 等家族。另外,僅從這批惡意文件中,就發現了比特幣等挖礦程序占5.21%。

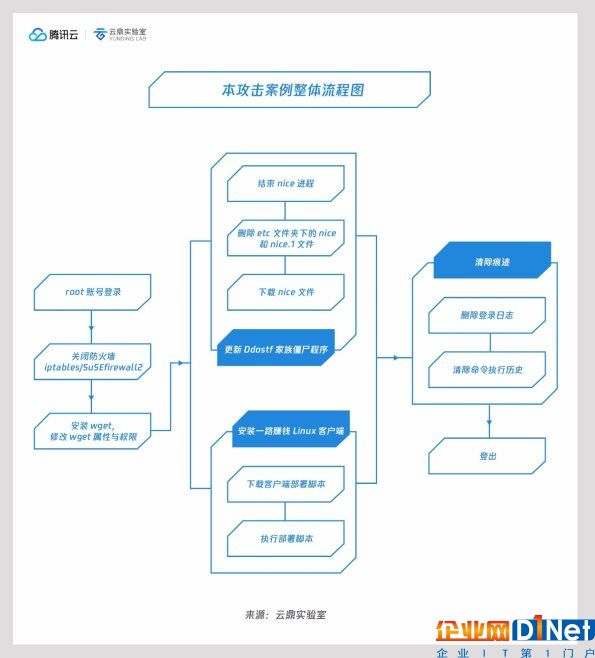

《報告》中還對2018年06月10日7點12分發現的一次 SSH 暴力破解攻擊進行了溯源分析,在暴力攻擊后,攻擊者在設備中植入了 DDoS 家族的 Ddostf 僵尸程序和「一路賺錢」惡意挖礦程序這兩個惡意樣本。

被植入的「一路賺錢」64位 Linux 客戶端壓縮包解壓后自動運行客戶端主程序 mservice 并注冊為 Linux 系統服務,該客戶端文件夾中有三個可執行文件 mservice / xige / xig,其中mservice 負責賬號登錄/設備注冊/上報實時信息,而xige 和 xig負責挖礦, xige 挖以太幣 ETH,xig 挖門羅幣 XMR。

《分析》指出,此次 SSH 暴力破解攻擊中,攻擊者不僅利用僵尸程序發動 DDoS 牟取利益,同時在設備空閑時還可進行挖礦,達到設備資源的最大利用。另外,隨著「一路賺錢」這種小白挖礦程序的興起,降低了挖礦的技術難度,未來可能會出現更多類似事件。

主要攻擊目標正從云平臺向物聯網設備遷移,用戶需自查設備清理可疑程序

對 SSH 暴力破解攻擊進行綜合分析后,《報告》指出,物聯網的發展使設備數量呈現出指數級增長,物聯網設備也逐漸成為主要的攻擊目標。未來攻擊者還將繼續租用國外的服務器進行大規模攻擊。

攻擊源地域:遍布全球160多個國家

由《報告》可知,云鼎實驗室最近統計到的SSH 暴力破解攻擊來自160多個國家。從攻擊的源 IP 來看,來自中國的攻擊源 IP 最多,占比達到26.7%,巴西、越南、美國不相上下。在國內,攻擊源 IP 分布廣泛且平均,沒有出現攻擊源 IP 特別集中的省市。這是因為攻擊者為了隱藏自己真實位置,躲避追蹤,使用了不同地區的 IP 進行攻擊。

針對這種情況,《報告》為技術型用戶與普通用戶提供了幾種不同的安全建議:

對于技術型用戶來說,

1、 用戶可以對自己的設備進行定期自查,檢查是否有可疑程序運行并及時清理;

2、 設備的 SSH 服務僅開放密鑰驗證方式,禁止root用戶登錄,修改默認端口;

3、 修改默認密碼,新密碼最少8位,且包含大小寫字母、數字、特殊字符。并檢查是否使用了文中提到的弱密碼。若使用了弱密碼,也需要修改密碼,加強安全性。

普通用戶則需要選擇可靠的安全防護產品,對數據安全進行保護。騰訊云云鏡專業版提供的密碼破解攔截、異常登錄提醒、木馬文件查殺、高危漏洞檢測等安全功能,能夠解決當前設備面臨的主要安全風險,幫助企業構建服務器安全防護體系,防止數據泄露,為企業有效預防安全威脅,減少因安全事件所造成的損失。

京公網安備 11010502049343號

京公網安備 11010502049343號