近日,作為Bots自動化攻擊防護領域的專業廠商和中國動態安全技術的創新者,瑞數信息近日重磅發布《2021 Bots自動化威脅報告》。根據瑞數信息多年在政務、金融、電信、教育、醫療衛生、互聯網等行業的上千例防護案例及第三方公開數據,報告從攻擊目標、攻擊來源、Bots客戶端分析、移動端分析等角度對2020年度Bots自動化攻擊的詳細數據進行細致解析,為企業深入了解Bots攻擊威脅及提升相應的安全防御能力提供重要參考。

分析一:政務、出版、醫療衛生成Bots攻擊的熱點行業

從行業角度分析,2020年,公示類系統和服務提供類系統依然是Bots攻擊的頭號目標,惡意機器人比例從2019年的40.97%上升至2020年的43.76%。排名Top5的威脅場景包括漏洞探測利用、資源搶占、數據搜刮、暴力破解、拒絕服務攻擊。

同時受新冠疫情影響,出版和醫療衛生行業成為了Bots攻擊關注的熱點。為方便大家在線學習而免費開放的電子書、論文庫等資源吸引了大量惡意爬蟲進行信息爬取。而醫療衛生行業因為醫療數據“價值高”也成為攻擊的重點目標,其中針對系統的漏洞掃描、DDoS、公示信息高頻度抓取等方面尤為突出。

分析二: API被重點“光顧”

隨著企業業務的發展,訪問方式融合了Web、APP、小程序等多種方式,而作為融合訪問基礎支撐的API也成為了攻擊者重點關注的目標。預計到2022年,API濫用將成為導致企業Web應用程序出現數據泄露的最常見攻擊方式。

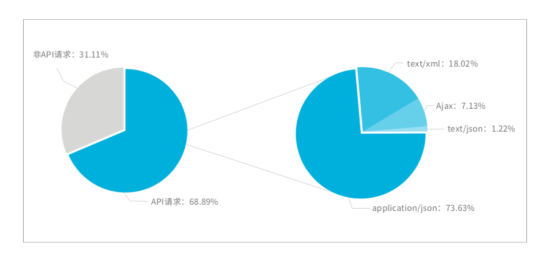

通過對訪問類型監測分析,瑞數信息觀察到API的請求占比已經超過 65%。

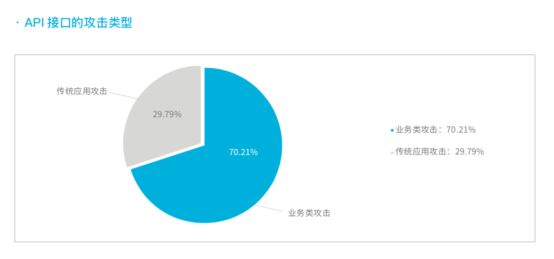

另據觀察,API面臨的威脅和傳統的Web頁面還是存在很大的差別。相比傳統的Web頁面,API承載了更多業務流程,面臨的攻擊類型也主要集中于業務類攻擊,包括越權訪問、接口濫用、數據拖取等,占比超過70%。

分析三: Bots攻擊來源更加隱秘

為了突破目標系統的防護機制,90%以上的Bots都會選擇用IP代理的方式來隱藏自己。隨著Bots攻擊的升級,IP代理的提供方式也從本地代理發展成更為高效的HTTP隧道模式,IP地址的數量大大增加,來源也更為廣泛,隱蔽性達到了新的高度。

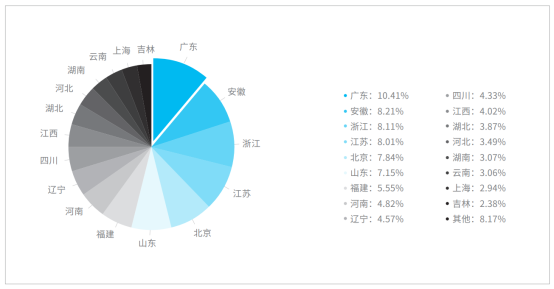

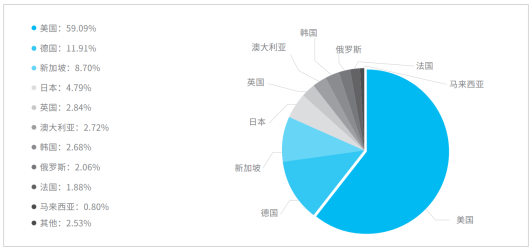

從Bots攻擊發起的地理位置上分析,國內Bots的攻擊來源相當分散,但總體以南方經濟發達地區為主。廣東占比超過10%,成為國內Bots攻擊來源地區Top1,其次為安徽、浙江、江蘇、北京。而在來自境外的攻擊中,美國依然占據榜首,攻擊占比將近60%,其次為德國和新加坡。

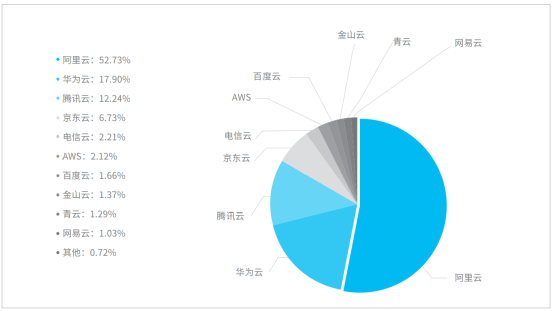

此外報告指出,公有云依然是Bots攻擊的主要來源之一,大量的Bots利用IDC機房的資源進行攻擊。其中,超過50%的Bots攻擊使用阿里云,其次來自華為云和騰訊云的攻擊明顯增加,三者合計占比超過80%。

分析四:Bots仍然青睞Windows和Chrome

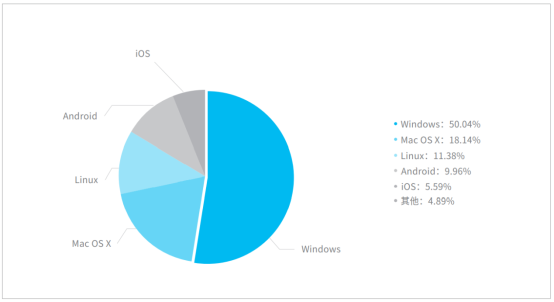

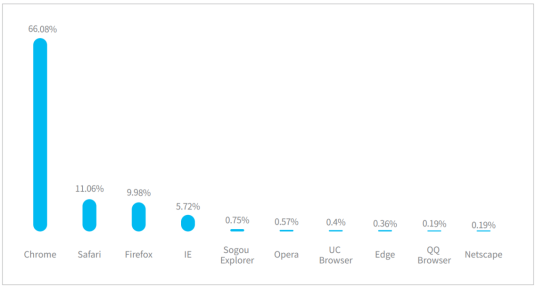

為提高攻擊效率,Bots攻擊者不斷在嘗試利用各種各樣的手段來繞過檢測措施,比如通過修改User Agent來隱藏自己真實的身份信息。根據瑞數信息分析,超過半數的Bots都會選擇Windows,其次為Mac和Linux兩大操作系統。另外,高達66%的Bots攻擊者喜歡Chrome作為他們的“馬甲”。

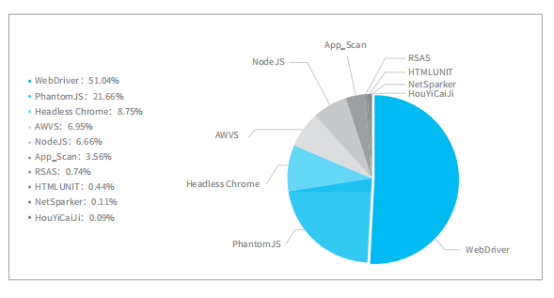

無論是從提升效率,還是繞過現有一些防護機制,很多的Bots都會基于自動化框架來做。相比2019年,Bots在選擇自動化框架方面沒有明顯變化,主流技術依然采用 Webdriver、Headless、PhantomJS、NodeJS。

分析五:移動端Bots攻擊愈演愈烈

隨著企業越來越多的業務系統向移動端遷移,攻擊平臺也必須隨之向移動端轉移,多種多樣的攻擊手段因此接連出現,例如各類改機工具、破解框架、模擬器、root、群控、云控、IMEI偽造、GPS偽造等。

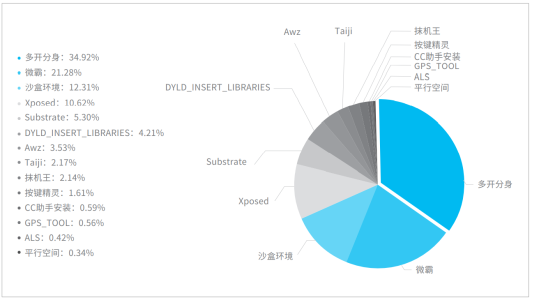

在工具選擇上,攻擊者在2020年使用的技術并沒有太多的變化,但在工具上有部分更新,使用相對多的工具是多開分身,其次是改機工具微霸。

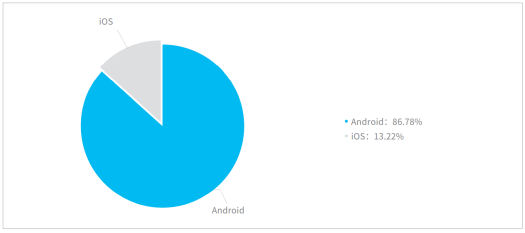

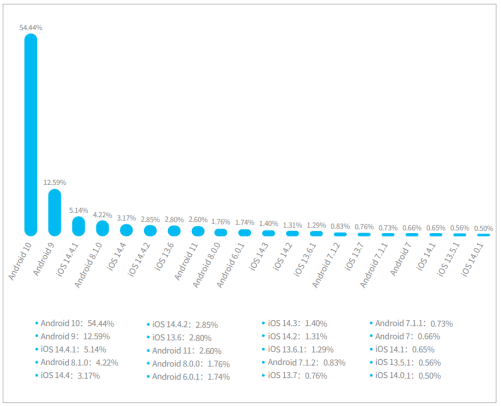

由于Android是開源系統,在經濟成本、系統破解難易程度方面也相對較低,因此,高達86%的攻擊者選擇Android作為攻擊平臺選擇。在系統平臺層面,Android 10替代Android 9成為第一大平臺,這和谷歌的發布進程也基本吻合。

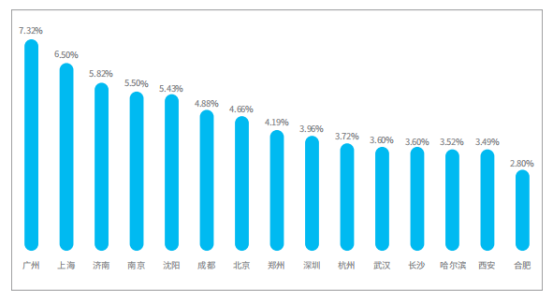

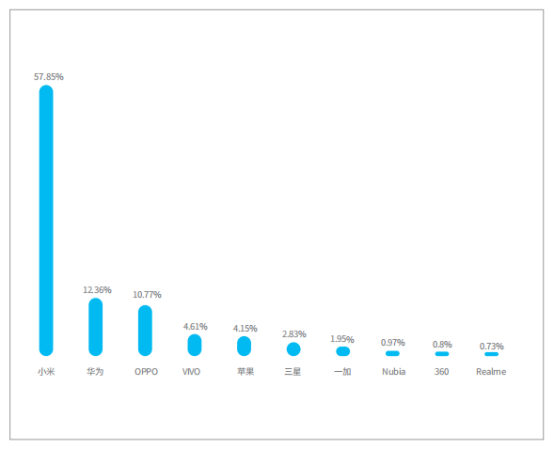

從城市分布看,移動平臺的 Bots最大來源城市為廣州,其次為上海。從手機品牌看,

Bots攻擊小米占據首位,其次是華為和oppo。

總結

綜合來看,在Bots機器人攻擊已成為攻擊主流的今天,伴隨AI技術及平臺化趨勢的加強,越來越復雜的高級Bots機器人攻擊為網絡安全行業帶來了更為嚴峻的挑戰。

作為國內創新提出“動態安全”理念的公司,Bots自動化威脅防御能力是瑞數信息的看家本領,其機器人防火墻產品Botgate已經成為市場上應對Bots機器人攻擊非常有效的一款方案。

未來,隨著更多企業安全思維的轉變,瑞數信息將利用這一安全武器,實現更高水準的安全防御,幫助更多企業將Bots攻擊拒之門外,打造出一套響應迅速、防御完備的網絡安全體系。

京公網安備 11010502049343號

京公網安備 11010502049343號