近期,加密貨幣市場可謂熱度十足。數字資產交易網站Crypto.com的一項調查顯示,截至2021年1月,全球已有1.06億加密貨幣用戶。各類數字加密貨幣價格暴漲是推動用戶數增長的主要驅動力。然而,用戶數增加的同時,數字貨幣也引來了黑產的垂涎,過去一年挖礦木馬上升趨勢顯著。

在此背景下,騰訊安全近日發布《2020挖礦木馬年度報告》(以下簡稱《報告》),以騰訊安全產品獲取的安全事件告警工單數據為基礎,從攻擊來源、入侵特點、漏洞利用偏好、持久化運行手段等維度,剖析過去一年挖礦木馬的攻擊形勢,并對其演化趨勢作了預判。《報告》指出,利益驅使下,挖礦團伙對新漏洞武器的采用速度正在加快,挖礦團伙跟僵尸網絡相互勾結的情況也日趨多見。

新活躍挖礦木馬家族偏好攻擊Linux服務器

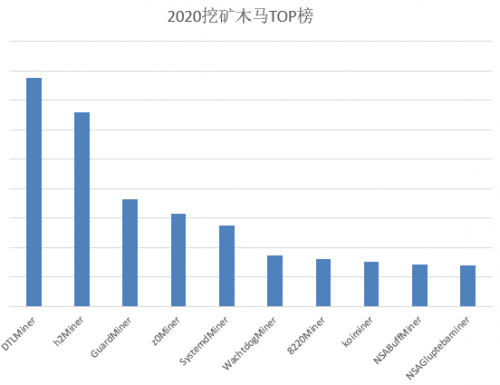

根據《報告》,DTLMiner、H2Miner和GuardMiner是2020年度排名前三的挖礦木馬家族,此外z0Miner、SystemdMiner、WachtdogMiner、8220Miner等家族也名列前茅。

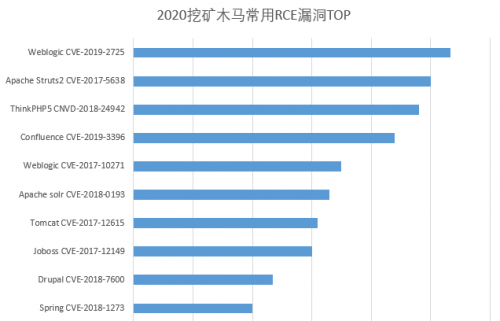

入侵方式包括利用漏洞攻擊、爆破攻擊、僵尸網絡渠道攻擊等。攻擊者通過遠程代碼執行漏洞(RCE)可以直接向后臺服務器遠程注入操作系統命令或惡意代碼,從而控制后臺系統。WebLogic CVE-2019-2725是2020年挖礦木馬最常利用的RCE漏洞。此外,利用各種未授權訪問漏洞,也是挖礦木馬的主要攻擊路徑之一。

《報告》顯示,許多挖礦木馬在傳播時會針對系統的弱密碼進行爆破攻擊。根據騰訊安全2020年云上安全報告提供的數據,默認用戶名、端口名被爆破攻擊的次數多達數十億次。常被挖礦木馬爆破攻擊的服務類型包括SSH、Mssql、Redis等。

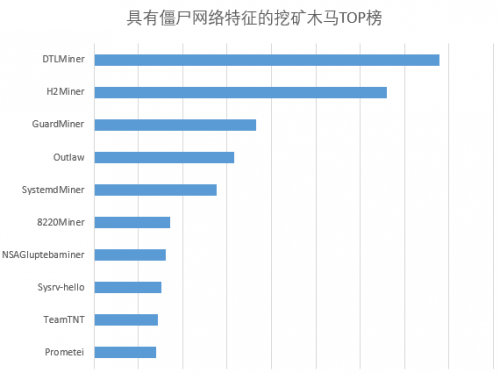

利用僵尸網絡渠道分發也成為挖礦木馬越來越偏好的傳播手段之一,甚至挖礦木馬自身也在組建僵尸網絡。具備僵尸網絡特征的挖礦木馬TOP3仍是DTLMiner、H2Miner、GuardMiner這些老牌僵尸網絡,而2020年新活躍的挖礦木馬家族以攻擊Linux服務器居多。

針對云上的攻擊增長較快,挖礦團伙和僵尸網絡相互勾結

《報告》顯示,挖礦木馬針對云上的攻擊增長較快。未來,眾多網絡組件的安全漏洞仍會源源不斷涌現,而在利益的驅使下,挖礦團伙對新漏洞武器的采用速度也會越來越快。當前,舊的挖礦僵尸網絡依然活躍,新的僵尸網絡不斷出現,挖礦團伙跟僵尸網絡相互勾結的情況日趨多見。復雜的安全態勢對政企機構提出了巨大挑戰。

挖礦木馬不僅會導致服務器性能嚴重下降,影響服務器業務系統的正常運行,還有可能讓服務器淪為黑客控制的肉雞電腦,對其他目標發起攻擊。攻擊者入侵成功,很多情況下已獲得服務器的完全權限,只要攻擊者愿意,就可能盜取服務器數據,使受害企業面臨信息泄露風險。更嚴重的是,攻擊者還有可能在服務器安裝后門、服務和計劃任務,實現對失陷主機的穩固長期控制。

加強密碼、授權驗證、更新組件,三大措施抵御挖礦木馬

針對日益猖獗的挖礦木馬攻擊,《報告》建議政企機構從多方面采取措施,保障服務器安全。首先,對Linux服務器的SSH服務、Windows SQL Server等常用主機訪問入口設置高強度的登錄密碼,以對抗弱口令爆破攻擊。其次,對于Redis、Hadoop Yarn、Docker、XXL-JOB、Postgres等應用增加授權驗證,對訪問對象進行控制。如果服務器部署了Weblogic、Apache Struts、Apache Flink、ThinkPHP等經常曝出高危漏洞的服務器組件,應及時將其更新到最新版本,并實時關注組件官方網站和各大安全廠商發出的安全公告,根據提示修復相關漏洞。

同時,騰訊安全還針對當前安全形勢打造了全面完整的解決方案,可幫助政企機構構建多層次的縱深防御體系,全面阻斷挖礦木馬的攻擊威脅。騰訊主機安全系統和云防火墻(CFW)支持查殺絕大多數挖礦木馬程序及其利用的RCE漏洞、未授權訪問漏洞,同時還支持弱口令爆破攻擊檢測,能夠提供云上終端的防毒殺毒、防入侵、漏洞管理、基線管理等服務。騰訊云安全運營中心能夠為客戶提供漏洞情報、威脅發現、事件處置、基線合規,及泄露監測、風險可視等能力。政企機構可以通過部署相應安全產品阻斷挖礦木馬攻擊,筑牢安全底座。

京公網安備 11010502049343號

京公網安備 11010502049343號