電子郵件樣本分析

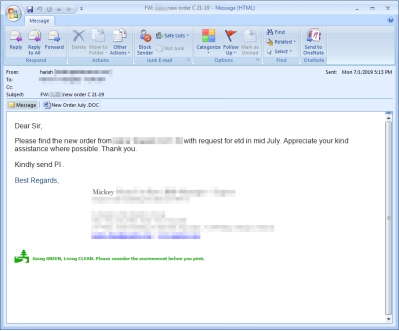

亞信安全截獲了一封自稱是來自印度一家糖果公司的郵件,該郵件包含Word文檔附件,如下圖:

安全專家通過分析電子郵件發(fā)現(xiàn)了一些可疑問題,最明顯的是發(fā)件人姓名和電子郵件簽名不匹配,其次是電子郵件是在7月1日發(fā)送的,郵件內(nèi)容則是通知接收方,其訂購的產(chǎn)品將在7月中旬發(fā)貨,由于時間緊迫,迫使收件人盡快打開郵件附件查看。最后,安全專家查詢了電子郵件來源的IP地址37[.]49[.]230[.]149,該地址已經(jīng)被標記為惡意地址。

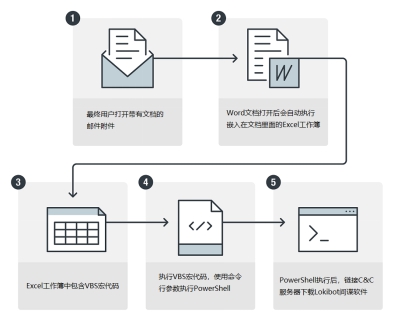

安全專家繼續(xù)分析電子郵件附件New Order July.DOC(該文件被檢測為Trojan.W97M.DLOADER.PUQ),其包含兩個嵌入對象:

l Microsoft Excel 97-2003工作表

l 一個標有'package.json'的包

執(zhí)行后,該文檔立即顯示一個Microsoft Excel工作表,然后會繼續(xù)執(zhí)行嵌入在工作表中的VBS宏代碼,其執(zhí)行流行如下:

通過分析,安全專家發(fā)現(xiàn)發(fā)件人IP地址與發(fā)件人域不匹配,所以發(fā)件人極有可能偽裝成合法的帳戶。該電子郵件很可能是從僵尸網(wǎng)絡(luò)或感染惡意軟件的受害者機器發(fā)送的。

隱藏在圖像中的代碼

亞信安全還截獲了LokiBot變種文件,其通過包含惡意RTF格式(RTF)文件附件的垃圾郵件傳播,RTF文件包含嵌入的EXCE OLE對象,其使用Windows Management Instrumentation (WMI)和PowerShell來下載和執(zhí)行惡意軟件。

執(zhí)行后,其會生成%Temp%\ [filename] .exe 以及%temp%\ [filename] .jpg 文件,jpg文件可以被正常打開,如下圖所示,但是它包含了LokiBot解壓縮過中引用的數(shù)據(jù)。

該圖像包含加密二進制,用于整個不同的解壓縮階段,直到主LokiBot代碼在內(nèi)存中解密。在加載主代碼之前,它會在%appdatalocal%中創(chuàng)建一個目錄,該目錄將包含LokiBot二進制文件和圖像(與%temp%中的相同))。同時,它還會生成Visual Basic腳本(VBS)文件來運行LokiBot文件,并且創(chuàng)建一個指向VBS文件的注冊表自啟動項目。最后,LokiBot代碼被加載和執(zhí)行。

LokiBot使用隱寫術(shù)

LokiBot變種將加密的二進制文件隱藏在圖像文件中,首先通過子字符串函數(shù)查找加密文件開始的“標記”,該標記為“#$%^&*()__#@ $#57 $#!@”。

找到文件后,其開始使用自己的方法進行解密。

LokiBot變種依賴于隱寫術(shù)的一個可能原因是它增加了另一層混淆,即使用Wscript(VBS文件解釋器)執(zhí)行惡意軟件,而不是惡意軟件自己執(zhí)行。由于自動啟動機制使用腳本,因此未來的變種可以選擇通過動態(tài)修改腳本文件來更改自啟動機制。

亞信安全教你如何防范

l 不要點擊來源不明的郵件以及附件;

l 不要點擊來源不明的郵件中包含的鏈接;

l 采用高強度的密碼,避免使用弱口令密碼,并定期更換密碼;

l 打開系統(tǒng)自動更新,并檢測更新進行安裝;

l 盡量關(guān)閉不必要的文件共享;

l 請注意備份重要文檔。備份的最佳做法是采取3-2-1規(guī)則,即至少做三個副本,用兩種不同格式保存,并將副本放在異地存儲。

亞信安全解決方案

亞信安全病毒碼版本15.309.60,云病毒碼版本15.309.71,全球碼版本15.311.00已經(jīng)可以檢測,請用戶及時升級病毒碼版本。

IOCs

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號