美國(guó)聯(lián)邦調(diào)查局周一發(fā)布聲明證實(shí),Colonial Pipeline (輸油管)網(wǎng)絡(luò)此次遭遇的勒索軟件攻擊由一個(gè)名為 DarkSide 的專業(yè)網(wǎng)絡(luò)犯罪組織發(fā)起。

DarkSide 采用勒索軟件即服務(wù) (RaaS) 模式,利用合作伙伴程序來實(shí)施網(wǎng)絡(luò)攻擊。這增加了調(diào)查難度,導(dǎo)致目前我們對(duì)此次攻擊幕后黑手的了解少之又少。

DarkSide 勒索軟件利用網(wǎng)絡(luò)社區(qū)中極為少見的系統(tǒng)(例如 ESXi服務(wù)器)發(fā)起攻擊。在此次攻擊中,疑似涉及 ICS 網(wǎng)絡(luò)。該勒索軟件已被用于發(fā)起眾多定向勒索軟件攻擊,F(xiàn)orbes Energy Services 和 Gyrodata 等許多其他油氣公司深受其害。

繼塔爾薩市遭遇的其他大規(guī)模攻擊以及企圖勒索蘋果公司的 REvil 勒索軟件攻擊之后,勒索軟件攻擊顯然引發(fā)了全球密切關(guān)注,但組織在防范此類攻擊事件方面仍缺乏實(shí)際行動(dòng),甚至毫無防范意識(shí)。

要點(diǎn)

- 2021 年上半年,全球遭受勒索軟件攻擊的組織比 2020 年增加一倍以上

- 自四月初以來,醫(yī)療和公用事業(yè)行業(yè)成為攻擊者的頭號(hào)攻擊目標(biāo)

- 與其他地區(qū)相比,攻擊者將矛頭更多指向亞太地區(qū)的組織。

全球數(shù)據(jù)

CPR 三月份報(bào)告稱,自 2021 年初以來,利用 Microsoft Exchange 漏洞發(fā)起的勒索軟件攻擊數(shù)量增加了 57%。近日,美國(guó)最大的燃油管道運(yùn)營(yíng)商 Colonial Pipeline 遭遇勒索軟件攻擊,據(jù)估計(jì),2020 年勒索軟件給全球企業(yè)造成的損失約為 200 億美元,比 2019 年增加了近 75%。

第二季度截至目前,每周平均超過 1,000 個(gè)組織受到勒索軟件影響。受影響的組織數(shù)量顯著增加,2021 年第一季度為 21%,第二季度截至目前為 7%。與 2020 年初相比,今年受勒索軟件影響的組織增加高達(dá) 102%。

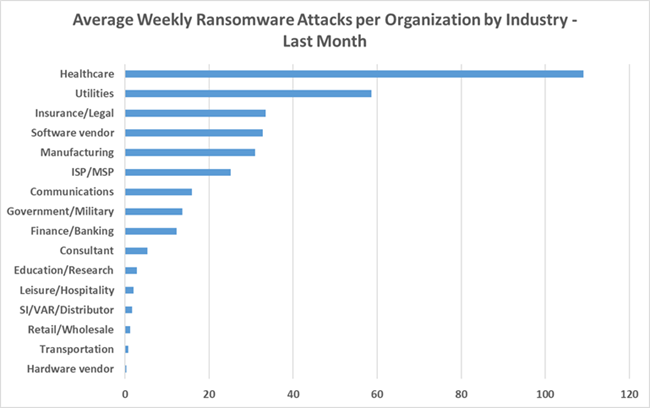

組織遭受的攻擊次數(shù)(按行業(yè)劃分)

當(dāng)前,醫(yī)療行業(yè)成為勒索軟件攻擊的重災(zāi)區(qū),每個(gè)組織平均每周遭受 109 次攻擊(比年初增長(zhǎng) 3%),其次是公用事業(yè)(59 次,增長(zhǎng) 4%)和保險(xiǎn)/法律行業(yè)(34 次,增長(zhǎng) 1%)。

地理數(shù)據(jù)

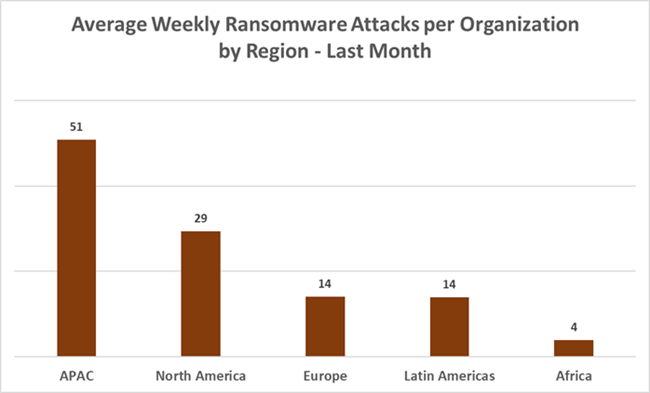

勒索軟件影響(按地區(qū)劃分)

如下圖所示,亞太地區(qū)的組織目前所遭受的勒索軟件攻擊次數(shù)最多。亞太地區(qū)的組織平均每家每周遭受 51 次攻擊。這一比例比今年年初增長(zhǎng)了 14%。

北美地區(qū)僅隨其后,每個(gè)組織平均每周遭受 29 次攻擊(增長(zhǎng) 25%),其次是歐洲和拉丁美洲地區(qū)(14 次,分別減少 6% 和 25%)和非洲地區(qū)(4 次,增長(zhǎng) 34%)。

遭受攻擊的熱門行業(yè)(按地區(qū)劃分)

如下表所示,攻擊者涉足全球各個(gè)行業(yè)。在北美地區(qū),醫(yī)療組織遭受的攻擊最多,其次是軟件廠商;而在歐洲地區(qū),遭受攻擊最多的則是公用事業(yè)部門。在亞太地區(qū),保險(xiǎn)/法律和制造業(yè)受到的影響最大,而在拉丁美洲地區(qū),通信業(yè)和制造業(yè)分別位居一二。在非洲地區(qū),金融和銀行部門受到的攻擊最多,其次是制造業(yè)。

三重勒索勒索軟件:第三方威脅

不可否認(rèn)的是,在過去的 2020 年,尤其是自新冠疫情爆發(fā)以來,雙重勒索蔚然成風(fēng)。雖然無法掌握有關(guān)所有雙重勒索事件及其結(jié)果(并非全部予以披露和公布)的信息,但僅根據(jù) 2020-2021 年期間收集的統(tǒng)計(jì)數(shù)據(jù),就可以感受到該攻擊向量的強(qiáng)大破壞力。在過去的一年里,平均支付的贖金增長(zhǎng)了 171%,當(dāng)前約為 31 萬美元。2020 年,上千家公司在拒絕黑客贖金要求之后遭遇了數(shù)據(jù)泄漏,在所有新發(fā)現(xiàn)的勒索軟件家族中,約 40% 的勒索軟件在攻擊過程中采用了數(shù)據(jù)滲透手段。這些數(shù)字充分反映了將數(shù)據(jù)泄露和勒索軟件威脅相結(jié)合的攻擊技術(shù)的巨大破壞性,但更令人擔(dān)憂的是,攻擊者仍在想法設(shè)法提高贖金支付額和威脅效率。

2020 年底和 2021 年初發(fā)生的多起重大攻擊都源于一條新攻擊鏈,這條攻擊鏈本質(zhì)上是對(duì)雙重勒索軟件技術(shù)的擴(kuò)展,即在雙重勒索攻擊過程中集成了其他獨(dú)特威脅,我們稱之為“三重勒索”。第一個(gè)值得注意的是 Vastaamo 心理治療中心攻擊事件。該攻擊發(fā)生在 2020 年 10 月,當(dāng)時(shí)這種攻擊方法極具創(chuàng)新性。這家擁有 40,000 名患者的芬蘭心理治療中心遭受了長(zhǎng)達(dá)一年的數(shù)據(jù)泄露,最終黑客成攻竊取海量患者數(shù)據(jù)并發(fā)起勒索軟件攻擊。黑客要求該治療中心支付巨額贖金,更令人驚訝的是,他們還向每個(gè)患者單獨(dú)發(fā)送了電子郵件,要求他們支付少量贖金,否則將公布其心理治療記錄。該攻擊戰(zhàn)術(shù)在短時(shí)間內(nèi)獨(dú)領(lǐng)風(fēng)騷。

而不久之后,REvil 勒索軟件組織在 2021 年 2 月宣稱,他們?cè)陔p重勒索方案的基礎(chǔ)上又增加了兩個(gè)階段,即向受害者的業(yè)務(wù)合作伙伴和媒體發(fā)起 DDoS 攻擊并撥打騷擾電話。分發(fā) Sodinokibi 勒索軟件的 REvil 勒索軟件組織采用“勒索軟件即服務(wù)”業(yè)務(wù)模式。該組織現(xiàn)在免費(fèi)代其成員組織向記者和同事發(fā)起 DDoS 攻擊和撥打語音騷擾網(wǎng)絡(luò)電話,旨在對(duì)受害公司施加更大壓力,迫使他們?cè)谥付〞r(shí)間段內(nèi)按要求支付贖金。

即便取得了巨大成功,威脅組織仍在不斷尋求更具創(chuàng)新性、更富成效的業(yè)務(wù)模式。我們只能推定是攻擊者的創(chuàng)造性思維以及對(duì)雙重勒索軟件攻擊復(fù)雜場(chǎng)景的明智分析推動(dòng)了三重勒索技術(shù)的發(fā)展。盡管這些勒索軟件攻擊并未直接攻擊第三方受害者(例如公司客戶、外部同事和服務(wù)提供商)的網(wǎng)絡(luò)資源,但它們?cè)斐傻臄?shù)據(jù)泄露嚴(yán)重影響并損害了第三方受害者。無論黑客是否另外要求他們支付贖金,面對(duì)威脅他們都像是待宰的羔羊,一旦被瞄準(zhǔn),也將蒙受巨大損失。因此,他們自然是潛在的勒索目標(biāo),并且現(xiàn)在可能已經(jīng)成為勒索軟件組織的攻擊目標(biāo)。

防御勒索軟件

- 在周末和節(jié)假日提高警惕 — 在過去的一年里,大多數(shù)勒索軟件攻擊都發(fā)生在人們更可能放松警惕的周末和節(jié)假日。

- 安裝最新補(bǔ)丁 — 2017 年 5 月,攻擊者利用“永恒之藍(lán)”漏洞發(fā)起大規(guī)模 WannaCry 攻擊,其實(shí)當(dāng)時(shí)已存在針對(duì)該漏洞的補(bǔ)丁。該補(bǔ)丁在攻擊發(fā)生前一個(gè)月便已發(fā)布,由于該漏洞很可能被利用,該補(bǔ)丁還被標(biāo)記為“關(guān)鍵”補(bǔ)丁。然而,許多組織和個(gè)人沒有及時(shí)安裝補(bǔ)丁,這導(dǎo)致了勒索軟件的急速爆發(fā),三天之內(nèi)便感染了 200,000 臺(tái)計(jì)算機(jī)。保持計(jì)算機(jī)處于最新狀態(tài)并及時(shí)安裝安全補(bǔ)丁,尤其是關(guān)鍵補(bǔ)丁,可幫助組織降低遭受勒索軟件攻擊的可能性。

- 反勒索軟件 — 盡管先前的勒索軟件防御措施可幫助組織規(guī)避遭受勒索軟件威脅的風(fēng)險(xiǎn),但它們無法提供完善的保護(hù)。一些勒索軟件運(yùn)營(yíng)商使用經(jīng)過精心設(shè)計(jì)的具有高度針對(duì)性的魚叉式網(wǎng)絡(luò)釣魚電子郵件作為其攻擊向量。這些電子郵件甚至能夠騙過最謹(jǐn)慎的員工,幫助勒索軟件獲得對(duì)組織內(nèi)部系統(tǒng)的訪問權(quán)限。防范這種“漏網(wǎng)之魚”需要使用專門的安全解決方案。為了實(shí)現(xiàn)入侵目標(biāo),勒索軟件必須執(zhí)行某些異常操作,例如打開和加密大量文件。反勒索軟件解決方案可監(jiān)控計(jì)算機(jī)上運(yùn)行的程序是否存在勒索軟件通常表現(xiàn)出的可疑行為,如果檢測(cè)到這些可疑行為,該程序會(huì)及時(shí)采取措施阻止加密,以防發(fā)生進(jìn)一步損害。

- 培訓(xùn) — 培訓(xùn)用戶如何識(shí)別和避免潛在的勒索軟件攻擊至關(guān)重要。當(dāng)前的許多網(wǎng)絡(luò)攻擊都始于一封針對(duì)性電子郵件,該電子郵件甚至不包含惡意軟件,只包含一則鼓勵(lì)用戶點(diǎn)擊惡意鏈接的社交工程消息。用戶培訓(xùn)通常被視為組織可部署的最重要的防御措施之一。

- 勒索軟件攻擊并非始于勒索軟件 — Ryuk 及其他勒索軟件會(huì)購買針對(duì)目標(biāo)組織的感染程序。安全專家應(yīng)注意網(wǎng)絡(luò)中的 Trickbot、Emotet、Dridex 和 CobaltStrik 感染程序,并使用威脅追蹤解決方案將其刪除,否則它們會(huì)為 Ryuk 攻擊打開大門。

本報(bào)告中使用的數(shù)據(jù)為使用 Check Point 威脅防護(hù)技術(shù)檢測(cè)到的數(shù)據(jù),這些數(shù)據(jù)存儲(chǔ)在 ThreatCloud 中,并在其中予以分析。ThreatCloud 提供的實(shí)時(shí)威脅情報(bào)來自于部署在全球網(wǎng)絡(luò)、端點(diǎn)和移動(dòng)設(shè)備上的數(shù)億個(gè)傳感器。AI 引擎和 Check Point 情報(bào)與研究部門 Check Point Research 的獨(dú)家研究數(shù)據(jù)進(jìn)一步豐富了情報(bào)內(nèi)容。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)