近日,IBM X-Force研究團隊在一項針對最近一系列攻擊美國金融機構的案例中發現了一款新型銀行木馬,并將其命名為“IcedID”,該銀行木馬目前似乎還正處于開發的初始階段。

關于IBM X-Force

IBM X-Force安全團隊是世界上最知名的商業安全研究團隊之一。這些安全專家可監視并分析各種來源的安全問題,提供威脅情報內容并將其作為 IBM Security 產品服務組合的基礎。此外,IBM X-Force還可以生成多項思想領先的安全研究資產,幫助客戶、研究人員和公眾更深入地了解最新的安全風險,提前預知新興威脅。

新型銀行木馬IcedID

據悉,IcedID銀行木馬最早是由IBM的X-Force研究小組的研究人員在今年9月份發現的。研究人員表示,雖然這款木馬目前看起來還處于開發的初級階段,但它已經展示了很多先進的功能,完全可以與一些較老的和更復雜的銀行木馬相媲美,例如其在網絡上傳播,通過建立交通隧道的本地代理監控瀏覽器的活動能力等。

IcedID同時具備重定向攻擊和Web注入攻擊能力

研究人員表示,像TrickBoty銀行木馬 和 Dridex銀行木馬類似,IcedID也可以使用Web注入(注入瀏覽器進程顯示重疊在原頁面上的虛假內容)和重定向攻擊(安裝本地代理將用戶重定向到惡意網站)技術來執行竊取受害者的財務數據。

而IcedID的重定向方案并不是簡單地將受害用戶切換到另一個不同的URL網站上,而是精心設計了一個虛假的銀行站點展現給受害者,使用到的策略包括:URL地址欄中顯示合法銀行的URL,以及銀行正確的SSL證書,這是通過與真實的銀行站點保持實時連接來實現的。

分析發現IcedID的重定向方案是通過配置文件來實現的。惡意軟件監聽著一組受害者可能會訪問的目標URL的列表,一旦被命中,就會執行一個指定的Web注入,這樣做能夠將受害者重定向到一個預先設置好的與他最初想要訪問的站點很相似的一個虛假的銀行網站。

受害者在這個虛假的頁面上提交自己的賬戶憑據,不知不覺中將自己的敏感信息發送到攻擊者控制的服務器上。從這一點上可以看出,攻擊者很好的利用了社會工程學的手段,有效的提高了受害者被騙的概率。

而在過去,只有Dridex(最先進的銀行木馬之一)被認為能夠同時使用這兩種攻擊方式。當然,這主要是因為網絡犯罪分子通常只會選擇其中之一,并專注于完善他們的技術。

此外,研究人員還表示,IcedID具備從一個端點移動到另一個端點的能力,且具備感染終端服務器的能力,被感染的終端服務器通常為設備終端、打印機和共享的網絡設備提供終端服務,只要這些端點只有連接到了一個共同的局域網(LAN)或廣域網(WAN),這表明IcedID有能力從目標員工的電子郵件最終跨越到組織的終端設備。

IcedID銀行木馬借由Emotet銀行木馬進行傳播

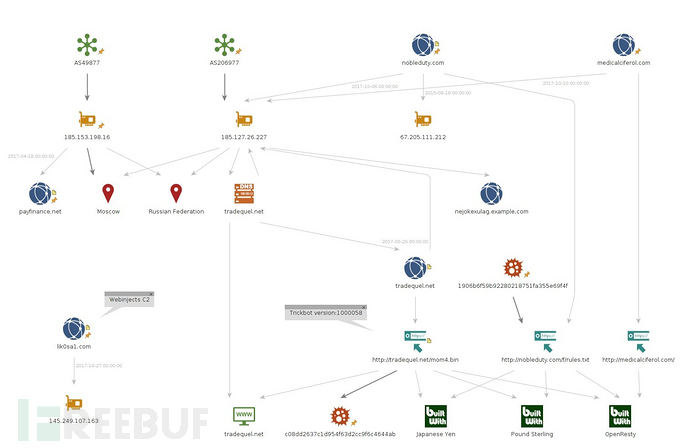

此外,根據IBM X-Force的調查結果顯示,IcedID背后的犯罪組織正在通過Emotet(銀行木馬之一)使用的僵尸網絡基礎設施在已經被感染的計算機上傳播IcedID。Emotet本身主要通過垃圾文件(包含惡意的宏函數)進行傳播,一旦Emotet成功感染了終端,它會保持沉默,并為其他犯罪集團的操控的惡意軟件服務。

【IcedID活動中感染和通信基礎設施示意圖】

據本周惡意軟件行業的一位消息人士透露稱,在過去的一年里,Emotet銀行木馬已經將業務重點從竊取受害者財務信息轉向了惡意軟件交付平臺。

看起來,IcedID似乎是Emotet的最新客戶之一,而且IcedID木馬開發團隊也正在使用Emotet的地理定位功能,僅在特定的國家/地區向受害者傳送木馬。

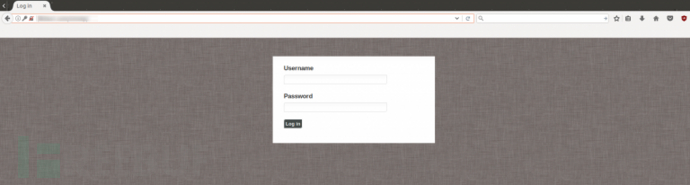

專有的遠程注入面板

IcedID的運營商有一個專用的、基于Web的遠程面板,使用用戶名和密碼組合進行登錄,用于協調管理Web注入攻擊的每個目標銀行的網站。

網絡罪犯們通常會在地下市場中購買這類Web注入面板, 而IcedID木馬所使用這種商業化的Web注入產品,可能是從別處購買到的,但也有可能IcedID本身就是一款商業化的惡意軟件。不過,截至目前為止,還沒有發現IcedID在地下或暗網市場被銷售的跡象。

IcedID將目標定位于北美國家

根據IcedID樣本中發現的配置文件類型結果顯示,犯罪組織似乎將其目標定位為位于美國、加拿大和英國的用戶。

在對配置文件進行深入分析后就會發現,IcedID可以針對銀行、支付卡提供商、移動服務提供商、工資門戶、網絡郵件客戶端和電子商務網站發起攻擊。

更具體地說,IcedID的重定向攻擊目標是支付卡和網絡郵件網站,而Web注入攻擊則針對了網上銀行門戶網站。雖然,IcedID針對的大多數銀行門戶網站都位于美國和加拿大,但也包括英國的兩家銀行。

IcedID具有粗糙的反虛擬機功能

對IcedID的樣本進行動態分析,發現該惡意軟件可以運行在安裝了各種Windows操作系統的終端上。采取的反虛擬機(VM)或反取證分析技術包括:

需要重新啟動才能完成全面部署,這樣做可能是為了逃避沙箱(無法仿效重啟);

通過安全套接字層(SSL)進行通信,為通信添加一層安全性,并繞過了入侵檢測系統的自動掃描。

研究人員斷言,IcedID早就具備了反取證的功能。只是目前還不清楚,IcedID木馬是最終的成品還是處于初期階段的實驗成果。無論怎樣,我們或許將在未來幾個月中看到它的活躍“表現”,以及它的創造者是否能在惡意木馬領域站住腳跟。

京公網安備 11010502049343號

京公網安備 11010502049343號