由于錯誤配置的S3服務(GhostWriter攻擊)將有可能導致數據泄露事件的發生,因此亞馬遜在本周正式宣布,他們將為旗下的S3(簡單存儲服務)服務增加五個新的安全和加密功能,其中包括給用戶發送Bucket警報。

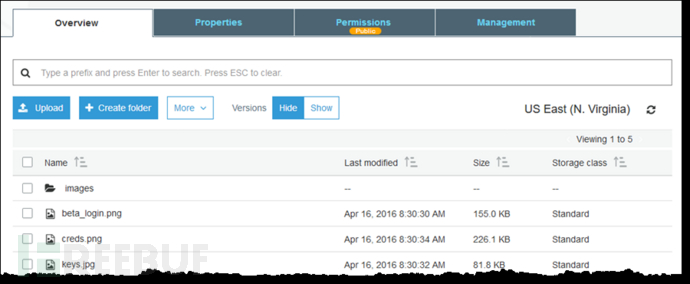

如果S3 Bucket配置不正確的話,將有可能導致組織的敏感文件發生泄漏,而且類似Viacom、Verizon、Accenture、BoozAllen Hamilton和DowJones等多家公司的身上都曾發生過類似的事情。

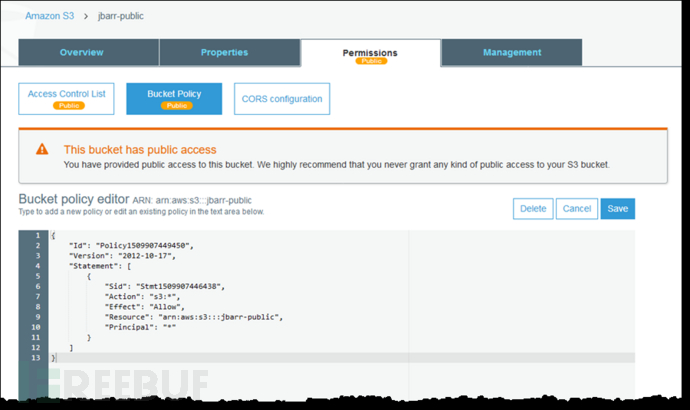

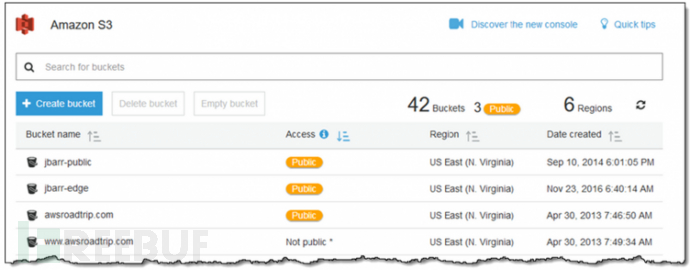

因此,為了幫助組織防止數據泄露事件的發生,亞馬遜首先引入了權限檢測機制來幫助用戶更加清晰的了解關于公開可訪問Bucket(存儲環境)的信息以及各項指標。除此之外,亞馬遜還引入了一系列新的安全管理配置規則來幫助用戶保護S3 Bucket的安全。目前,用戶可以通過S3服務控制臺的主頁以及每一個bucket的頁面來對bucket進行配置。

根據Skyhigh Networks的安全專家此前所發布的研究報告,目前有7%的亞馬遜S3 bucket是可以公開訪問的,而在過去的幾個月時間里,有大量的公司都是以這種方式(S3 bucket暴露在互聯網中)泄露了自己的敏感數據。因此,為了防止這種數據泄露事件的發生,亞馬遜在AWS后臺儀表盤中添加了一種警告功能,當用戶的S3 bucket(存儲環境)公開可訪問并且暴露了潛在的敏感信息時,系統將會在AWS控制臺中給用戶顯示警報信息。

除了這些功能之外,用戶還可以安裝加密配置來將bucket中的所有object(文件對象)以加密形式進行存儲。這也就意味著,用戶將不需要創建單獨的bucket策略來拒絕未被加密的object了。需要注意的是,現在的S3服務在默認配置下將會對所有的S3數據進行加密。

除了S3 bucket的信息泄露問題之外,之前的S3 服務機制還將允許攻擊者任意寫入新的內容或替換任意文件,因此另外兩個新添加的功能與跨區域復制有關,這種功能允許用戶將一個AWS賬號中的關鍵任務對象以及數據拷貝到另一個賬號的bucket之中。在此之前,object的拷貝還需要涉及到關聯訪問控制列表(ACL)和標簽,但是新增加的功能將允許用戶在數據傳輸的過程中替換掉原本的ACL,并以此來確保目的bucket的所有者能夠對數據擁有完整的訪問權。不僅如此,當管理員使用跨區域復制功能時,他們現在還可以復制那些使用了密鑰進行加密的對象(通過AWS密鑰管理服務KMS進行加密)。

最后一個新添加的功能與S3倉庫清單有關,現在該功能可以給用戶提供每一個object的加密狀態信息了。

最最最重要的是,這些新添加的安全以及加密功能都是可以免費使用的,所以各位AWS管理員們趕緊去試試這些新功能吧!

京公網安備 11010502049343號

京公網安備 11010502049343號