從 2008 年開始,英特爾開始為幾乎每一顆芯片引入了所謂的管理引擎(Intel Management Engine),你可將之視為 CPU 更上一層的處理器。盡管英特爾表示 IME 能夠在主操作系統使用的過程中獨立執行一些管理任務,但這項“黑箱”特性一直被電子前沿基金會(EFF)等組織所詬病:因其能夠控制網絡和硬件 —— 甚至在計算機被關閉的時候 —— 這無疑留下了一個重大的安全隱患和隱私風險。

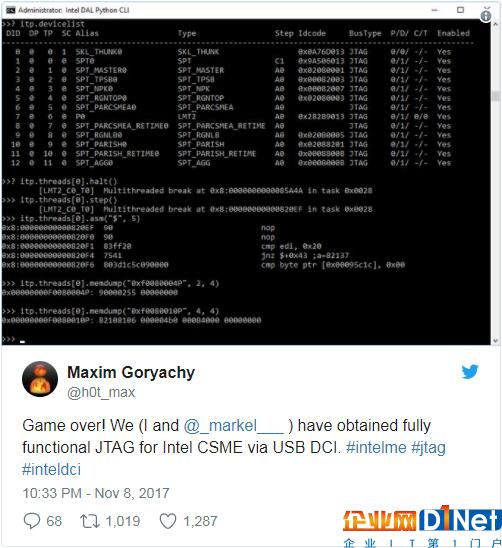

事實證明,EFF 的擔心并非杞人憂天。安全公司 Positive Technologies 報告稱:其已能夠通過 USB 接口,在運行 IME 的計算機上執行未經簽名的代碼。

簡單說來就是,IME 與 JTAG 調試接口相連接,而 USB 端口也用到了它。在 Positive Technologies 的演示中,提到了可以打通兩者的方法(具體操作暫未披露)。

要說萬幸的話,就是這類攻擊僅影響 Skylake 及新平臺的處理器。但我們也不可忽視一個事實,即英特爾幾乎在 2008 年后發布的每一顆 CPU 中都納入了管理引擎。

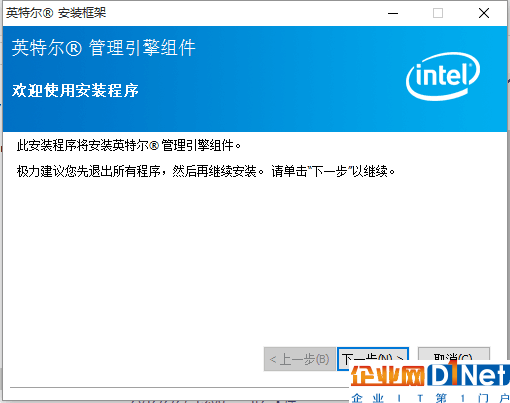

IME 安裝界面截圖(via:聯想知識庫,下同)

這并不是首次有研究人員曝光與“英特爾管理引擎”子系統有關的漏洞,只是 Positive Technologies 找到了通過 USB 接口發起攻擊的方法。

此前,伊朗核項目曾被“震網”(Stuxnet)給臨時打斷,而該惡意軟件的傳播途徑,就是通過某種特制的 USB 設備的接觸。

想象一下,如果你在地上撿到了一個疑似 USB 存儲盤的東西,是否會第一時間接到計算機上查找有關其主人的線索呢?對于別有用心的攻擊者來說,這招可謂“殺必死”。

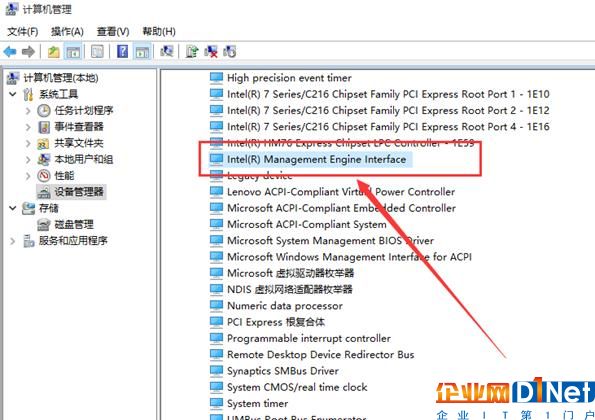

最令人沮喪的是,我們無法徹底移除 IME 組件。因為它在物理上就存在、而且被植入了計算機中最核心的中央處理器里。唯一的預防手段,就是關閉 IME 固件。

諷刺的是,不含 IME 組件的設備在市場上會變得更受追捧。比如一家位于舊金山、名叫 Pruism 的公司,就在兜售無 IME 的筆記本電腦。

Purism 創始人兼首席執行官 Todd Weaver 在接受采訪時表示:“長期以來,英特爾管理引擎組件都被視為一個理論上的威脅,但現在它已經被證實”。

一名攻擊者或罪犯,可以在不借助高級軟硬件的情況下完全控制一臺計算機,訪問上面的加密存儲、密碼密鑰、財務報表等所有信息,你所奢望的一切安全性都將不復存在。

Purism 之所以很早就禁用了自家筆記本電腦上的 IME,是因為我們知道它‘從威脅變成現實’只是時間上的問題。

我司是唯一一家在出貨時默認禁用了 IME 的筆記本廠商,并且加強了硬件安全,讓全球用戶可以從中受益。

京公網安備 11010502049343號

京公網安備 11010502049343號