東京舉行的2017移動Pwn2Own大會上,展現了Pwn2Own競賽史上最長漏洞利用鏈,安全研究人員采用11個不同漏洞在三星Galaxy S8系統中執行代碼。

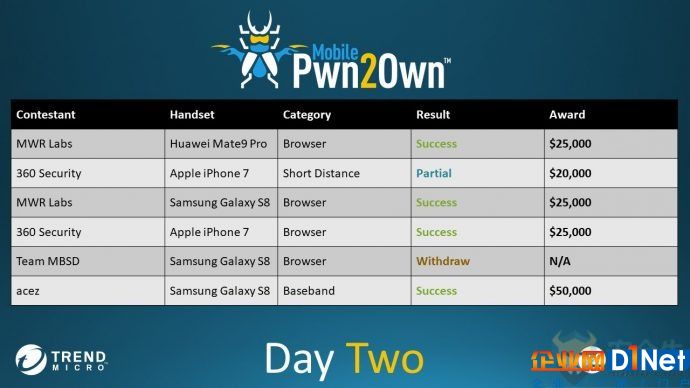

11月2日,今年移動Pwn2Own黑客競賽的第二天,大波漏洞利用涌現,包括Pwn2Own史上最長漏洞利用鏈。

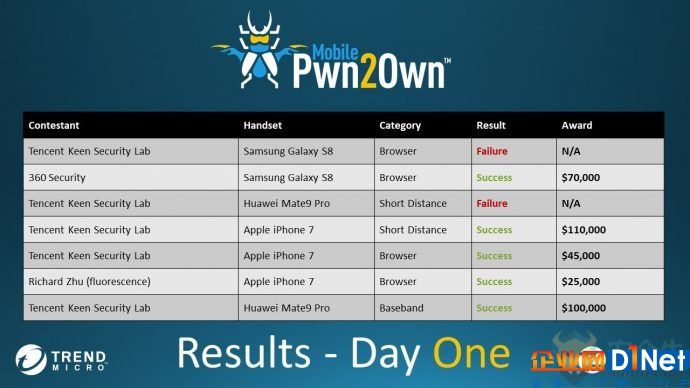

2017移動Pwn2Own大賽于11月1日至2日在日本東京舉行,披露了32個漏洞,涉及蘋果、三星和華為的移動設備。為期2天的賽事結束,主辦方趨勢科技的零日計劃(ZDI)共頒出了51.5萬美元的獎金。ZDI已私下向受影響廠商通報了所有這些漏洞,以便問題能得到修復。

大賽亮點之一,是MWR實驗室演示針對三星Galaxy S8及其默認瀏覽器的超復雜漏洞利用。MWR實驗室共用了Galaxy S8上6個應用中的11個不同漏洞,得以在該設備上執行任意代碼,并滲漏潛在敏感數據。該漏洞利用的駐留功能之強,即使設備重啟也不受影響。ZDI為整個漏洞利用鏈頒給了MWR實驗室2.5萬美元。

MWR實驗室還攻擊了華為Mate9 Pro手機上的谷歌(Chrome)瀏覽器。研究人員使用了5個邏輯漏洞來繞過Chrome瀏覽器的沙箱,然后滲漏數據。就此華為漏洞利用,MWR實驗室又贏得一筆2.5萬美元獎金。

蘋果的iPhone 7是本次大賽首日的主要目標,但到了競賽第2天,這款手機又出現在了目標列表中。第1天的比賽里,騰訊科恩安全實驗室(Keen Security Lab),獨立安全研究員理查德·朱,都演示了針對該款手機的新零日漏洞利用。

第2天的比賽中,奇虎360安全團隊盯上了裝有 iOS 11.1的 iPhone 7,成功利用了該移動設備上的2個漏洞。其中1個漏洞存在于瀏覽器中,另一個,是讓研究人員得以利用Safari瀏覽器的iOS系統服務漏洞。奇虎360安全以這整個漏洞利用鏈,獲得了ZDI頒發的2.5萬美元獎金。

蜂窩基帶第2個零日漏洞利用也在大賽第2天出現。基帶,是管理蜂窩設備上所有無線電功能的組件。第1天的賽事中,騰訊科恩安全實驗室,就成功演示了華為Mate9 Pro基帶漏洞利用。第2天,昵稱“Acez”的一名研究員,展示了三星 Galaxy S8 智能手機的基帶漏洞,利用棧緩沖區溢出錯誤來執行代碼。Acez獲得了5萬美元的漏洞獎勵。

2天的安全漏洞利用過后,51.5萬美元獎金被頒出,比2016年移動Pwn2Own大賽的21.5萬美元獎金翻了一倍不止。

兩天比賽最終結果

Pwn2Own大賽移動版是今年的第2場Pwn2Own,跟在3月份在加拿大溫哥華舉行的桌面和服務器版之后。那場Pwn2Own盛會上,ZDI共為51個零日漏洞頒出了82.3萬美元的獎金。

京公網安備 11010502049343號

京公網安備 11010502049343號