對(duì)于近日引發(fā)業(yè)內(nèi)震動(dòng)的 WPA2 無(wú)線網(wǎng)絡(luò)加密協(xié)議被攻破和“KRACK”密鑰重裝攻擊一事,蘋(píng)果于 16 號(hào)上午向外媒 iMore 的 Rene Ritchie 表示 —— 該公司早已在 iOS、TVOS、watchOS、以及 macOS 的 beta 版本中進(jìn)行了修復(fù)。當(dāng)前新版軟件已向開(kāi)發(fā)人員放出,消費(fèi)者們也將很快用上。

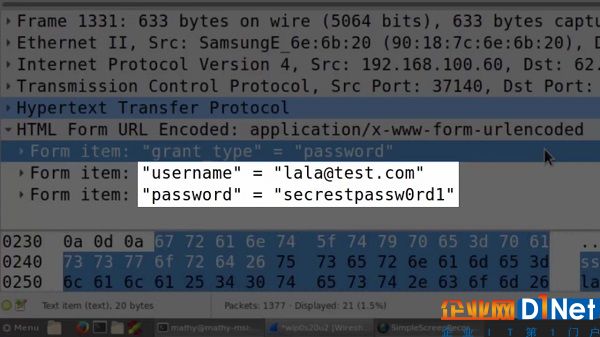

某 KRACK 攻擊的概念驗(yàn)證(視頻截圖)

研究人員 Mathy Vanhoef 在當(dāng)天上午披露,該 WPA2 漏洞影響千萬(wàn)級(jí)路由器、智能機(jī)、PC、以及其它設(shè)備,蘋(píng)果公司的 Mac、iPhone、iPad 產(chǎn)品線也都未能幸免。

通過(guò)“重裝密鑰攻擊”(KRACK),攻擊者們可以從脆弱的 WPA2 無(wú)線網(wǎng)絡(luò)加密協(xié)議入手,解密網(wǎng)絡(luò)流量、嗅探信用卡好卡、用戶名 / 密碼、照片、以及其它敏感信息。

在某些配置中,攻擊者甚至可以在網(wǎng)絡(luò)中注入數(shù)據(jù)、遠(yuǎn)程安裝惡意軟件等。由于漏洞影響所有使用 WPA2 加密協(xié)議的設(shè)備,設(shè)備制造商們必須立即解決這個(gè)嚴(yán)重的問(wèn)題。

萬(wàn)幸的是,蘋(píng)果通常會(huì)迅速修復(fù)嚴(yán)重的安全漏洞。所以對(duì)于該公司的最新聲明,我們并不感到意外。

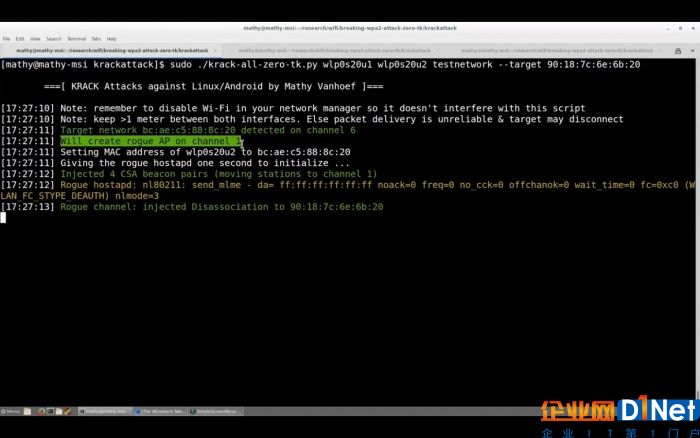

KRACK Attacks Bypassing WPA2 against Android & Linux

在訪問(wèn)使用“安全超文本傳輸協(xié)議”提供額外保障的網(wǎng)站的時(shí)候,不代表大家就能高枕無(wú)憂。Vanhoef 警告稱,這一措施并不可靠,因?yàn)槿绻W(wǎng)站配置不當(dāng),仍有可能被繞過(guò)。

與運(yùn)行 Linux 和 Android 的設(shè)備相比,蘋(píng)果的 iOS 設(shè)備(以及 Windows 機(jī)器)的漏洞問(wèn)題要稍微輕一些。因?yàn)樵撀┒匆蕾囉谝粋€(gè)允許單一使用的加密密鑰,且可被重新發(fā)送和使用多次。

雖然 iOS 系統(tǒng)不允許這么操作,但還是暴露了部分弱點(diǎn)。一旦打上了補(bǔ)丁,即便你連接到了存有漏洞的路由器或無(wú)線接入點(diǎn),運(yùn)行 iOS、macOS、tvOS 和 watchOS 的設(shè)備也無(wú)法被 KRACK 方式攻擊。

就算如此,消費(fèi)者們還是應(yīng)該關(guān)注所有設(shè)備的固件更新,包括角落里不起眼的路由器。在更新發(fā)布之前,擔(dān)心受到攻擊的用戶應(yīng)盡量避免使用公共無(wú)線網(wǎng)絡(luò),必要時(shí)可借助虛擬專用網(wǎng)來(lái)加強(qiáng)保障。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)