援引Wired報(bào)道,國(guó)外破解達(dá)人已經(jīng)成功破解亞馬遜Echo,黑客可將其當(dāng)作實(shí)時(shí)的麥克風(fēng)來監(jiān)聽設(shè)備周圍的聲音。整個(gè)破解過程需要進(jìn)行拆機(jī),并僅限于2017年發(fā)售的Echo設(shè)備,因此很難大規(guī)模推廣。不過在成功破解之后,在沒有說喚醒命令的情況下能實(shí)時(shí)執(zhí)行用戶下達(dá)的命令,此外還允許破解者遠(yuǎn)程恢復(fù)認(rèn)證令牌和其他敏感數(shù)據(jù)。

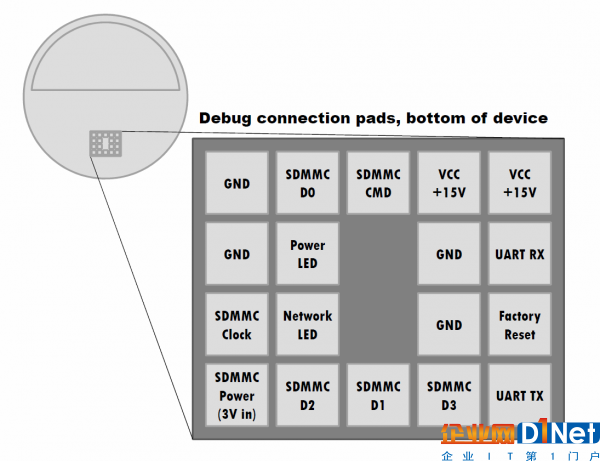

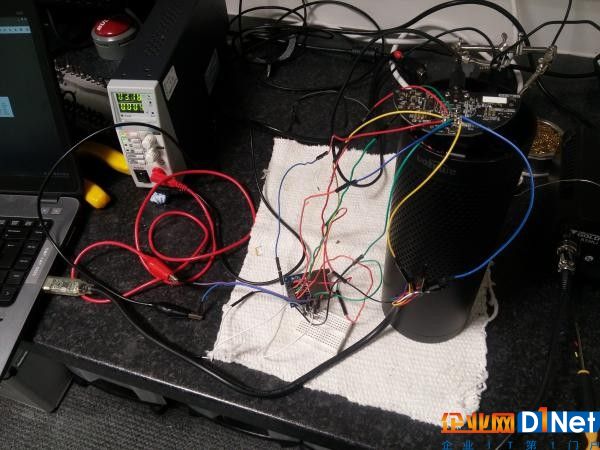

專家Mark Barnes今天早些時(shí)候在個(gè)人播客上公布了詳細(xì)的破解過程。簡(jiǎn)單來說,Barnes所使用的破解方式就是從插入的SD卡啟動(dòng),類似于LiveCD,然后訪問并重寫Echo的固件。一旦固件被重新寫入,已經(jīng)成功破解的Echo就能發(fā)送所有麥克風(fēng)捕捉到音頻給第三方,隨后即使移除SD卡也會(huì)保持破解狀態(tài)。

亞馬遜在聲明中表示:“消費(fèi)者的信任對(duì)于我們來說是至關(guān)重要的。為了確保最新的保障措施,我們一般都推薦用戶從亞馬遜官方網(wǎng)站或者可信賴的零售渠道進(jìn)行購(gòu)買,這樣才能確保你的軟件處于最新狀態(tài)。”

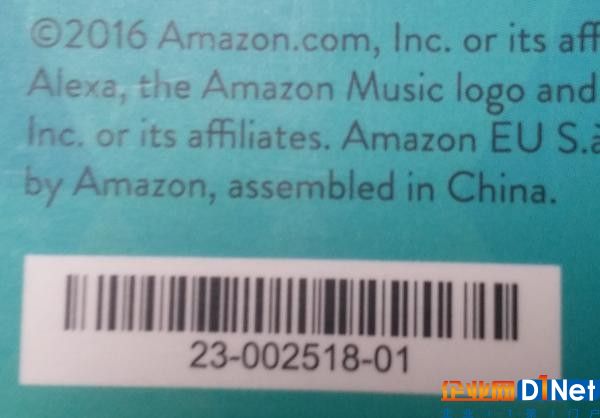

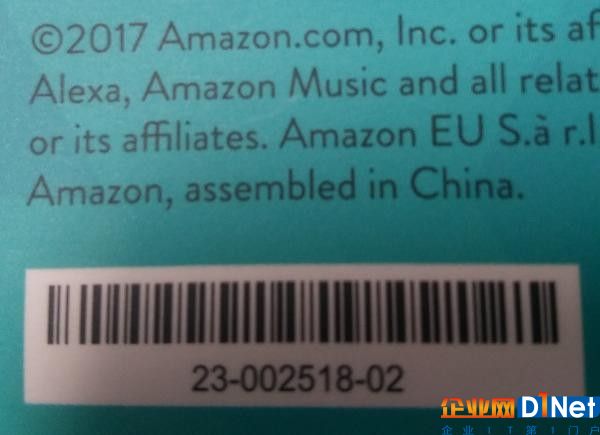

Barnes的攻擊目前僅適用于2015年和2016年款的Echo,2017年款的Echo的內(nèi)部硬件做出調(diào)整已經(jīng)阻止從SD卡進(jìn)行啟動(dòng)。在沒有移除紙SPI模式下,2017年款Echo無法支持從SD卡進(jìn)行啟動(dòng),因此無法執(zhí)行攻擊。

上圖為2016年版本,型號(hào)為23-002518-01

上圖為2017年版本,型號(hào)為23-002518-02

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)