今天在Black Hat歐洲2017大會上,兩名來自enSilo公司的安全研究員介紹了一種新的代碼注入技術(shù),他們命名為“Process Doppelg nging”。

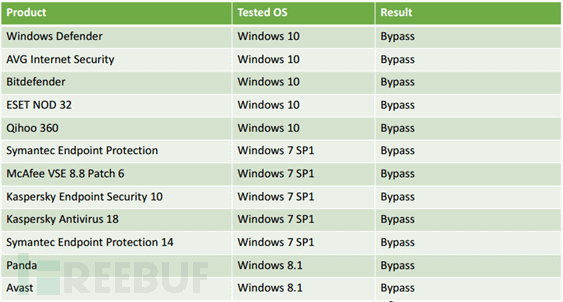

這種新的攻擊方式對所有windows平臺都有效,并且能夠攻擊主流的安全產(chǎn)品。

Doppelg nging利用兩種特性來掩蓋加載修改版可執(zhí)行文件的過程。通過使用NTFS,我們可以在不寫入硬盤的情況下修改可執(zhí)行文件。這樣的結(jié)果就是我們可以為修改版的可執(zhí)行文件建立進程,而殺毒軟件的安全機制檢測不到。

攻擊大部分殺毒軟件

研究人員表示惡意代碼會利用Process Doppelg nging方式

研究人員成功在卡巴斯基、比特梵德、ESET、賽門鐵克、McAfeee、Windows Defender、AVG、Avast、奇虎360和Panda上測試通過。更加高級的取證工具比如Volatility也檢測不了。

研究人員利用Process Doppelg nging方法運行Mimikatz,但是沒有被檢測出來。

無文件攻擊

“攻擊的目的是讓惡意軟件在正常軟件的進程中執(zhí)行任意代碼。”

“這種方法很像進程中空技術(shù),但是更加高級。我們可以在沒有可以進程和內(nèi)存操作(如SuspendProcess和NtUnmapViewOfSection)的情況下實現(xiàn)。”

“為了達到目標(biāo)我們得利用NTFS transactions,然后覆蓋正規(guī)的文件。然后從修改后的文件中創(chuàng)建進程。在NTFS transaction的過程中好像不能掃描文件,這就解釋了那些殺毒軟件為什么檢測不到,之后我們再回滾transaction,也就沒有痕跡了。”

對于安全產(chǎn)品來說,好像沒什么問題,因為惡意進程看起來是合法的,并且會正確地映射到磁盤上的映像文件,就像任何正常進程一樣。過程中不會有“未映射的代碼”,這往往是安全產(chǎn)品尋找的。

好消息和壞消息

好消息是,在使用技術(shù)時“存在很多技術(shù)挑戰(zhàn)”,攻擊者需要知道很多細節(jié)。

壞消息是,攻擊“由于利用Windows的進程加載機制的基本特征和核心設(shè)計,所以不能修復(fù)”。

Process Doppelgienging現(xiàn)在加入了去年發(fā)現(xiàn)的新攻擊方法列表(如Atom Bombing,GhostHook和Propagate),這些攻擊方法很難被殺毒軟件中檢測和修復(fù)。

關(guān)于ProcessDoppelg nging的研究材料將在接下來的幾天內(nèi)在Black Hat網(wǎng)站上發(fā)布。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號