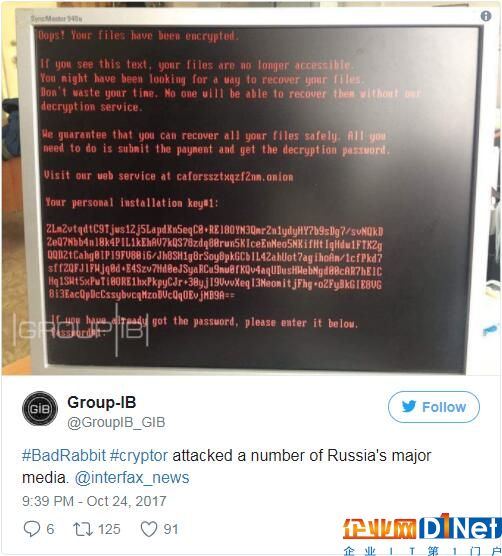

據(jù)外媒和多家安全企業(yè)報(bào)道,周二的時(shí)候,俄羅斯和東歐地區(qū)爆發(fā)了名叫“壞兔子”(Bad Rabbit)的新型勒索軟件,三家俄媒刊登了頭條報(bào)道,包括新聞機(jī)構(gòu)“國(guó)際文傳電訊社”(Interfax)。俄羅斯安全企業(yè) Group-IB 稱,一旦計(jì)算機(jī)被其感染,“壞兔子”就會(huì)在一個(gè)黑底紅字的界面上顯示“NotPetya”風(fēng)格的勒索信息。

該惡意軟件會(huì)要求受害人登陸“洋蔥路由”下隱藏的某個(gè)服務(wù)網(wǎng)站,向其交付 0.5 個(gè)比特幣(約合 282 美元)的贖金來(lái)解除勒索。

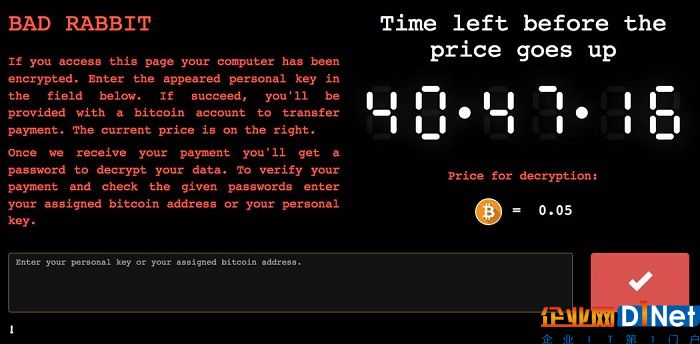

此外“壞兔子”還會(huì)顯示一個(gè)倒計(jì)時(shí)界面,聲稱不及時(shí)支付的話,其勒索金額就會(huì)水漲船高。目前暫不清楚“壞兔子”攻擊的幕后主使者身份、受害者都有誰(shuí)、以及該惡意軟件是哪里產(chǎn)生和如何傳播的。

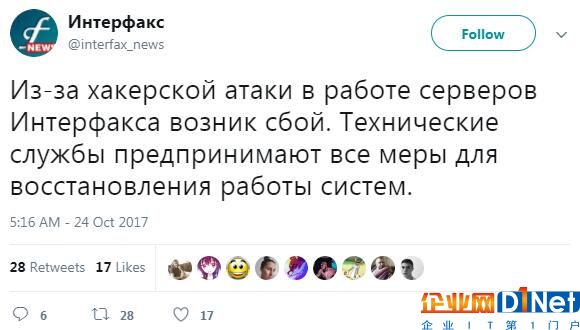

Interfax 在 Twitter 上表示,由于網(wǎng)絡(luò)攻擊,其服務(wù)器已被關(guān)閉。此外,烏克蘭敖德薩機(jī)場(chǎng)也在本周二遭受了破壞性的網(wǎng)絡(luò)攻擊,但不清楚此事是否與“壞兔子”有關(guān)。

Group IB 發(fā)言人表示,這輪大規(guī)模網(wǎng)絡(luò)攻擊主要針對(duì)以 Interfax 和 Fontanka 為代表的俄羅斯新聞公司。另外還有敖德薩機(jī)場(chǎng)、基輔地鐵等烏克蘭基礎(chǔ)設(shè)施。

總部位于莫斯科的卡巴斯基實(shí)驗(yàn)室則表示,俄羅斯是“壞兔子”的重災(zāi)區(qū),其次是烏克蘭、土耳其和德國(guó)。該公司稱該惡意軟件的散布“是一場(chǎng)針對(duì)企業(yè)網(wǎng)絡(luò)的有意攻擊”。

卡巴斯基反惡意軟件小組負(fù)責(zé)人 Vyacheslav Zakorzhevsky 在聲明中稱:

根據(jù)我們的數(shù)據(jù),‘壞兔子’襲擊的受害者多為在俄羅斯。其通過(guò)一些感染的設(shè)備,侵入了一些俄羅斯媒體網(wǎng)站。

雖然該惡意軟件的攻擊手段與 ExPetr [NotPetya] 期間類似,但我們無(wú)法證實(shí)它們之間的關(guān)系。

總部位于捷克的另一家安全企業(yè) ESET 亦證實(shí)有一場(chǎng)實(shí)時(shí)的勒索軟件活動(dòng)。其在一篇博客文章中寫到,以基輔地鐵為例,新爆發(fā)的該勒索軟件至少也是 Petya 的一個(gè)變種。

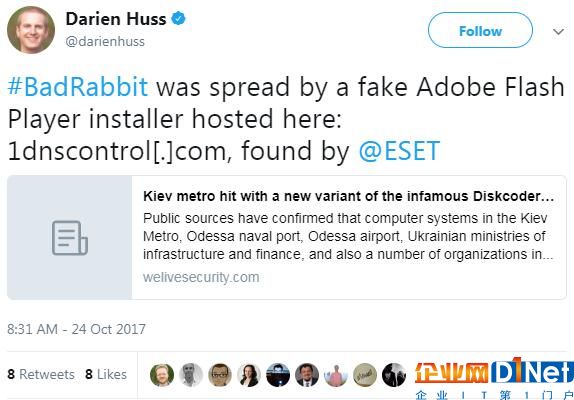

[NotPetya] 本身也是 Petya 的一個(gè)變種,ESET 表示該公司已經(jīng)檢測(cè)到了“數(shù)百起”的感染。另?yè)?jù) Proofpoint 的一位研究人員所述,“壞兔子”是通過(guò)一個(gè)假裝的 Adobe Flash Player 安裝器傳播的。

卡巴斯基實(shí)驗(yàn)室的研究人員也證實(shí)了這點(diǎn),稱該惡意軟件的啟動(dòng)器是通過(guò)被感染的合法網(wǎng)站發(fā)布出去的,但是這可能不是“壞兔子”的唯一散播途徑。

據(jù) ESET 所述,該惡意軟件還會(huì)嘗試感染同一本地網(wǎng)絡(luò)下的其它計(jì)算機(jī),比如借助早就曝光的 Windows 數(shù)據(jù)共享協(xié)議(SMB)和開(kāi)源的 Mimikatz 漏洞利用工具。

一位邁克菲研究人員指出,“壞兔子”會(huì)加密各種各樣的文件,包括 .doc 和 .docx 文檔、.jpg 圖片、以及其它文件類型。

最后,有多名研究人員指出,“壞兔子”似乎借用了《權(quán)利的游戲》中的許多命名,比如卡麗熙(全名太長(zhǎng)不贅述)的三條龍 —— Drogon、Rhaegal、以及 Viserion

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)