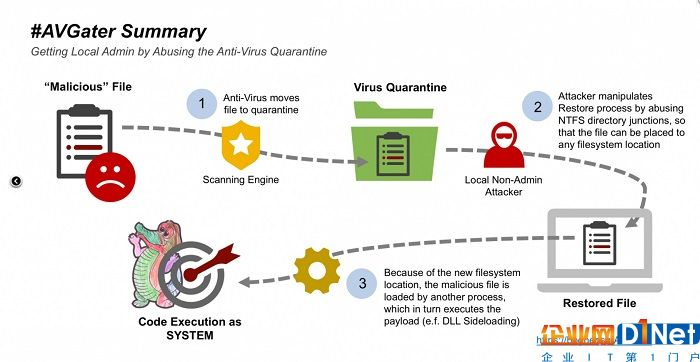

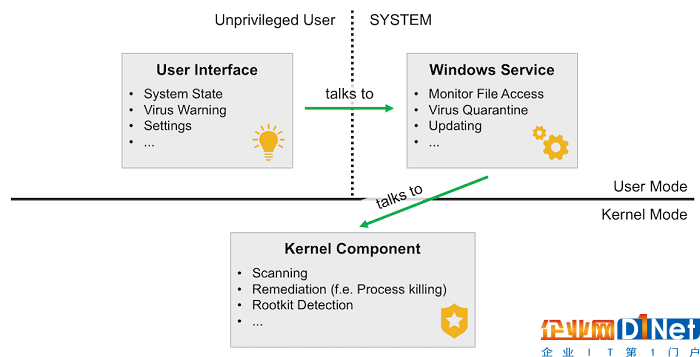

反病毒軟件本該恪盡職守地將網絡上的惡意軟件與計算機隔離開來,但是別有用心的黑客卻想到了利用殺軟的“隔離恢復”功能來干壞事。據悉,最新案例已在多家反病毒方案商的產品上實現,比如澳大利亞 Kapsch 安全審計人員 Florian Bogner 就發現了一個名叫“AVGater”的漏洞。他表示,其原理是將惡意軟件從一個反病毒隔離文件夾中移出,然后轉至受害系統上的某個敏感區域。

Bogner 表示,他已經向所有存在該漏洞的反病毒軟件廠商發去了通知,它們中有不少已經在新版本中修復該問題,包括 Emisoft、Ikarus、卡巴斯基、Malwarebytes、趨勢科技、以及 ZoneAlarm 。

在滲透測試中,Bogner 先是借助傳統的電子郵件釣魚技術成功感染了客戶端 PC,此時惡意軟件會被反病毒程序隔離。接著他利用軟件漏洞,允許非特權用戶將惡意文件從隔離中恢復。

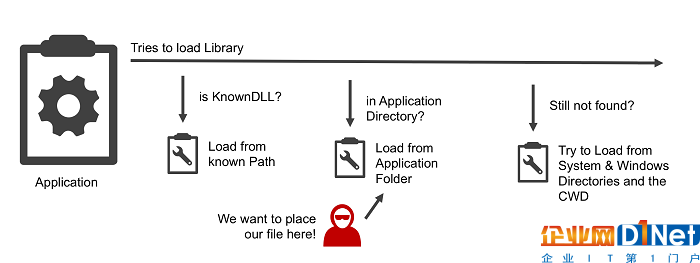

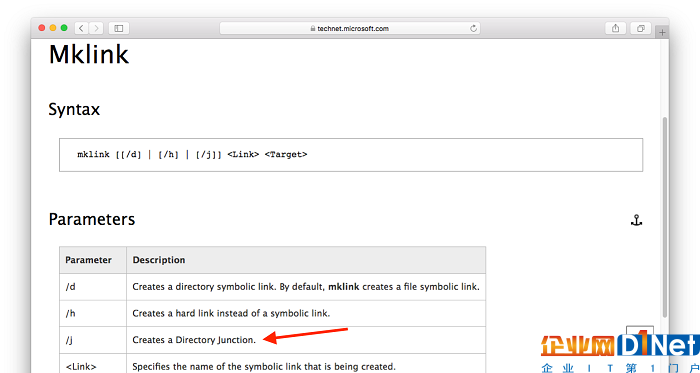

此舉利用了一項名叫“NTFS 文件交叉點”的 Windows 特性,使得他能夠將文件轉發至選中的一個特權目錄,比如 C:Program Files 或 C:Windows 。

再利用動態鏈接庫(DLL)的搜索排序功能,該惡意軟件就能夠以完整權限運行。

當然,AVGater 最明顯的限制,就是需要攻擊者擁有設備的物理訪問權限。但是對于共享的計算機環境來說,這仍然是一個大問題。

#AVGater - The Principle

Bogner 表示,想要保護計算機不被 AVGater 感染,最好的措施還是保持反病毒程序為最新版本。至于企業用戶,其建議徹底禁用從隔離中恢復文件的功能。

京公網安備 11010502049343號

京公網安備 11010502049343號