APT攻擊一直以來是企業關注的重點,通常以智能手機、平板電腦和USB等移動設備為目標入侵企業信息系統,其中惡意郵件是APT攻擊最常用的攻擊手段,因此,瑞星安全研究院為長期跟蹤監控各類APT攻擊,專門研發了一套監測惡意郵件的"魚叉攻擊"挖掘系統。

最近,瑞星安全研究人員Chao在"魚叉攻擊"挖掘系統中,發現了一封發給俄羅斯外貿銀行的郵件,經過多年的經驗積累,Chao很快就意識到這是一封釣魚郵件,這很可能是一次專門針對俄羅斯外貿銀行發起的APT攻擊。

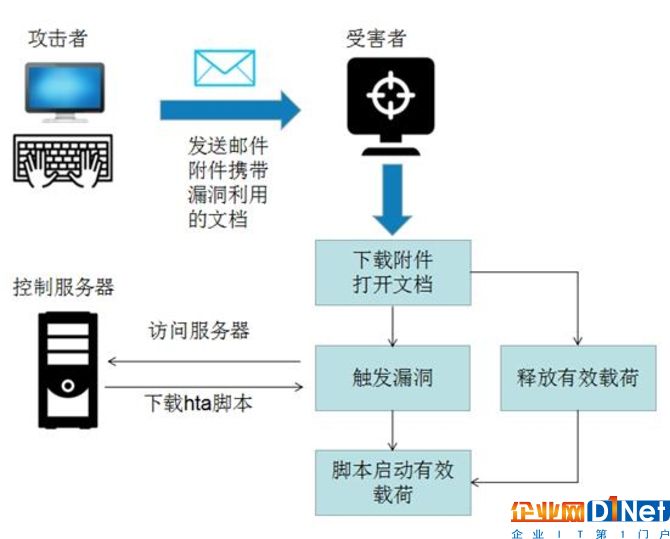

果然,經過研究樣本分析發現,該郵件附件中存在一個含有病毒的word文檔,一旦用戶下載并打開此文檔,攻擊者就可以對受害者的機器進行控制,竊取其中任何信息。

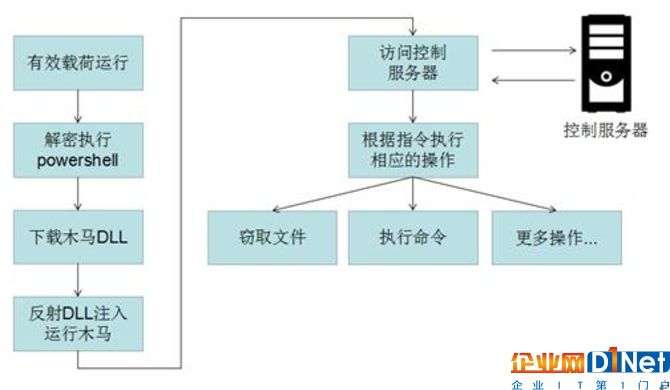

瑞星安全研究人員Chao介紹,該word文檔集成了近期流行的office邏輯漏洞CVE-2017-0199,并且還巧妙地使用到了RTF的一個機制來實現攻擊。病毒先利用RTF機制釋放病毒程序,然后利用CVE-2017-0199漏洞遠程下載并執行病毒腳本,最后利用下載的腳本運行病毒程序。

圖:APT攻擊流程圖

瑞星安全專家根據病毒腳本和服務器通信的網絡數據包特征,基本可以確定擊者利用了Micorsoft Word Intruder(MWI)發起了此次攻擊。

MWI是一個漏洞利用攻擊平臺,由俄羅斯人開發,并在黑市銷售。

2013年8月,"卡巴斯基"研究人員發現了疑似MWI的早期版本。2015年1月由國外安全研究機構"FireEye"曝光了負責和控制服務器通信的新模塊MWISTAT,之后MWI才逐漸進入人們的視線。

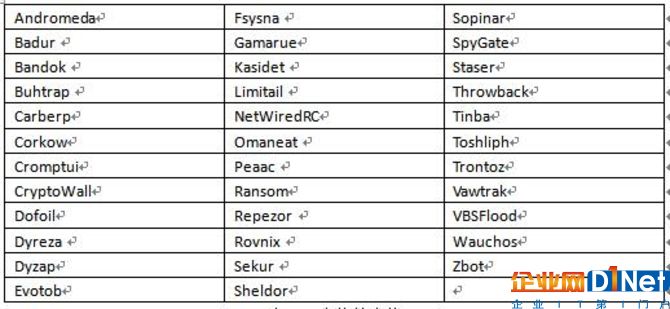

MWI作者一直處于活躍狀態,每當有新漏洞被發現,作者就把新的漏洞利用代碼集成到工具中,再銷售給各個犯罪團伙。早在2015年,研究者就發現 MWI攻擊平臺已經幫助數十個網絡犯罪團伙,從多個不同的惡意軟件家族中提供數百種不同的惡意軟件,涵蓋了大多數惡意軟件類型。

這種MWI漏洞利用攻擊平臺,投資小,見效快,廣受犯罪團伙的歡迎,被廣泛用于傳播勒索、盜號、遠控等軟件。由于存在巨大的利益驅使,MWI和其它類似軟件的作者們,仍會繼續增加對新漏洞利用,所以及時更新補丁至關重要。

此外,如果出于利益需求,這些攻擊平臺的作者,也是有可能在黑市上購買未知漏洞,添加利用代碼到新版本中。安全廠商面臨的形式將更加嚴峻,需要不斷提高主動防御能力,結合機器學習等方式,提高對未知病毒的查殺能力。

MWI歷史回顧

2013年8月利用CVE-2012-0158 傳播Gimemo 勒索軟件,攻擊者IP在德國,受害者分布在說俄語的國家,這次攻擊被認為是捕獲到的最早利用MWI進行的攻擊。

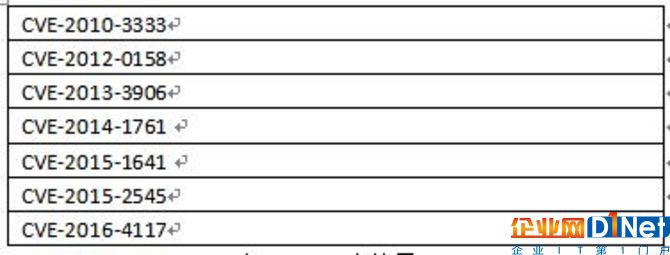

緊接著沒過多久就發現了添加了CVE-2010-3333漏洞的版本。

2013年12月,研究人員捕獲到新的版本,新版本引入了第三個漏洞CVE-2013-3906。

2014年6月8日增加了第四個漏洞CVE-2014-1761。

2014年12月,"FireEye"發現了MWI增加了與服務器通信的模塊,被稱為MWISTAT。

2016年7月,研究人員發現,新版本增加了CVE-2015-1641漏洞。

2016年7月中旬,MWI在黑市的廣告中,宣稱新版本集成了CVE-2016-4117漏洞(Adobe Flash Player)。

2016年8月底 發布了MWI8,同時支持以下漏洞。

表:MWI8支持漏洞

MWI曾經投遞的惡意軟件家族

表:惡意軟件家族

后來MWI軟件持續升級,殺軟持續查殺,在這種對抗中,軟件作者開始限制此軟件的使用,要求購買MWI的用戶只用在小規模的針對性攻擊中,而不能大范圍投遞惡意郵件。減小被捕獲的概率,增加生存時間。

由于只是小規模針對性投放,外界看來MWI好像是銷聲匿跡了。然而直到近期又捕獲到一個利用了最近比較流行的漏洞CVE-2017-0199的版本,進一步證明了MWI的作者一直在持續迭代更新,犯罪團伙仍在利用此工具進行攻擊活動。

京公網安備 11010502049343號

京公網安備 11010502049343號