近日,據(jù)外媒報道稱,由于Android媒體播放功能存在漏洞,致使運行Lolipop,Marshmallow以及Nougat的Android智能手機很容易受到影響,從而導(dǎo)致用戶手機屏幕被外人盜錄而不自知。

根據(jù)目前發(fā)布的研究結(jié)果顯示,所有Android設(shè)備中約有77.5%受此漏洞影響。

Android MediaProjection服務(wù)中存在漏洞

這項漏洞出現(xiàn)在Android 5.0后加入Android Framework的MediaProjection服務(wù)之中,能夠捕獲用戶屏幕內(nèi)容以及記錄系統(tǒng)音頻。其實,該服務(wù)自誕生以來就一直存在于Android系統(tǒng)中,只是在Android5.0版之前,該服務(wù)需要具備根權(quán)限或是以系統(tǒng)密鑰進行簽名,才能利用錄制屏幕上播放的影像,但5.0發(fā)布之后的MediaProjection則讓Android app開發(fā)商在無需上述條件下,就能收集用戶的屏幕內(nèi)容,或錄下系統(tǒng)聲音。

UI設(shè)計缺陷致使用戶陷入攻擊威脅

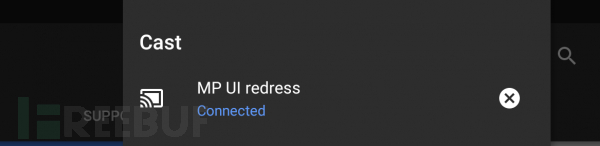

研究人員指出,要使用MediaProjection服務(wù)時,應(yīng)用程序只需要通過一個“intent call”存取這項具有高度侵入性的系統(tǒng)服務(wù),而要存取該服務(wù),則只要以一個 SystemUI彈出窗口,警告使用者呼叫該應(yīng)用程序可能錄制使用者屏幕畫面功能即可。

MWR實驗室的安全研究人員于去年冬天發(fā)現(xiàn),攻擊者只要在這則SystemUI警告信息之上覆蓋任意信息,就能誘騙使用者按下“確定”鍵并同意錄制。

這項技術(shù)被稱之為“tap-jacking”(觸屏劫持),多年來一直被Android惡意軟件開發(fā)者所濫用。

MWR安全團隊在上周發(fā)布的一份報告中解釋稱,

“該漏洞存在的主要原因是受影響的Android版本無法檢測到部分模糊的SystemUI彈出窗口,這使得攻擊者有條件制作一個應(yīng)用程序在SystemUI彈出窗口上繪制覆蓋信息,進而誘騙受害者賦予攻擊者提升應(yīng)用程序的權(quán)限,使其能夠獲取用戶的屏幕信息。此外,SystemUI彈出窗口是唯一可用的訪問控制機制,可以防止MediaProjection服務(wù)濫用,攻擊者可以通過使用‘tap-jacking’(觸屏劫持)方法繞過這一機制,使其應(yīng)用程序能夠捕獲用戶的屏幕信息。”

Google僅修復(fù)了Android Oreo中的漏洞

Google已經(jīng)在今年秋季發(fā)布的AndroidOreo(8.0)中修復(fù)了這一安全漏洞,但是較舊版本的設(shè)備仍然非常脆弱,所以,最有效的解決之道是用戶盡快將自身設(shè)備升級到最新版本。

此外,好消息是,研究人員表示,這種攻擊方式并非100%無聲的,因為只要攻擊者在錄制音頻或捕獲屏幕信息,屏幕錄像圖標就會出現(xiàn)在用戶的通知欄中。

除了用戶方面升級外,研究人員也建議,應(yīng)用程序開發(fā)商可以在WindowsManager中啟動FLAG_SECURE參數(shù),以確保應(yīng)用程序視窗內(nèi)容不會被屏幕截圖,或是在不安全的環(huán)境下顯示。

其實,這已經(jīng)不是今年發(fā)現(xiàn)的第一個嚴重的Android漏洞,之前的研究成果還包括Cloak&Dagger攻擊、Toast Overlay攻擊以及Broadpwn漏洞等(也影響iOS)。

此外,這也已經(jīng)不是MediaProjection第一次出現(xiàn)此類安全問題,早在2015年10月,MediaProjection就曾出現(xiàn)過屏幕錄制漏洞(CVE-2015-3878),利用這一漏洞,攻擊者只需要給惡意程序構(gòu)造一段特殊的,讀起來很“合理的”應(yīng)用程序名,就可以將該提示框變成一個UI陷阱,使其失去原有的“錄屏授權(quán)”提示功能,并使惡意程序在用戶不知情的情況下錄制用戶手機屏幕。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號