2017年9月,卡巴斯基實驗室研究人員發(fā)現(xiàn)一系列最新的針對性攻擊,其目標為多個地區(qū)的至少十家金融機構(gòu),包括俄羅斯、亞美尼亞和馬來西亞。這些攻擊是由一個新的被稱為Silence的攻擊組織實施的。在竊取受害者的資金時,Silence會采用與臭名昭著的威脅攻擊者Carbanak相似的特定攻擊技巧。目前攻擊仍在繼續(xù)。

Silence位列最具破壞性和最復雜的網(wǎng)絡搶劫行動之列,與Metel、GCMAN和Carbanak一樣,已經(jīng)成功從金融機構(gòu)竊取了數(shù)百萬美元。這些攻擊行動大部分都采用了以下技術:長期持續(xù)訪問銀行內(nèi)部網(wǎng)絡,監(jiān)控其日常活動,檢查每個銀行網(wǎng)絡的細節(jié),然后在適當?shù)臅r候使用這些情報竊取盡可能多的錢。

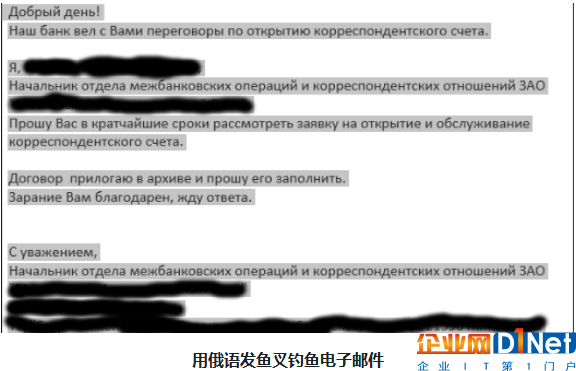

Silence木馬的攻擊正是這種情況——通過魚叉式釣魚郵件先入侵受害者的基礎設施。

釣魚郵件中的惡意附件非常復雜。一旦受害者打開附件,只需點擊一下,就會啟動一系列下載,最終運行惡意軟件釋放器。釋放器會與命令控制服務器進行通訊,將受感染計算機的ID發(fā)送過去,同時下載和執(zhí)行惡意有效載荷,負責執(zhí)行多種任務,例如錄制屏幕、上傳數(shù)據(jù)、竊取登陸憑證和進行遠程控制等。

有意思的是,網(wǎng)絡罪犯利用已經(jīng)被感染的金融機構(gòu)的基礎設施進行新的攻擊,通過從真實的員工地址向新的受害者發(fā)送電子郵件以及開設銀行賬戶的請求。使用這種伎倆,網(wǎng)絡罪犯確保收件人對不會對感染介質(zhì)產(chǎn)生懷疑。

當網(wǎng)絡犯罪分子在網(wǎng)絡中站穩(wěn)腳跟后,就開始檢查對網(wǎng)絡進行檢查。 Silence攻擊組織能夠監(jiān)視受害者的活動,包括拍攝受害者活動畫面的多個截圖,提供所有受害者活動的實時視頻流等。所有這些功能都有一個目的:了解受害者的日常活動并獲得足夠的信息,最終實現(xiàn)竊取資金的目的。 這個過程和風格非常類似于Carbanak使用的技術。

在對這次攻擊的惡意組件進行調(diào)查時,基于在其中發(fā)現(xiàn)的語言特征,卡巴斯基實驗室安全研究人員得出結(jié)論,認為Silence攻擊幕后的網(wǎng)絡罪犯使用俄語。

卡巴斯基實驗室安全專家Sergey Loazhkin說:“Silence木馬是網(wǎng)絡罪犯從攻擊用戶,轉(zhuǎn)到直接攻擊銀行的一個最新例子。我們發(fā)現(xiàn)這種趨勢最近增長迅速,出現(xiàn)越來越多的成功的專業(yè)APT風格的網(wǎng)絡搶劫事件。最讓人擔心的是由于這些攻擊都在暗處,不管每個銀行的安全架構(gòu)如何不同,攻擊者都可能成功”

為保護自己抵御可能出現(xiàn)的網(wǎng)絡攻擊,卡巴斯基實驗室建議各個機構(gòu)和組織采取以下措施:

· 使用可以抵御高級威脅的專用解決方案,這種解決方案能夠檢測各種類型的異常,并在更深層次審查可以文件,發(fā)現(xiàn)和識別復雜攻擊——例如卡巴斯基反針對性攻擊平臺。

· 完全消除安全漏洞,包括涉及不當系統(tǒng)配置或?qū)S袘贸绦蝈e誤的安全漏洞。針對這一需求,卡巴斯基滲透測試和應用安全評估服務是一個方便而高效的解決方案,不僅提供發(fā)現(xiàn)的漏洞的數(shù)據(jù),而且還能夠提供建議,幫助用戶解決問題和修復漏洞,進一步加強企業(yè)安全。

· 配置嚴格的郵件處理規(guī)則,使用具有專門應對釣魚攻擊、惡意附件和垃圾郵件功能的安全解決方案,例如采用了云輔助的反釣魚和附件過濾功能的卡巴斯基端點安全解決方案和針對性安全解決方案,增強針對郵件的保護。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號