近日,卡巴斯基實(shí)驗(yàn)室的研究人員發(fā)現(xiàn)了一種新型木馬——Silence,犯罪組織利用它對(duì)俄羅斯,馬來(lái)西亞,亞美利亞的銀行進(jìn)行了網(wǎng)絡(luò)攻擊。

卡巴斯基的 GreAT 調(diào)查小組表示:

2017 年 9 月,我們發(fā)現(xiàn)了一種專(zhuān)門(mén)針對(duì)金融機(jī)構(gòu)的網(wǎng)絡(luò)攻擊,受害者大多集中在俄羅斯銀行。攻擊者使用了一種十分有效的技術(shù)來(lái)竊取銀行資金:長(zhǎng)期訪問(wèn)銀行內(nèi)網(wǎng),監(jiān)控職員日常工作,了解銀行內(nèi)部的運(yùn)作過(guò)程和日常軟件,然后利用這些信息竊取更多的錢(qián)。

雖然沒(méi)有直接線索將該木馬和臭名昭著的 Carbanak 組織(該組織專(zhuān)門(mén)對(duì)銀行進(jìn)行網(wǎng)絡(luò)攻擊)聯(lián)系在一起,但攻擊者的作案手法和 Carbanak 類(lèi)似。從這點(diǎn)上可以看出,Silence 很可能是 Carbanak 的故技重施,或是別的組織在看了安全公司對(duì) Carbanak 的技術(shù)分析后,仿效了這次攻擊。

Silence 攻擊是如何發(fā)生的

研究人員對(duì)整個(gè)攻擊事件進(jìn)行了還原,發(fā)現(xiàn)最初的攻擊手段很常見(jiàn),攻擊者首先拿到了銀行雇員的電子郵箱賬號(hào)。(有可能是使用了惡意軟件,也有可是使用了以前網(wǎng)上泄露的賬號(hào)密碼。)

Silence 利用銀行員工的賬戶向其他銀行同事發(fā)送釣魚(yú)軟件。目的是為了找出哪些人可以訪問(wèn)銀行管理系統(tǒng)。

釣魚(yú)郵件

這些郵件包含 CHM 附件(編譯后的 HTML 文件)。如果受害者下載并打開(kāi)了這些附件,CHM 文件就會(huì)運(yùn)行一段 javascript 代碼,并下載惡意程序執(zhí)行第一階段的 playload。

CHM 格式文件:

CHM是英語(yǔ)“Compiled Help Manual”的簡(jiǎn)寫(xiě),即“已編譯的幫助文件”。CHM是微軟新一代的幫助文件格式,利用HTML作源文,把幫助內(nèi)容以類(lèi)似數(shù)據(jù)庫(kù)的形式編譯儲(chǔ)存。

CHM文件格式是微軟1998年推出的基于HTML文件特性的幫助文件系統(tǒng),以替代早先的WinHelp幫助系統(tǒng),它在Windows 98中把CHM類(lèi)型文件稱(chēng)作“已編譯的HTML幫助文件”。被IE瀏覽器支持的JavaScript、VBScript、ActiveX、Java Applet、Flash、常見(jiàn)圖形文件(GIF、JPEG、PNG)、音頻視頻文件(MID、WAV、AVI)等等,CHM同樣支持,并可以通過(guò)URL與Internet聯(lián)系在一起。

研究人員表示該惡意程序是一個(gè)“dropper”,它是一個(gè) Win32 可執(zhí)行程序,可以將受害者電腦中的數(shù)據(jù)發(fā)送到攻擊者的 C&C 服務(wù)器上。

Silence 工作原理:不斷截屏,記錄受害者電腦工作情況

如果攻擊者認(rèn)為受感染 PC 有利用價(jià)值,他們就會(huì)發(fā)送第二階段的 playload——Silence 木馬,它的主要功能就是不斷截屏受害者的電腦桌面。

這些截圖的拍攝間隔很短,然后會(huì)上傳到 C&C 服務(wù)器上,這樣就創(chuàng)建了一個(gè)可以監(jiān)視員工活動(dòng)的偽視頻流。

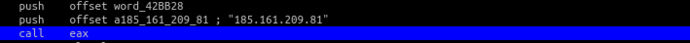

C&C IP

攻擊者之所以選擇屏幕截圖這樣的方式,而不錄制實(shí)際的視頻, 好處在于這樣可以利用較少的 PC 資源,這樣就很難檢測(cè)到它,這也是 Silence 名字的緣由。

然后攻擊者可以查看這些截圖,從中尋找他們可以進(jìn)一步利用的信息,比如銀行內(nèi)網(wǎng)資金管理系統(tǒng)后臺(tái)網(wǎng)頁(yè) URL,可以利用的本地應(yīng)用程序,或者審視銀行內(nèi)網(wǎng)電腦的大致情況。

研究人員表示,攻擊者在整個(gè)過(guò)程的后半段,利用的是合法的 Windows 管理工具在后臺(tái)運(yùn)行,成功隱藏了自己行蹤,而這正是 Carbanak 以前使用過(guò)的技術(shù)。

此之后的攻擊細(xì)節(jié),卡巴斯基沒(méi)有透露,而涉及哪些銀行,偷走了多少錢(qián),也沒(méi)有透露。

這些銀行劫匪越來(lái)越有“創(chuàng)意”

Silence 出現(xiàn)標(biāo)志著犯罪分子已經(jīng)將攻擊目標(biāo)從普通用戶轉(zhuǎn)向了銀行,因?yàn)閷?duì)比用戶來(lái)說(shuō),銀行能竊取的錢(qián)要更多。隨著越來(lái)越“高級(jí)”的銀行網(wǎng)絡(luò)搶劫事件的發(fā)生,這種趨勢(shì)越來(lái)越明顯,無(wú)論銀行的安全架構(gòu)多么完善,攻擊者悄悄行事的“作風(fēng)”還是令人擔(dān)憂。

針對(duì)俄羅斯銀行的網(wǎng)絡(luò)攻擊,Silence 已經(jīng)不是第一次了。早在以前,Trustwave SpiderLabs 就發(fā)現(xiàn)了另外一個(gè)黑客組織,使用“overdraft”技術(shù)來(lái)攻擊銀行,從幾個(gè)東歐金融機(jī)構(gòu)竊取了 4000 萬(wàn)美元。

而 Carbanak 以前的活動(dòng)還使用過(guò) Google 合法服務(wù)(Google Apps Script, Google Sheets, 和 Google Forms )部署 C&C 服務(wù)器,并誘騙銀行技術(shù)支持部門(mén)員工打開(kāi)含有惡意軟件的文檔。而這些員工的電腦在后續(xù)的偵測(cè)數(shù)據(jù)和直接攻擊中起到了關(guān)鍵作用。

Silence 木馬更詳細(xì)的技術(shù)分析,IOCs,可移步卡巴斯基發(fā)布的報(bào)告。

參考鏈接:

https://www.bleepingcomputer.com/news/security/-silence-trojan-records-pseudo-videos-of-bank-pcs-to-aid-bank-cyber-heists/

http://www.securityweek.com/new-silence-trojan-used-ongoing-bank-attacks

http://securityaffairs.co/wordpress/65061/cyber-crime/silence-group-bank-attacks.html

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)