IBM X-Force團隊收集的遙測數據顯示,今年1月~8月,在企業網絡上安裝加密貨幣挖礦工具的攻擊數量增長六倍。

卡巴斯基近期發布報告指出,今年前8個月,加密貨幣挖礦惡意軟件感染了165萬余臺運行卡巴斯基解決方案的設備。

卡巴斯基收集的數據主要來自桌面終端,而IBM收集的遙測數據來自服務器和其它企業系統。

攻擊者在虛假鏡像文件中隱藏加密貨幣“挖礦機”IBM表示,前8個月的大多數感染出自相同的挖礦工具和類似的感染技術。

IBM的Dave McMillen(戴夫·麥克米倫)接受外媒電子郵件采訪時表示,攻擊者首先使用大量漏洞利用攻擊CMS平臺(例如WordPress、Joomla和JBoss服務器),之后發起CMDI(命令注入)攻擊,從而安裝加密貨幣挖礦工具。

McMillen表示,攻擊者借助隱寫術,將挖礦工具隱藏在虛假鏡像文件內,存儲在運行Joomla或WordPress的被黑Web服務器或被黑JBoss應用服務器上。

McMillen指出,攻擊者通常會下載自定義版本的合法挖礦工具,例如Minerd、kworker。大多數情況下攻擊者會瞄準門羅幣(Monero)等基于CryptoNote協議的貨幣。

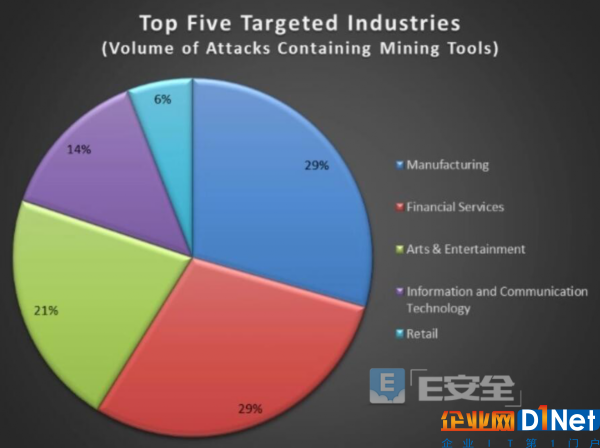

所有垂直行業均中招McMillen補充稱,研究人員無法確定攻擊組織或被感染服務器的數量,但攻擊者并不會挑三揀四,任何能感染的目標均不會放過。

被感染的服務器分布在多個垂直行業,包括制造業、金融行業、零售業、IT和通信等。

今年4月IBM X-Force團隊發現的一款具備加密貨幣挖礦功能的Mirai物聯網惡意軟件。

許多專家預測,這款惡意軟件還會重現江湖。但McMillen表示,目前尚未發現部署挖礦功能的新Mirai惡意軟件,對于攻擊者而言,利用物聯網挖礦可能還處于PoC階段。他預計攻擊者會以同樣的攻擊方式針對服務器和桌面終端,因為這兩大目標是相當有利可圖的挖礦環境。

IBM和卡巴斯基報告稱,加密貨幣惡意挖礦軟件呈現增長的趨勢。過去幾個月浮出水面的虛擬貨幣挖礦惡意軟件的感染事件包括:

今年1月,Terror Exploit Kit釋放門羅幣“挖礦機”。

某些Mirai僵尸網絡變種測試加密貨幣挖礦功能。

加密貨幣“挖礦機”通過“永恒之藍”漏洞部署。

Bondnet僵尸網絡在約1.5萬臺計算機上安裝門羅幣“挖礦機”,大多數為Windows服務器實例。

Linux.MulDrop.14惡意軟件利用暴露在網上的樹莓派設備挖礦。

攻擊者通過SambaCry漏洞利用部署EternalMiner惡意軟件攻擊Linux服務器。

Trojan.BtcMine.1259挖礦機使用NSA DobulePulsar感染Windows計算機。

今年7月,DevilRobber加密貨幣挖礦軟件成為第二大熱門Mac惡意軟件。

安全記者Brian Krebs提到門羅幣挖礦軟件Linux.BTCMine.26。

CoinMiner活動利用“永恒之藍”和WMI感染用戶。

Zminer木馬被發現感染Amazon S3服務器

CodeFork團伙使用無文件惡意軟件推送門羅幣挖礦軟件。

Hiking Club惡意廣告活動通過Neptune Exploit Kit釋放門羅幣挖礦軟件。

CS:GO攻擊分子傳送針對MacOS用戶的門羅幣挖礦軟件。

Jimmy銀行木馬新增門羅幣挖礦支持功能。

新的門羅幣挖礦軟件通過通訊社交軟件Telegram宣傳。

門羅幣挖礦Chrome擴展程序出現在用戶瀏覽器內。

新型Redatup惡意軟件變種包含門羅幣挖礦功能。

加密貨幣挖礦惡意廣告出現用戶瀏覽器中。

京公網安備 11010502049343號

京公網安備 11010502049343號