上周,各家美國媒體對于俄羅斯發動對于美國能源及核能系統的攻擊而臉色大變,議論紛紛。而這個“大新聞”的開端,來自于美國國土安全部 DHS 和聯邦調查局 FBI 發出的聯合警報:

涉及能源系統的公司應當小心黑客的攻擊活動!

入侵美國能源系統!

美國能源部表示,它正在與受影響的公司合作。此次自五月開始的襲擊波及美國至少十家電力公司,其中還包括堪薩斯州的 Wolf Creek 核電站。而相關的安全研究則揭示出黑客目前仍然將目標對準工控系統,并且在過去攻擊的經驗上,巧妙地使用“模版注入”的方式隱匿惡意文檔,實施網絡釣魚,并試圖獲取相關能源企業的身份憑證。不僅如此,由于黑客響應安全分析的速度還十分之快,目前尚未得到準確的攻擊影響及結果。

攻擊者可能是俄羅斯相關組織

根據“紐約時報”的報道,站在襲擊事件背后的被認為是俄羅斯的網絡間諜小組。該組織的代號為 Energetic Bear,也有其他安全報告中將其稱為 Dragonfly 或者 Crouching Yeti。自2010年以來,該組織一直保持活躍,估計至少在2014年就將能源部門作為實施入侵的攻擊目標。

Energetic Bear !?

而在 DHS 與 FBI 的聯合預警中給出了攻擊者目標列表,其中目標之一的 Wolf Creek核電站位于堪薩斯州伯靈頓。 紐約時報沒有詳細提及這次網絡攻擊的性質,但在所發布的預警中對于這次襲擊威脅的安全評級達到第二高的級別。

“模版注入”攻擊方式分析

現在的攻擊者不斷試圖尋找新方法,通過電子郵件發送惡意軟件給目標用戶。通常,作為附件發送給網絡釣魚郵件的惡意 Word 文檔本身會包含執行惡意代碼的腳本或者宏。而此次攻擊中,附件本身沒有惡意代碼,而是巧妙地利用一種舊的攻擊方法竊取憑證。

攻擊者使用了魚叉式網絡釣魚方式

許多人擔心這次的襲擊是類似于 2015 年和 2016 年冬季烏克蘭能源網絡所遭受的黑客襲擊。之前發生在烏克蘭的攻擊主要是使用了 BlackEnergy和 Industroyer惡意軟件所致。

之前,思科的 Talos 安全部門公布了更多當時的細節,我們也得以了解到這次網絡攻擊的嚴重程度究竟如何。

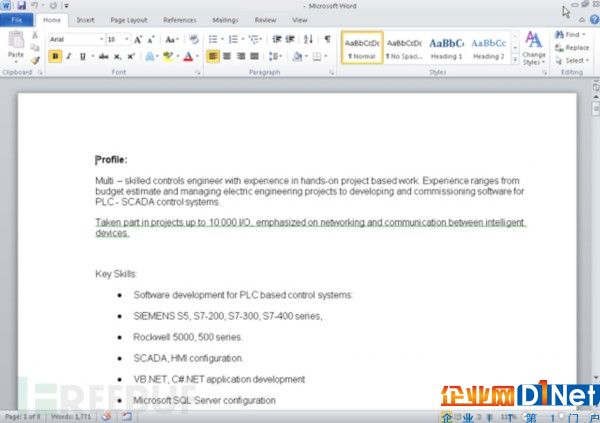

自從2017年5月以來,Energetic Bear組織開始向能源部門的公司發送了一波電子郵件。這些惡意電子郵件包含偽裝成的簡歷文件或者環境報告的 DOCX 文件。

某個進行分析的DOCX附件

使用 DOCX 文件獲取身份憑證

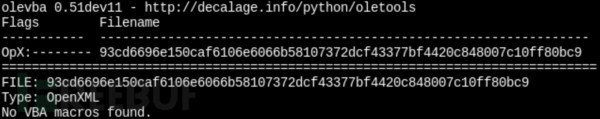

思科指出,一開始對這些 DOCX 文件進行初步分析時,他們預料應該會在可疑郵件中發現一些惡意 VBA 宏或者其他腳本。然而實際上他們沒有發現任何宏或 EXP ——這些附件文件看上去毫無問題,幾乎迷惑了他們的研究人員。

使用 oletools 工具進行分析后的結果

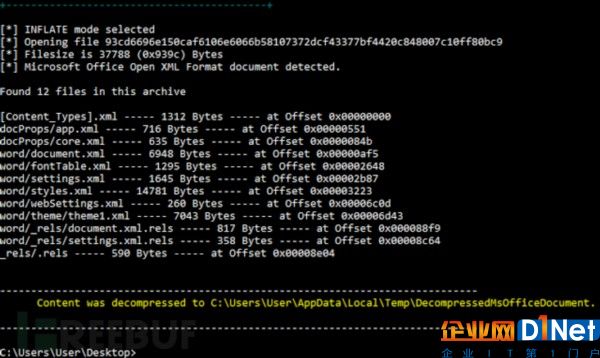

然后他們使用另一個相似的檢測工具進行檢測結果的確認:

對于 DOCX 文件進行檢測分析,得到的結果

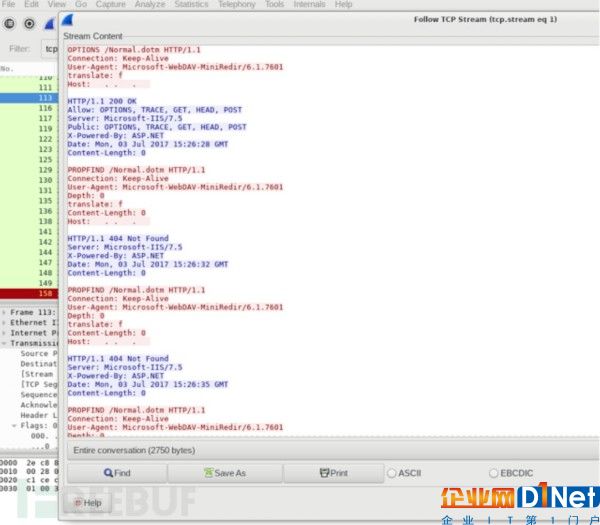

第二次的檢測中,研究人員也沒有發現任何預料中的常用手段。在他們設定好相關IP的沙盒中,這個文件樣本獲取到了 IP ,但在沙盒運行時他們卻發現服務器不再接受這些請求。所以,他們進行了其他線索的調查。在封閉環境中設置了 TCP 80 端口的監聽,研究員想看看是不是會發生什么事情。

這樣,他們注意到了Microsoft Office載入時的開始屏幕上的一個“有趣”的狀態消息:

Word 試圖載入一個模版

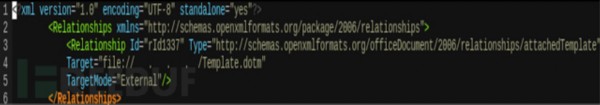

所謂“模版注入”(Template Injection)

這份文檔開始嘗試從某個 IP 載入一個模版文件,但沒有連接上研究員設置在 TCP 80 端口的陷阱。不過,研究員實時捕捉到一次失敗的 TCP 445 握手。于此,可以開始手動解析文檔的內容了解有關的IP地址了。盡管沒有惡意代碼的注入,研究員發現了一個模版注入的實例。

在文檔中發現模版注入

原來,這個攻擊利用惡意 SMB 服務器來在暗處“悄悄地”收集用戶身份憑據。如樣本中這個文件這樣,現在可以看到,注入的模板用于通過 SMB 建立與外部服務器的連接。但另一方面,這并不能解釋為什么這個樣本還會嘗試通過 TCP 80 端口進行會話。而在研究員進一步研究之后,原因可能在于主機的網絡偏好,在請求模版時 WebDAV 連接會通過 SMB 會話建立。

所以說,此次攻擊中偽裝成簡歷和環境報告的 DOCX 惡意文檔完全不依賴傳統方法(如 VBA 宏或其他嵌入式腳本)來遞送惡意軟件。攻擊者采用的是當用戶打開作為誘餌的文檔時,啟動 Word 應用程序,然后從攻擊者控制的 SMB 服務器加載模板文件。

與開源工具 Phishery 的聯系

通過使本地主機連接到遠程SMB服務器,攻擊者其實是在試圖欺騙本地計算機披露本地網絡的身份憑據——這種被稱作模版注入(Template Injection)的攻擊方法是一個相當古老的技巧了,在過去的許多攻擊中都曾使用過。

研究人員發現這次使用的“模板注入”攻擊與名為 Phishery 的開源工具之間存在一定聯系。

但不清楚相似之處是否只是巧合,還是因為黑客修改使用了過去的工具,又或者只是出于混淆調查人員的目的才這樣做?

工控安全防護公司創始人 Galina Antova 說,

我們認為,目前黑客的行動可能旨在竊取憑證信息,而不是直接的竊取能源規劃和其他敏感商業信息。攻擊者希望是能夠竊取足夠的信息,保障之后能夠繼續訪問對于這一關鍵基礎設施的工業控制系統。

攻擊結果尚不明晰,如何應對工控系統安全挑戰?

針對關鍵基礎設施的網絡攻擊是我們必須面對的最嚴重的國家安全挑戰之一。

能源、核能、和其他關鍵基礎設施,如今成為網絡攻擊虎視眈眈的目標之一。而在之前5月11日,特朗普總統曾簽署過一項行政命令,以加強聯邦網絡和關鍵基礎設施的網絡安全防范。該命令要求政府機構與安全公司合作,減輕風險,并幫助捍衛關鍵基礎設施組織,該命令專門針對“網絡安全事故造成的電力中斷和長時間停電”的威脅。

前能源委員會主席 Jon Wellinghoff

聯邦能源監管委員會前主席 Jon Wellinghoff 則在上周接受采訪時表示

盡管近年來美國關鍵基礎設施系統的安全性有所改善,但仍然容易受到先進的黑客攻擊,特別是那些使用從 CIA 泄露工具的黑客。

盡管得到了上述研究結果,思科仍然表示,攻擊中所涉及到的大部分設備和服務器在他們進行威脅分析時都陸續開始關閉,意味著攻擊者正在迅速響應,毀尸滅跡。

目前所進行的攻擊,可能只是對于能源部門或其他目標的初次偵查,攻擊者是否成功實施了偵察活動目前仍在調查中,并沒有得到明確的結果,但所有被盯上了的相關組織需要更換內部憑證以確保安全。

此外,由于攻擊組織的主要 C&C 服務器已經關閉,我們也無法知道攻擊方是否已經成功使用憑證進入內部系統,并在瀏覽惡意郵件的那些計算機上安裝了惡意程序。相關部門的企業應當小心遺留下惡意軟件的可能。

*參考來源:NYT/bloomberg/securityweek/bleepingcomputer,Elaine編譯,轉載請注明FreeBuf.COM

京公網安備 11010502049343號

京公網安備 11010502049343號