物聯網提供不拘泥于任何場合,任何時間的應用場景與用戶的自由互動,依托云服務平臺和互通互聯的嵌入式處理軟件,弱化技術色彩,強化與用戶之間的良性互動,更佳的用戶體驗,更及時的數據采集和分析建議,更自如的工作和生活。那么在物聯網觸發的哪個市場最有可能誕生新一輪的BAT呢?

光“大”不足以成為BAT,想要成為BAT必須身處戰略要道。除了時下火熱的人工智能、共享經濟、XaaS,還有一個老生常談、又常談常新的領域,在不知不覺中已經發生了質變,它就是正在從“科技”走向“文化”的物聯網安全。

一如19世紀末,被經典物理體系認為是“大廈已經建成,只剩修修補補”的兩朵烏云,最終推開了量子力學的全新大門。如今,在大多數公司熟視無睹或束手無策、在巨頭們視之為配角、處于價值洼地但內涵已經被重新定義的物聯網安全領域,正在醞釀著新生的BAT。

永遠不要覺得物聯網安全事件離你很遠,如果你自認為有足夠的能力和免疫力應對各種安全漏洞,呵呵,“萬物病毒”算是找對人了。

物聯網安全已經遠遠超出了互聯網安全的范疇,重要的事情說三遍,物聯網安全不是涼菜,不是咸菜,不是配菜,它是主菜中的硬菜。

人工智能掀起第三次世界大戰?先過了物聯網安全這關再說

腦部神經元樹突跌宕起伏(“說人話!”“哦,腦洞大開”)的特斯拉CEO馬斯克一直致力于揭穿AI崛起的“陰謀”,本周再放絕句:人工智能可能引發第三次世界大戰。馬斯克的這個警告與俄羅斯總統普京在上個周五發表的人工智能觀點遙相呼應。普京說,誰能成為人工智能領域的領導者,世界格局就可能被誰重塑。

馬斯克認為目前各國對人工智能統治權的爭奪可能引發第三次世界大戰,而人工智能時代的戰爭并不是由某國領導人發起的,一切都將實現自動化。人工智能會自動規劃戰略,自動部署戰術,找出獲勝幾率最高的戰法。

說話之時,也許馬斯克忘了,早在2014年,特斯拉電動汽車被首次攻破之后,已經屢屢用親身實踐證明,黑客可以遠程控制汽車,輕而易舉的完成開鎖、鳴笛等操作。

現實情況是,比“萬物互聯”更先到來的是“萬物皆危”,如果說,擔心第三次世界大戰“人工智能”上場是杞人憂天,那么密集的物聯網漏洞和活生生的病毒卻已日漸白熾化了。

最近由丹麥技術大學、厄勒布魯大學、俄羅斯因諾波利斯大學等機構聯合完成的研究“The Internet of Hackable Things”(本宮譯作“萬物互危”),量化了物聯網設備的風險:

各國政府都已經意識到了物聯網安全是致命短板,紛紛出臺相關的法案。本周一,美國國會通過了一項法案,目的是要求向美國政府出售的物聯網設備必須滿足某些安全標準。在此之前,美國國土安全部(DHS)已經發布了《物聯網安全指導原則》。歐盟委員會也正在起草新的網絡安全標準,主要針對物聯網設備劃分網絡安全等級。

在接受采訪時,美國政府官員憂心忡忡的說:“或許在未來的幾年里很快就會誕生大約200億的物聯網設備,聯邦政府使用了其中的數百萬套。更要命的是幾乎所有設備都采用硬密碼而且無法在線升級,很顯然我們會遇到巨大的麻煩。”

物聯網安全已經上升到了國家戰略的高度,可見“萬物皆危”的殺傷力和攻擊力有多恐怖。

無疑,物聯網正在驅動新一輪的行業變革,但是在很多行業中,安全需求不同,各行業安全方案既不全面也不成熟,在安全風險評估及應對方面并沒有明確的思路,換言之,當下物聯網公司的安全現狀就是一盤散沙,孱弱地不堪一擊。

從當前標準和聯盟組織的進展來看,物聯網安全尚處于起步階段,以指南和框架為主,能夠用于指導產業落地的具體技術標準非常缺乏。整個產業急需標準和聯盟組織加大相關安全標準的投入,以加快安全標準的輸出,促使物聯網產業的健康、快速發展。

互聯網安全一心“謀財”,物聯網安全直接“害命”

物聯網與互聯網的本質區別在于,物聯網是一個自我運轉的生態系統,物聯網中的“物物”更逼近生物屬性。創造物聯網安全市場的“工匠”只有一個:人性的惡。人性中的“惡”有多大,物聯網安全市場的規模就有多大。雖然IDC、Gartner、麥肯錫、CB Insights等機構紛紛發布物聯網安全市場規模的研究報告,但是參考意義不大,因為人性中的惡已經超出了科學所能統計和預測的范疇,物聯網安全除了技術,還有藝術和文化。

物聯網安全和互聯網安全絕非一個量級,完全沒有可比性。Mirai、Hajime、BrickerBot、WannaCry、“永恒之藍”等病毒動不動就在幾十分鐘攻克數以萬計的設備,這樣的報道估計你已經聽膩了,這里再來兩個奇葩的給你換換口味。

一名黑客最近通過魚缸入侵了一家賭場。這個倒霉的賭場剛好用智能魚缸養魚,因為它可以自動配置水溫和清潔度。黑客通過入侵魚缸的傳感器,進而控制了計算機,然后進行掃描,發現漏洞后進入了賭場網絡中的其它部分。該黑客成功的在被發現并制止之前,利用魚缸把賭場10GB數據傳回位于芬蘭的一臺設備上。

OfO小黃車的最新款智能鎖被兩個黑客輕松破解。原來這種鎖一般人拆解不了,因為芯片特別小,黑客們用特殊工具把里面的關鍵芯片取了出來,花了一個星期進行“反向設計”。他們分析出了加密方式,可以在用戶關鎖時,在鎖和云端的通訊過程中,成功劫取通訊信號。他們還可以做到將獲得密碼的機制修改成“不認識”云端發送的正確密碼,但其他任意密碼都可打開車鎖。這意味著,“遵紀守法”的用戶開不了鎖,其他別有用心的用戶反倒分分鐘開鎖。

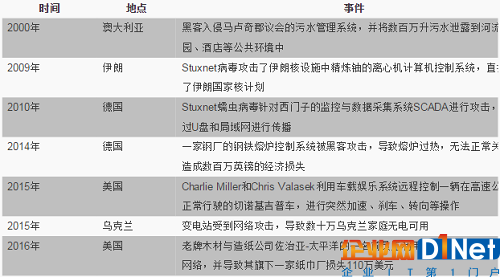

除了消費產品領域,醫院、加油站、工廠、市政設施等聯網設備,更是物聯網安全的重災區。設備遭受攻擊的風險越來越高,工業物聯網領域也難以幸免。

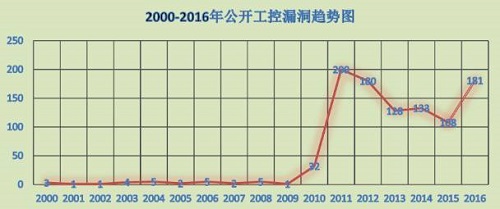

如你所見,工業物聯網領域并不是高枕無憂,安全漏洞更是數不勝數。截至2016年12月,據國家信息安全漏洞共享平臺(CNVD)、美國CVE、ICS-CERT、NVD等機構發布的漏洞數據,與工業控制系統相關的漏洞達到984個。

工業物聯網相關漏洞涉及到的廠商分布廣泛,國內有三維天地、南京舜唐、騰控、北京杰控、三維力控等,國外有西門子、霍尼韋爾、施耐德等。在各廠商漏洞中,影響程度最嚴重的高危漏洞占比較高。這些高危漏洞可導致設備拒絕服務、遠程代碼執行等,一旦被利用可直接導致工控設備非正常停機,進而引發生產事故。

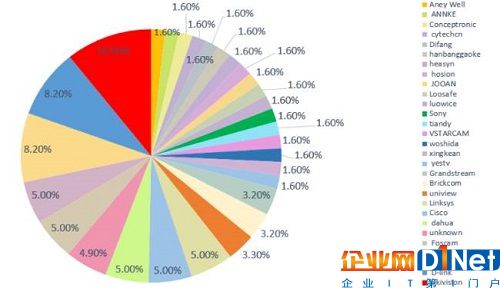

就具體應用領域而言,安防監控是工業互聯網的典型應用之一。據CVE、CNVD和CNNVD等漏洞庫的數據統計,他們在超過33個廠商的網絡攝像頭和DVR設備中累計發現了大約61個安防監控設備漏洞。安防監控設備的漏洞主要集中于海康威視、大華、宇視、TP-Link、D-link、Airlive、Cisco等知名廠商。

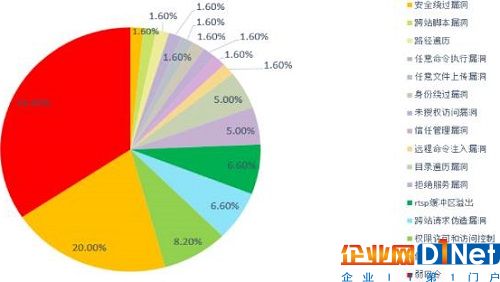

安防監控設備的漏洞的類型多樣,漏洞類型主要集中在弱口令、信息泄露漏洞、權限許可和訪問控制、跨站請求偽造漏洞等。其中弱口令占所有漏洞中的34.40%,占比最高,而弱口令漏洞也是以Mirai為代表的物聯網蠕蟲可以大范圍感染物聯網設備的主因。

物聯網安全是一個復雜度極高的領域,除了針對電腦和手機的攻擊之外,各種具備“智商”的設備都變成了病毒肆虐的對象,而且這些物體對個人生活和企業運營的影響最為直接。不受控制的水管、毫無響應的發電廠、橫沖直撞的汽車、驟起驟停的心臟智能起搏器…不管你承認與否,不管你是物聯網從業者還是普通消費者,還是做好這輩子至少會遇到一次物聯網安全事件的心理準備。

京公網安備 11010502049343號

京公網安備 11010502049343號