DDoS 攻擊再次加劇。Pbot 惡意程序僅利用 400 臺僵尸就能發動高達 75 G 流量的攻擊; Miria 采用 Pay-for-Play 模式,走向商業化,這都加劇了 DDoS 的威脅。具體的分析報告表明,DDoS 攻擊的數量有所增加,整體趨勢呈現出頻率加快,單次攻擊規模減小的特征。

近日,知名內容分發網絡(CDN)和云服務提供商 Akamai Technologies 發布了《 2017 Q2 互聯網安全現狀報告》。 Akamai 對其全球 130 多個國家超過 233000 臺服務器的網絡中檢測到的攻擊數據進行分析,并在報告中記錄了分析結果。結果顯示,與第一季度相比,第二季度的 DDoS 攻擊數目增加了約 28% ,而在 Q2 之前的三個季度, DDoS 的數量呈下降趨勢。

主要發現>

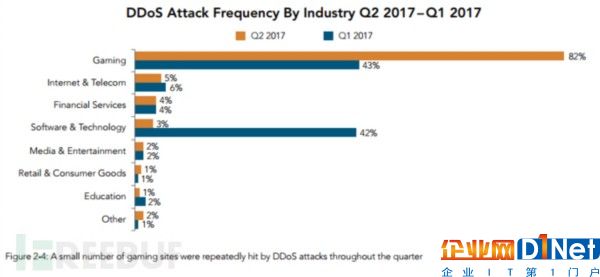

基礎設施層面(第三層、第四層)的攻擊增加了 27%;反射類攻擊增加了 21%;每個目標遭受的平均攻擊數目增加了 28%。游戲網站是攻擊者最喜歡的目標,在 Akamai 檢測到所有 DDoS 攻擊中,游戲網站受到的攻擊占 81%。

2017 Q1 與 Q2 DDoS 攻擊的行業分布對比

Q2 期間,每個目標遭受的平均攻擊數目增加到了 32 次,其中某游戲網站遭到了 558 起攻擊,相當于平均每天遭到 6 次攻擊。

2016 Q4 季度,大規模 DDoS 攻擊頻發;與之相比,目前的趨勢則是較小規模的 DDoS 攻擊增多。攻擊者重新青睞舊的攻擊手段:Marai 僵尸網絡越來越常用; Pbot 惡意程序也開始回歸,這個惡意程序所產生的迷你 DDoS 僵尸網絡能利用 400 臺 bot 發動 75Gbps 流量的攻擊(算是本季度最高的記錄)。Pbot 可以感染 web 服務器,與 Mirai 感染大量小型 IOT 設備所產生的流量相比,Pbot 感染 web 服務器后,可以讓每臺僵尸產生的更多流量。

我們知道大規模 DDoS 攻擊是可行的,但小規模的 DDoS 攻擊是否會成為趨勢?攻擊者們是否已經開始采用更微小、更精準的攻擊去避免關注和檢測?

關于 Mirai

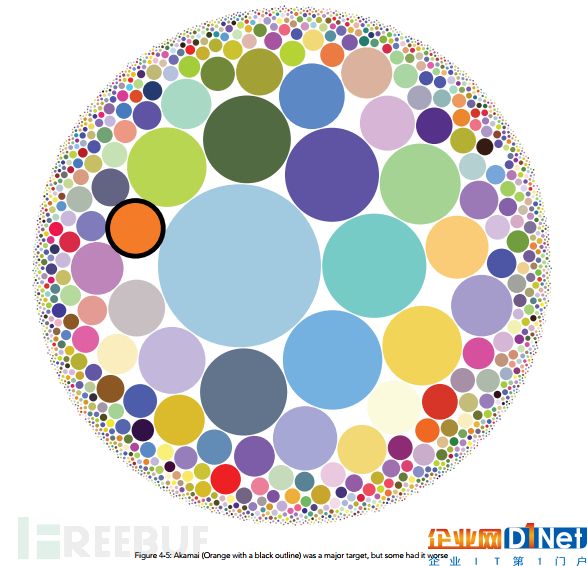

Mirai 攻擊的傳播特性加劇了 DDoS 的增長趨勢。在 2016 年秋季,Akamai 也是第一批遭到 Mirai 攻擊的目標,此后便不斷成為攻擊目標。由于長期遭受 Mirai 攻擊,Akamai 便對其進行了深入研究。

Akamai 檢測到的 Mirai 攻擊目標分布

很多人都認為 Mirai 是單一的大規模僵尸網絡。但 Akamai 認為,Mirai 事實上更類似于一群群小規模的 bot 和 C&C 服務器。分析了不同 Mirai C&C 服務器的一位分析師表示,Mirai 僵尸網絡中不同的組成部分攻擊不同的目標,其中一些 C&C 攻擊大量不同目標,另一些集中攻擊一個目標。

至少有一個僵尸網絡的運營者提供 bot 出租服務;這也許是一些僵尸網絡會攻擊數量龐大的 IP 地址的原因。

Akamai 表示將繼續研究并分析 Mirai。就目前的情形來看,Mirai 似乎促成了 DDoS 的商業化。大量來自單一 C&C 的攻擊可以被歸類為“付費(pay-for-play)”攻擊,其特點是在短時間內集中攻擊某些 IP,而后休眠,之后又重新出現,去攻擊新的目標。

DNS 流量可用于檢測潛在的惡意感染

自 2008 年的 Conficker 以來,惡意程序就使用 DGA (域生成算法)隱藏 C&C 服務器設施。這些 DGA 每天生成許多隨機 IP 地址,攻擊者只需從中選擇想要的域名并“及時”注冊,并在用完后丟棄,就能避開追蹤。惡意程序本身也不知道哪個 IP 地址是可以連接的正確地址,所以會逐個驗證去找到正確的地址。

Akamai 分析了超過 250 萬個連接到其服務器的網絡中的流量,其中 140 個感染了惡意程序。“在研究惡意程序每小時訪問的平均特定域數目時,發現被感染網絡的惡意程序訪問次數比未感染的網絡惡意程序訪問次數高出近 15 倍。”這是因為惡意程序試圖訪問 DGA 隨機生成的 IP 地址,“因為隨機生成的大部分域都未被注冊,惡意程序在訪問它們時會造成大量干擾。”

因此,DNS 監測就有可能成為檢測入侵的手段。建議防御者確使用帶有 DNS 檢測的安全檢測產品,如此可以看到企業網絡中不同領域的情況,進而增加檢測幾率、降低風險。如果想達到最好的防御效果,除了網絡連接外,也應該針對終端設備和內網設置安全控制措施。

其他發現

攻擊者會不斷探測企業防御的薄弱環節。探測次數越多,發現漏洞的幾率越大,黑客花費的時間和精力也越多。Mirai 僵尸網絡攻擊、WannaCry 和 NotPetya 的 exploit 工具、SQLi 攻擊不斷增多、Pbot 重現等,都表明攻擊者不但會使用新工具,而且會重復利用以前較為有效的工具。

Akamai 還對 web 應用攻擊進行了分析,結果發現:

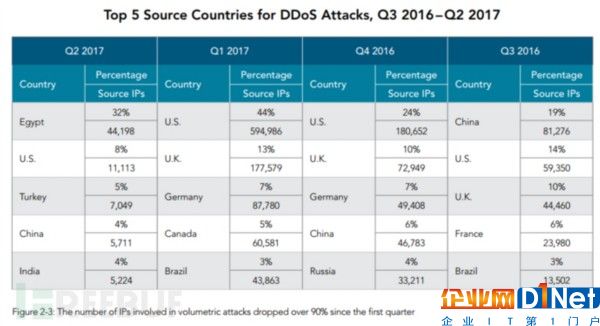

埃及橫空成為最大的 DDoS 攻擊流量來源地(32%),而前兩個季度占據來源地第二的英國則在本季度跌出了前五名,同時,英國公司遭到的 web 應用攻擊依然數量龐大,達到 3260 萬次。遭到攻擊最多的是美國的公司,超過 1 億 2200 萬次。

總體而言,2017 Q2 的 web 應用攻擊比上一季度增加了 5%,比去年增加了 28%,其中 SQLi 攻擊占 51%,超過了一半。

感興趣的同學可以點擊這里閱讀原報告。

*參考來源:SecurityWeek, infosecurity,AngelaY 編譯,轉載請注明來自 FreeBuf.COM

京公網安備 11010502049343號

京公網安備 11010502049343號