電影和游戲中我們常見這樣的橋段,正邪兩個黑客巔峰對決,邪惡的黑客向正義一方的黑客植入了病毒,而聰明的“正義黑客”抓住了“邪惡黑客”的馬腳,順藤摸瓜黑了回去。最后黑惡勢力的服務器被癱瘓,正義勢力取得勝利。

可現實生活中,正邪黑客之間的互相攻擊會出現嗎?如果我被黑客攻擊了,我能反過來攻擊他嗎?

游戲“看門狗”中,主角艾登·皮爾斯和反面角色“伊拉克”進行了“黑客對決”

黑客攻防戰

解釋這個問題前,我們不妨先做一些常見黑客工具的普及,到底黑客是怎么進行網絡攻擊的。

一種常見的攻擊方式叫做DDoS。正式名字非常枯燥,叫做“分布式拒絕服務攻擊”。簡單來說,假如黑客想把一個網站(比如百度網)癱瘓掉,他就可以率領成千上萬的電腦,瘋狂地訪問百度網。這么一來,百度應對這些成千上萬的請求,根本忙不過來。導致的結果就是,普通人根本上不了百度網。如果作比喻的話,DDos就像“爆吧”,一群人瘋狂地發帖子,正常人根本發不了。

還有一種方式叫腳本攻擊。寫一個“釣魚”網站,把鏈接發出去,等著有人上鉤。只要有人點進去,他的賬號密碼就會被偷。腳本攻擊往往被黑客不齒,因為這種守株待兔的方法沒什么技術含量,而且賤兮兮的。不過因為上鉤的人多,收益也很大,近年來腳本攻擊變得越來越普遍。

另外就是近幾年鬧得比較兇的Ransomware(網絡勒索)了。黑客把你電腦里所有的文件都加密,讓你一個都打不開。然后黑客說你給我二百塊錢,我才給你的電腦解鎖。這種攻擊方式我在之前的文章《全球刑警的夢魘,黑客手里的萬能鎖》里介紹過,這里不再重復。

常見的防御方式主要也有以下幾種:

第一個是防火墻。防火墻就像小區門禁,我認識的人我才讓進,其他人都不行。防火墻可以設在物理層上,檢查IP地址。也可以設在應用層上,檢查密鑰。防火墻是最普遍最簡單的防御方式。

第二個是加密。我把重要文件都加密,這樣黑客就算偷走了也打不開。比較主流的加密方式有MD5(已經被發現有漏洞),SHA-1(近期被發現有漏洞),SHA-256(目前還比較安全,不知道啥時候能發現有漏洞)。除此以外,RSA也是被廣泛應用的加密驗證方式。

第三個是病毒庫。防御者存一個病毒庫,把這個病毒庫當做字典來檢查接收到的文件。只要發現類似病毒庫里病毒的,格殺勿論。這個方法的缺點是防不了新發明的病毒,也防不了變異后的病毒。除此以外,病毒庫還要時時更新,只要發現新病毒,病毒庫就要再補充。

在黑客攻防戰中,防守方往往是處于劣勢的。防守方必須阻擋住每一次黑客的攻擊,而黑客只要成功黑進去一次就夠了。而且防守方很被動。攻擊方想什么時候攻擊,就什么時候攻擊。防守方可是時刻不能懈怠,而且還要仔細調查每一個有嫌疑的網絡行為。最后,防守方往往一旦被攻擊,除了報警以外什么也干不了。而警察往往不具備黑客技能,把偷掉的數據追回來,可能性微乎其微。

最好的防御是進攻

2017年3月,美國佐治亞州眾議員湯姆·格瑞夫斯(Tom Graves)提交了一個草案,這個草案提出了一個概念:主動網絡防御。這個法案全名叫做“主動網絡防御特別法”(Active Cyber Defense Certainty Act),他允許黑客攻擊的受害者反擊。法案簡稱ACDC,為了解釋方便,我們把它稱為“主動防御法”。

這個法案允許三種行為:

受害者可以黑入黑客的電腦,把偷走的數據“偷”回來。

受害者也可以通過黑客手段搜集黑客的犯罪證據,交給警方。

受害者可以把黑客的服務器癱瘓,讓他不能繼續作惡。

除此以外,法案里還明確規定以下三種行為是萬萬不可的:

不能銷毀黑客電腦上的所有信息。(不能給警方取證增加難度)

不能造成肉體傷害。(不能動刀動槍)

不能威脅公眾健康和公共安全。(不能傷及無辜)

佐治亞州眾議員湯姆·格瑞夫斯(http://www.politico.com/news/tom-graves)

美國前國土安全部副部長,現政府說客司徒·貝克(https://en.wikipedia.org/wiki/Stewart_Baker)

這個法案的支持者除了眾議員格瑞夫斯,還有一個政府說客:司徒·貝克(Stewart Baker)。司徒貝克是小布什時期的國土安全部副部長,他目前為一個法律咨詢公司Steptoe &Johnson工作。司徒貝克認為這種“主動防御”比較溫和,不能算攻擊,頂多算是“正當防衛”。從司徒貝克的角度來說,現在黑客作為攻擊方簡直是優勢占盡,而很多互聯網企業(比如谷歌、Linkedin、雅虎)作為防守方只能任人宰割。而且,被黑客攻擊后報警,警察也幫不了什么。

“就像你跟學校派出所說‘我自行車被偷了’一樣,” 司徒貝克在接受“大西洋月刊”的采訪時說,“警察或許會對著你哈哈大笑,說‘我自己的自行車被偷了還沒找回來呢!’ ”

司徒貝克認為,在現實生活中,不是只有警察、匪徒和平民,三者之間還有很多灰色區域。比如賞金獵人,私家偵探,超市保安。這些人雖然不是公安局的,他們也會幫助執法。網絡世界也應該這樣,如果被害人被攻擊了,可以聘請一些網絡安全公司,授權他們來搜集罪證,或者對黑客進行反擊。

過去,這種報復行為是絕對違法的,美國現存的信息安全法叫做“電腦欺詐與濫用法”(Computer Fraud and Abuse Act,簡稱CFAA)。這里面規定,任何未授權的入侵他人電腦的行為,都是違法的。佐治亞州的這位格瑞夫斯,是想給受害人的報復行為“開綠燈”。這個“主動防御法”能讓他們合法反擊,更有效地防止黑客入侵。

這種報復行為雖然不合法,但還真有人做過。第一個明目張膽這么做的,就是互聯網大佬谷歌。

早在2010年,谷歌就對黑客搞過“防守反擊”。當時谷歌的大量用戶名密碼丟失,懷疑被臺灣的一個黑客給竊取了。谷歌員工們在報警后,私自入侵到了臺灣黑客的服務器上,找到了該黑客入侵谷歌和其他33家互聯網公司的證據,而且順手把他的服務器給癱瘓了。所謂“犯我谷歌者,雖遠必誅”。谷歌員工竊取的黑客信息中,很多證據指向了大陸。2010年正是谷歌和大陸當局劍拔弩張的時刻,谷歌借此指責大陸政府對谷歌進行商業打擊,并在同年退出了大陸市場。

谷歌在2010年對臺灣黑客進行過反擊,并以此指責大陸對谷歌的商業打擊

https://www.theatlantic.com/technology/archive/2016/01/why-google-quit-china-and-why-its-heading-back/424482/

2012年,伊朗政府借助一個名叫"Shamoon"的病毒對美國多家銀行進行了網絡盜竊,同時造成這些銀行的服務器癱瘓。結果,這些美國銀行相繼雇傭黑客對伊朗進行反擊,癱瘓了大量位于伊朗的服務器。這件事情因為并沒有提前和美國政府通報,政府很不滿。2014年FBI對這些搞報復的銀行做了相關調查,調查結果目前還未有定論。

盡管谷歌和這些被攻擊的銀行都違反了現存的信息安全法,但并沒有任何人因為報復行為而被定罪。既然這些“黑進黑客服務器”的行為情有可原,那我們是不是要對現存的法律進行補充呢?

反對的聲音

格瑞夫斯和貝克支持的這個“主動防御法”,支持的人不多,反對的人不少。

首先警方對此很質疑。假如允許受害者報復,那黑客就可能再報復回來。受害者和黑客幾輪互相攻擊后,服務器應該都癱瘓的差不多了。如果這樣,警察搜集證據會變得非常困難。警察不鼓勵受害者利用黑客工具“自行執法”。至于懲治罪犯這樣的事,還是要相信國家。

其次法律界對“主動防御法”也是充滿了疑問。黑客攻擊往往是匿名的,找到真正的黑客非常困難。怎么保證你懷疑的對象真的是黑客呢?一輪黑客反擊之后,發現自己打的是友軍怎么辦?還有,黑客的攻擊有輕有重,怎么保證反擊不會“防衛過當”呢?

黑客有時并不直接用自己的電腦搞網絡攻擊,他們會往一些無辜的人電腦上裝個病毒,用老百姓的電腦搞破壞。那在反擊過程中,你根本不能確定攻擊者是黑客還是感染了黑客病毒的老百姓。這種情況怎么做反擊呢?

還有,“主動防御法”不是有三個“萬萬不可”嗎?這三個“萬萬不可”,每一條都有漏洞可以鉆:

先是這個“不能銷毀黑客電腦上的所有信息”。那好,我不銷毀黑客電腦上的文件,我能不能給他們裝個Ransomware,把黑客電腦上所有的文件都加密呢?法律上寫著“不能銷毀黑客的個人文件”,那我就算把他文件都給銷毀了,警方如何證明這些文件是我刪掉的呢? 這條規定初衷很好,但根本沒有人監督。

第二個是“不能造成肉體傷害”。肉體傷害我可以避免,那我能不能偷了黑客的銀行卡,把他的錢都拿走呢?我能不能脅迫他,誘惑他,或者泄露他的個人隱私呢?這個規定表面上杜絕了“反擊過當”,但還是管的太少。

第三個是“不能威脅公眾健康和公共安全”。什么是公眾健康和安全?我給黑客種個病毒,我還要防止他散播出去?這個簡直太模糊了,既無法定罪,也無法執行。

而且,就算這個“主動防御法”在美國通過了,黑客不一定身在美國呀!就拿谷歌反擊臺灣黑客的事件為例,就算谷歌沒犯美國的法律,他也肯定犯了臺灣的法律。

一些信息安全專家擔心這樣的法律會鼓勵更多的黑客攻擊,讓互聯網成為你死我活的戰場。

奇虎360和騰訊QQ曾經在2010年打過一場“3Q大戰”,雙方都指責對方是流氓軟件,強迫用戶卸載對方的產品。裝了360,360就逼著你卸載QQ;裝了QQ,QQ就提醒你關掉360。假如“主動防御法”通過了,那這場“3Q大戰”會不會升級為黑客大戰呢?想象一下,360和QQ各自聘請一幫專業黑客,互相指責對方先動的手,然后瘋狂地攻擊對方的服務器。這樣一來,商業競爭變得更惡化,受害的反倒是裝了QQ和360的消費者。

2010年的“3Q大戰”,QQ和360同時逼迫用戶卸載對方產品

http://v.china.com.cn/news/2013-04/26/content_28663182.htm

我們文章開頭列舉了一些常見的網絡攻擊和防御手段,我們看到攻擊者和防御者用的工具是不一樣的。一旦我們允許了防御者去主動攻擊,攻擊者和防御者的界限就變得很模糊。一場黑客大戰下來,根本分不出什么是合理反擊,什么是純粹的攻擊。

“奉旨討賊”

一些信息安全專家認為,主動防御是合理的,但規定可以改一下。與其規定“怎么反擊”是合法的,不如規定“誰來反擊”是合法的。

杰米·拉不金(Jeremy Rabkin)是喬治梅森大學法學院的教授,他認為政府可以授權一些信息安全公司,讓他們去反擊黑客。假如谷歌下次被黑客攻擊了,谷歌不能自己反擊,而是雇傭一個信息安全公司,讓他們幫谷歌“報仇”。

因為這些信息安全公司都是經過政府的嚴格篩選的,所以他們搜集證據的手段更專業,更張弛有度,不會傷及無辜。因為報復行為都是由這幾家信息安全公司執行,那他們的反擊手段會標準化,也容易被政府監管。

拉不金教授的提議確實比之前的“主動防御法”靠譜多了。有了美國政府給的“尚方寶劍”,信息安全公司就能放開手腳,“奉旨討賊”了。上述顧慮,完全消除。國安民樂,豈不美哉?

事情并沒有這么簡單。“奉旨討賊”雖然解決了信息安全“攻防失衡”的問題,卻引入了一個更危險的元素。

如果這些信息安全公司,變成了政府的“黑客雇傭軍”怎么辦?政府既然可以授權他們反擊黑客,那是不是也可以暗地里讓他們攻擊敵國的網絡、偷取鄰國的軍事情報、盜竊別國的商業機密呢?

“奉旨討賊”的制度在美國只是個設想,但在俄羅斯卻早已是現實。俄羅斯常常雇傭一些黑客臨時工,竊取北約各國的軍事情報,甚至干預歐美國家的民主選舉。

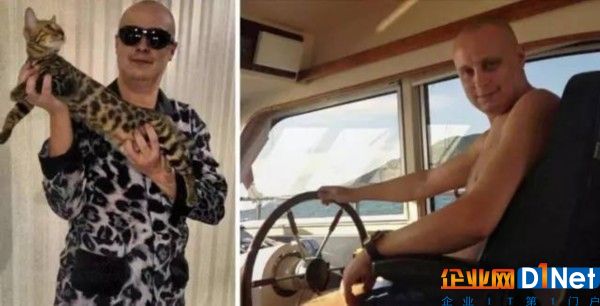

著名黑客葉甫蓋尼·波加車夫(Evgeniy M. Bogachev)就是俄羅斯政府的賞金獵人。他攻擊的對象數不勝數,從北卡羅來納州的一家防蟲公司,到馬薩諸塞州的一個公安局,再到華盛頓州的一個印第安部落。不過這些都是葉甫蓋尼的業余愛好,他真正的攻擊對象是美國國防部。葉甫蓋尼在竊取了一些東烏克蘭和敘利亞的戰場情報,和美國的軍事機密以后,正式被FBI全球通緝。他通緝令的賞金是3百萬美元,也創下了黑客通緝令賞金的世界記錄。

葉甫蓋尼·波加車夫就是俄羅斯政府雇傭的黑客https://www.nytimes.com/2017/03/12/world/europe/russia-hacker-evgeniy-bogachev.html?_r=0

葉甫蓋尼雖然不是俄羅斯的軍方人物,但往往接受俄羅斯政府委托,竊取經濟和軍事情報。烏克蘭內務部的檔案明確寫道,葉甫蓋尼為俄羅斯情報部F.S.B.下的特別情報組工作。葉甫蓋尼就是一個“奉旨討賊”的典型例子。雖說他的黑客行為盡人皆知,但俄羅斯執法部門并不逮捕他。他現在住在俄羅斯風景秀麗的阿納帕市,有著豪宅跑車和游艇,根本不怕被抓走。

葉甫蓋尼這樣的黑客在俄羅斯被稱為“夜行者”(Moonlighter),他們為俄羅斯軍方做一些間諜工作。有了他們,每一次黑客攻擊都追蹤不到,俄羅斯政府很容易靠他們擺脫干系。靠著這些“夜行者”,俄羅斯人成功干預了美國大選,竊取了民主黨全國委員會(DNC)和共和黨全國委員會(RNC)的機密郵件。直到今天,美國人還只能對著普京干瞪眼,找不到任何俄羅斯政府插手的直接證據。

如果美國政府也去雇傭黑客搞“奉旨討賊”,那和俄羅斯人還有什么區別呢?

不戰而屈人之兵

讓受害者、信息安全公司、和政府進行反擊,絕對不是懲治黑客的最佳方法。它會打開“黑客合法化”這個潘多拉的魔盒,讓互聯網成為互相DDoS攻擊,互相釣魚詐騙,互相用Ransomware敲詐勒索的戰場。

防守方確實現在處于劣勢,黑客確實現在能屢屢得手。但根本原因不是防守方受限制太多,而是我們計算機從業人員對信息安全的不重視,和我們防御工具的脆弱。不少公司盲目追求新功能、新設計,不去修復自己過時的、漏洞百出的數據庫。往往一個漏洞早已修復了,但大多數公司還在同樣的漏洞上栽跟頭。另外,我們現在缺少對數據的追蹤技術。今年有人提出文件里可以注入一個“追蹤器”(Beacon),每時每刻,文件都會匯報自己的IP地址,修改歷史。就像車里的防盜GPS,就算車被偷,也能捉到賊。防御方式雖然現在還不完善,但可以發展的空間還是很大的。

政府要做的,不能是鼓勵各大公司自己去打“網絡反擊戰”,而是投資科研,發明更好的防火墻,維持更好的病毒庫,研發更成熟的加密手段。政府還可以定期讓企業間做一些“黑客攻防演習”,獎勵安全性最好的企業,宣傳他們的信息安全技術。

任何網絡攻擊,都有受害者。而正邪黑客之間的互相攻擊,結果也只能是兩敗俱傷。《孫子兵法》里有這么一句話:“百戰百勝,非善之善者也;不戰而屈人之兵,善之善者也。” 信息安全這場無形的戰爭也是一樣,與其在反擊上“百戰百勝”,不如把踏踏實實把防御做的滴水不漏,讓黑客根本攻不進來,“不戰而屈人之兵”。

完

京公網安備 11010502049343號

京公網安備 11010502049343號