Forcepoint安全研究員稱,Ursnif銀行木馬又出新變種,融入基于鼠標位置和文件時間戳的反沙箱功能,可盜取雷鳥(Thunderbird)郵件客戶端數據。

Ursnif惡意軟件家族至少自2013年起便已面世,主要用于盜取包含密碼在內的敏感信息。最近的變種被觀察到在測試各種沙箱逃逸技術。

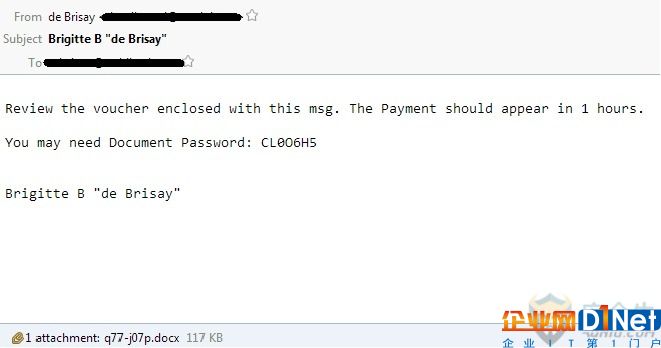

新發現的變種通過惡意郵件投放,郵件附件為加密Word文檔,正文則給出了該文檔的明文密碼。惡意文檔中包含數個經過混淆處理的VBS文件,旨在通過WMI加載惡意DLL。

該附件一被解密,就會釋放出3個OLE文檔圖標,后綴名顯示為“docx”,引誘用戶直接雙擊這些文件。但實際上,這是3個VBS腳本,打包了用大量垃圾腳本高度混淆過的代碼,其中的正常邏輯淹沒在垃圾腳本中讓人無從發現。

感染過程中會釋放一個DLL,用以自查完整性,然后執行反沙箱和反虛擬機檢查,創建自啟動注冊表鍵形成駐留,再將自身注入到“explorer.exe”進程中。

新惡意軟件變體的反沙箱算法,用當前鼠標坐標與之前記錄的鼠標坐標之間的差異,來檢測鼠標移動——因為沙箱環境中鼠標是不動的。坐標差值再用來“暴力破解”其自身解密密鑰。

該解密密鑰是用來解碼API、隱藏PE文件、同步對象、注冊表數據、URL的全局常量。第2個DLL文件會從自身數據段抽取出另一個PE文件(也是DLL文件),釋放到臨時緩沖區里,注入到“explorer.exe”進程中。

解碼操作在運行時完成,意味著內存分析器抓取不到該惡意軟件內存的整個明文字符串流。

京公網安備 11010502049343號

京公網安備 11010502049343號