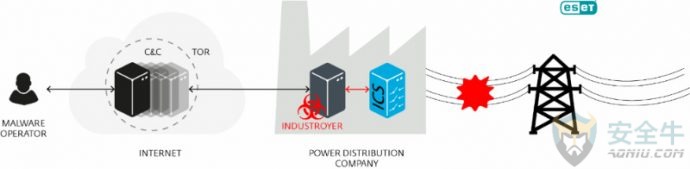

Industroyer可造成類似BlackEnergy的破壞效果——2015年圣誕夜烏克蘭大斷電即為BlackEnergy惡意軟件所為。該惡意軟件可能也是去年一系列攻擊的罪魁禍首,嚴重危害電力系統(tǒng)安全。據(jù)安全公司ESET透露,該惡意軟件還可被修改為針對其他關鍵基礎設施。

由于具備直接控制變電站開關和斷路器的能力,Industroyer是特別危險的威脅。它會利用電力供應基礎設施、交通控制系統(tǒng)和其他關鍵基礎設施系統(tǒng)(水、天然氣)中廣為使用工業(yè)通信協(xié)議,來奪取關鍵設備直接控制權。

這些開關和斷路器就是模擬開關的數(shù)字版;通常都被設計成可執(zhí)行多種功能。因此,潛在影響從簡單的供電中斷到級聯(lián)故障,再到更嚴重的設備損壞都有,且可能各變電站影響不一。

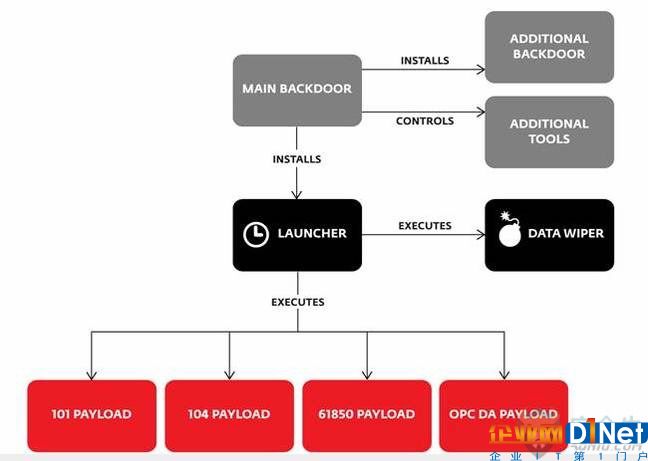

Industroyer是模塊化的,其核心組件是用于管理攻擊的一個后門:安裝并控制其他組件,連接遠程服務器以接收指令并回報攻擊者。

該惡意軟件背后的作者熟悉工業(yè)控制系統(tǒng)(ICS)。Industroyer利用了ICS中的固有安全漏洞加以傳播。

該惡意軟件設計了多種功能以刻意保持低調,確保長期駐留,并在完成任務后清除自身痕跡。另一個模塊是利用西門子SIPROTECT設備中CVE-2015-5374漏洞進行拒絕服務(DoS)攻擊的工具,可致目標設備無法響應。其中同樣含有痕跡清除組件。

ESET的研究人員將該惡意軟件描述為震網之后最復雜的ICS惡意軟件——震網作為網絡武器曾摧毀過伊朗核設施。

Industroyer是一款高度可定制的惡意軟件。在通用的同時,它還可以利用某些針對性通信協(xié)議攻擊任意ICS,被分析的某些樣本就是設計成針對特定硬件的。比如說,痕跡清除組件和攻擊載荷組件之一,可被定制用于針對集成了ABB工業(yè)電力控制產品的系統(tǒng),而DoS組件專門針對變電站和其他相關應用領域中的西門子SIPROTECT設備。

盡管在缺乏現(xiàn)場事件響應的情況下很難將攻擊歸因至惡意軟件,但有極大可能性2016年12月的烏克蘭電網攻擊中使用了Industroyer。最重要的是,該惡意軟件明顯具備執(zhí)行該攻擊的特殊能力,它包含有在2016年12月17日爆發(fā)的激活時間戳,那天也正是烏克蘭斷電的日子。

2016年的烏克蘭電網攻擊,致使該國首都基輔部分地區(qū)斷電1小時。

京公網安備 11010502049343號

京公網安備 11010502049343號