網絡安全公司Trend Micro近期揭露了針對網絡攝像機的大量惡意軟件家族。隨著廠商日益加強安全措施,黑客也創建了更為復雜的病毒來反抗。這就是所謂的“道高一尺,魔高一丈”。

不知E安全讀者是否耳聞過Persirai?2016年,Persirai借助大規模DDoS攻擊使大量網絡攝像機淪陷,自此之后,另外三個惡意軟件家族出現,一起互相爭奪空間。Trend Micro發布博文表示,這三大惡意軟件包括:

DrvHelper

Mirai

The Moon

一旦其中任意一個成功入侵系統,就會阻止其他任何一方進入被感染的設備。

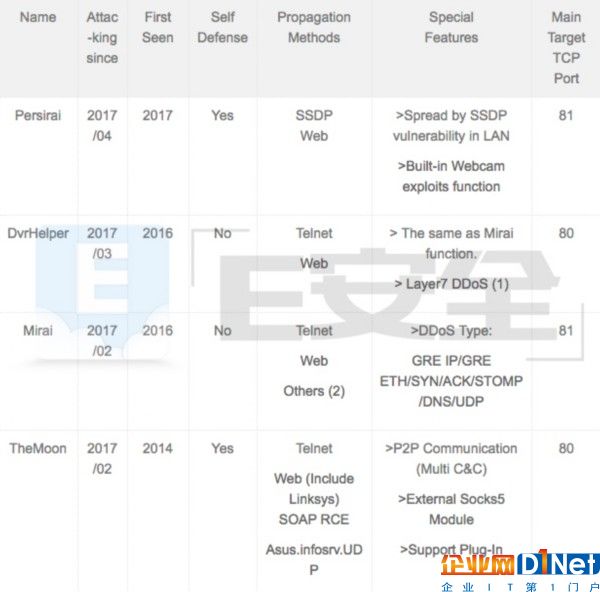

圖:網絡攝像機惡意軟件概述

這四種不同的惡意軟件家族各有其獨特之處,但是由于可受感染的目標是有限的,所有這些惡意軟件家族一直在爭奪占領范圍并建立防御來阻止其他的惡意軟件。

PersiraiPersirai是首個發起大規模DDoS攻擊的惡意軟件。從本質上講,這款惡意軟件會利用網絡攝像機中的部分漏洞,讓攻擊者獲取管理員權限,從而發起相應攻擊。

漏洞允許攻擊者獲取受害者的管理員密碼,并借此密碼注入并命令惡意軟件。由于攻擊者已經獲取了訪問權限,因此可以輕松執行任意代碼發起攻擊。

Trend Micro報告稱,Persirai曾感染了超過1000種型號的網絡攝像機。目前,通過Shodan搜索及Trend Micro的研究,在追蹤的網絡攝像機(美國、日本、韓國)中,約64%遭遇Persirai感染,Persirai因此“地位”遠超其它惡意軟件家族。由于這些攝像機是大眾目標,因此很多惡意軟件都在搶奪這些資源。

Persirai的一個有趣之處在于,當它感染了網絡攝像機,這個攝像頭會利用三個已知的漏洞利用來攻擊其他目標:

自定義http服務器供應商的已知漏洞為:

login.cgi:允許攻擊者繞過身份認證并獲取管理員密碼;

set_ftp.cgi:攻擊者知道管理員密碼之后,可以利用這個漏洞執行命令注入和惡意軟件部署的工作;

CVE-2014-8361:此漏洞允許遠程攻擊者通過偽造新的內部客戶端的請求執行任意代碼。

通過上述漏洞,攻擊者能夠獲得用戶密碼,無論密碼強度如何都可以執行命令注入。

MiraiMirai同樣也是臭名遠播,在國內較為熟知。自2016年8月發起有史以來最大規模DDoS攻擊之一,Mirai嶄露頭角。

但之后,Mirai的開發人員公開了這款惡意軟件的源代碼,這讓問題更加的惡化,任何人都可以修改并創建新的變種。目前在這基礎上產生了多少新的惡意軟件不得而知。

最近Mirai已通過一款Windows木馬改進了傳播功能,與之前的版本相比,能夠掃描更多的端口,包括:

22 (SSH)

23 (Telnet)

135 (DCE/RPC)

445 (Active Directory)

1433 (MSSQL)

3306 (MySQL)

3389 (RDP)

DvrHelperMirai源代碼公布之后不久,攻擊者開發了升級版的Mirai-DvrHelper,即DvrHelper是由 Mirai 進化而來的一個新型變種。經過改進之后,DvrHelper對專門用來阻止Mirai的安全協議有了更好的免疫力。

Mirai的影響太大,引發的另一個結果是世界各地的安全廠商都參與推進了針對Mirai 的DDOS防御方案。為了應對改進的安全策略,DvrHelper新增了8個DDOS攻擊模塊,并成為第一個繞過DDOS攻擊解決方案的惡意軟件。DvrHelper 采用了兩種方式繞過DDOS防御,使得其可以通過一個特定的內容傳輸網絡發動攻擊,盡管這個CDN也部署了DDOS防御系統。

第一種方式:

針對anti-bot技術,利用了供應商的挑戰-響應策略。步驟如下:

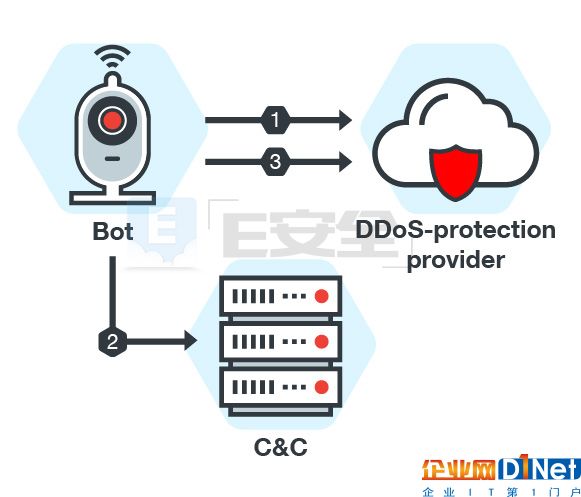

圖:此方法繞過供應商 anti-bot

Bot向目標網站發送請求,并通過JavaScript獲取挑戰請求;

提取嵌入式的JavaScript代碼并發送到C&C服務器,C&C服務器執行提取并做出響應;

將響應和其他信息合并,并向DDOS保護供應商發送一個響應請求,以獲得有效的cookie和user-agent進行DDOS攻擊。

這個方法從2014年開始就已經在Python庫里了,然而由于物聯網設備無法執行JavaScript腳本,所以JavaScript代碼需要在客戶端執行。在這種情況下,開發者設計了可以遠程執行的架構。

第二種方式:

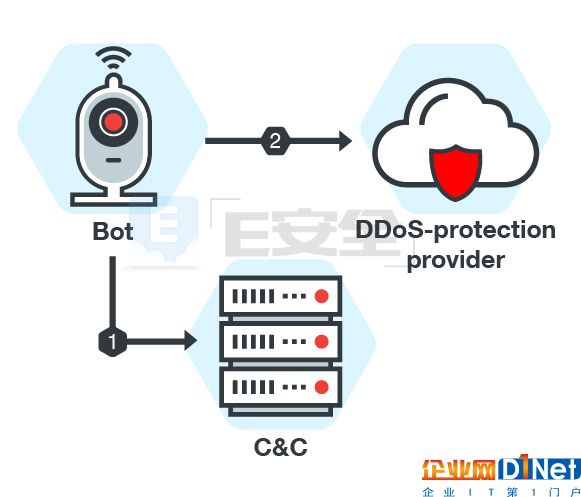

使用一個共享的“Google reCAPTCHA response”(谷歌短信驗證碼)令牌:

圖:此方法繞過供應商的Google reCAPTCHA服務

過程概述如下:

Bot向C&C URL 發送一個請求,獲得一個有效的(共享)Google reCAPTCHA 令牌;

Bot使用步驟一中獲得的令牌,向供應商的驗證頁面發送一個驗證請求,獲得一個有效的cookie、__cfduid(該參數是供應商標識訪問者的IP地址用于覆蓋任何安全策略)和cf_clearance(如果這個cookie與當下的請求相符,將繞過進一步的挑戰)。有了這些信息,Bot就可以試圖繞過DDOS保護措施。

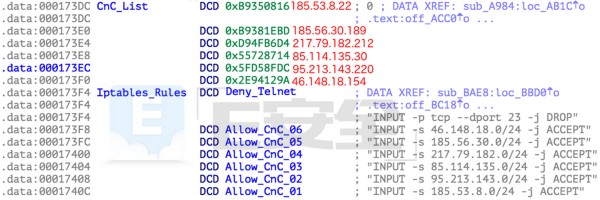

The MoonThe Moon早在2014年就開始活躍。 TrendMicro的研究人員發現了新版的The Moon,其中,不同的漏洞具有不同的二進制。此外,這款惡意軟件具有一些iptables(IP工具過濾包系統)規則。當The Moon在特定機器上運行,便會阻止任何其它惡意軟件“占地盤”。

The Moon惡意軟件的新Iptables規則

Trend Micro的研究人員指出:

從美國、日本和韓國被感染設備上的數據來看,Persirai是先行者。然而,威脅格局總是不斷發生變化,許多易受攻擊的網絡攝像頭仍暴露在互聯網上。有了這四大惡意軟件家族的成功經驗,其它開發人員也許會釋放自己的網絡攝像頭惡意軟件,后果就不得而知了。

如何防范這些惡意軟件?不可否認的事實是,惡意軟件攻擊已經到了幾乎無法控制的地步,網絡攝像機的使用者們應當盡快修改它們的默認密碼并創建一個強密碼(強密碼應該具有如下特征:強密碼長度至少有 8 個字符,不包含全部或部分用戶帳戶名,至少包含以下四類字符中的三類:大寫字母、小寫字母、數字,以及鍵盤上的符號,如 !、@、#),以及遵循創建網絡攝像頭的最佳標準來保護網絡攝像機安全。

考慮到Persirai可以輕易破解這類強密碼,更為有效的預防措施是,在網絡攝像頭上禁用任何即插即用路由器。

此外,建議設備廠商對設備的網絡安全問題重視起來,定期推出其軟件更新。

京公網安備 11010502049343號

京公網安備 11010502049343號