網絡安全公司Trend Micro的安全研究人員們對暗網攻擊格局進行了為期六個月的追蹤調查。研究人員們設置了一套蜜罐以模擬暗網當中的數項地下服務,旨在分析其選擇攻擊目標的具體方式。

此項研究旨在分析惡意攻擊者的目標平臺如何根據其它犯罪組織或者個人的引導發揮作用。

部署蜜罐,引誘黑客攻擊

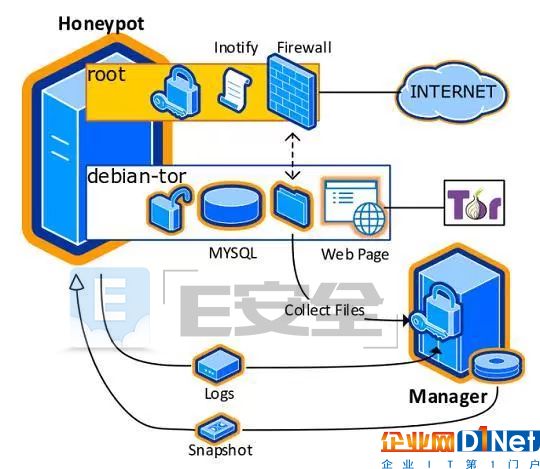

安全專家們使用的蜜罐包含以下組成部分:

1. 一套黑市,僅允許受邀成員圈子之內借此進行地下交易。

2. 一份博客,專門提供針對暗網內定制服務與解決方案的說明信息。

3. 一套地下論壇,僅允許注冊會員進行登錄。另外,需要由其他會員引薦方可注冊為會員。

4. 一臺專有文件服務器,用于為敏感文件提供文件傳輸協議(簡稱FTP)與安全Shell(簡稱SSH)登錄機制。

運行在各蜜罐之上的服務將不升級任何補丁以及做任何防御措施,旨在吸引攻擊者對其開展入侵。研究人員在每次成功遭受攻擊后都會自動記錄全部日志信息,并重新將環境恢復至初始狀態。

Trend Micro公司在發布的分析報告當中解釋稱:

“為了實現這項目標,我們在Tor當中利用多套蜜罐模擬出網絡犯罪目標。每個蜜罐皆會至少暴露出一項安全漏洞,以允許攻擊者奪取對該目標的控制權。在受到感染之后,我們會自動記錄全部日志并將該環境恢復至初始狀態。”

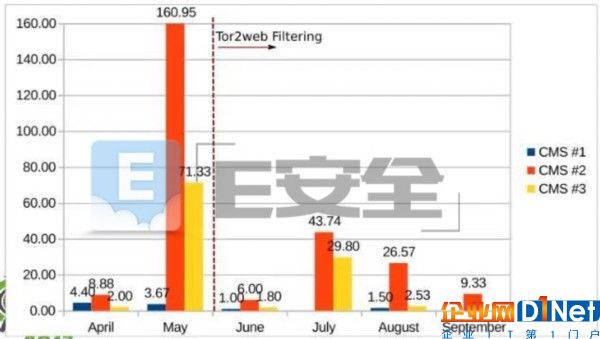

下圖顯示了每天攻擊嘗試的平均次數,以POST請求數量衡量,僅在一個月內,每天的攻擊次數達到160次,其中大部分成功。

研究人員們得出的第一項發現在于,多數攻擊源自Tor2web等Tor代理,其允許惡意人士從明網當中發現隱藏服務。這份報告同時指出:

“Tor2web等各類Tor代理能夠在無需立足公共互聯網進行任何額外配置的前提下接入Tor隱藏服務。我們的蜜罐自動可用于各類傳統搜索引擎,因此可作為多種自動化漏洞利用腳本的攻擊目標。”

對攻擊活動的分析結果顯示,攻擊者大多數會在服務器上安裝WebShell以對其加以控制; 另外,在多數情況下,攻擊者會利用受感染的目標設備實施DDoS攻擊并執行垃圾郵件發布行為。

為了單純對暗網之內的攻擊行為進行分析,研究人員們對來自Tor代理的流量進行了過濾,并發現攻擊數量隨即出現了快速下降。

通過分析得出的第二項結論在于,盡管來自Tor代理的攻擊活動主要由自動化工具負責實施,但來自暗網之內的攻擊則大多以手動方式作為實施途徑。這份報道補充稱:

“來自公開互聯網的攻擊者更傾向于利用自動化攻擊工具,而暗網攻擊者則大多出于警惕性的考慮投入大量時間執行手動攻擊。舉例來說,一旦他們通過WebShell接入目標系統,其會通過羅列目錄、檢查數據庫內容以及檢索配置/系統文件等方式收集與該服務器相關之信息。”

“這些手動型攻擊者通常會刪除其放置在我們蜜罐當中的一切文件,有些甚至會為我們留下留言(包括‘歡迎來到蜜罐!’),以表明他們已經意識到我們設置蜜罐的作法。”

黑客盜亦有道純屬胡說八道研究結果證實,在暗網當中活動的各惡意組織似乎也在相互攻擊。暗網內的黑客曾經進行以下攻擊活動:

· 嘗試對蜜罐業務進行破壞,同時宣傳可能由該攻擊者負責運行的網站。

· 嘗試對傳入及傳出我們蜜罐的通信內容進行劫持與監視。

· 從偽裝的FTP文件服務器當中竊取機密數據。

· 通過登錄至我們的模擬聊天平臺監控IRC對話。

· 針對負責運行地下論壇的定制化應用程序發起手動攻擊。

讓我們用以下聲明總結本次發布的研究報告:“很明顯,黑客盜亦有道純屬胡說八道。”

京公網安備 11010502049343號

京公網安備 11010502049343號