監(jiān)控和數(shù)據(jù)采集(SCADA)系統(tǒng)(尤其是其人機(jī)界面(HMI))已成為了惡意攻擊者垂涎的目標(biāo),而根據(jù)趨勢(shì)科技和零日計(jì)劃(ZDI)新發(fā)布的一項(xiàng)報(bào)告,服務(wù)提供商平均要花費(fèi)150天來(lái)修補(bǔ)這類產(chǎn)品的漏洞。

通過(guò)對(duì)ICS-CERT和ZDI在2015-2016年期間收集的數(shù)百條漏洞記錄的分析,研究者們最終于上周二發(fā)布了這份報(bào)告。

研究人員指出,攻擊者之所以可能選擇監(jiān)控和數(shù)據(jù)采集系統(tǒng)的人機(jī)界面作為攻擊對(duì)象的原因有幾個(gè)。由于HMI管理是工業(yè)系統(tǒng)中的一個(gè)關(guān)鍵組件,包含關(guān)鍵的基礎(chǔ)設(shè)施,因此攻擊它能獲取對(duì)復(fù)雜攻擊很有用的信息。

一旦攻擊者入侵了人機(jī)交互界面,他們甚至可以對(duì)監(jiān)控和數(shù)據(jù)采集設(shè)備進(jìn)行物理攻擊。此外,惡意攻擊者可以利用人機(jī)界面來(lái)禁用警報(bào)和通知,讓運(yùn)營(yíng)商無(wú)法察覺(jué)危險(xiǎn)的配置或值。

因?yàn)槿藱C(jī)界面大多是Windows環(huán)境下的程序,而不是基于網(wǎng)絡(luò)的程序,利用跨站點(diǎn)腳本(XSS)和跨站點(diǎn)請(qǐng)求偽造(CSRF)的攻擊較少見。過(guò)去兩年里攻擊者最喜歡利用的漏洞是相關(guān)認(rèn)證/授權(quán)缺乏、默認(rèn)配置疲軟(23%)、內(nèi)存泄露錯(cuò)誤(20%)、憑證管理漏洞(19%)和代碼注入(9%)。

在過(guò)去的四年里,漏洞從披露到公布的平均時(shí)間并沒(méi)有得到改善。雖然有一些供應(yīng)商能一周內(nèi)處理被披露的監(jiān)控和數(shù)據(jù)采集系統(tǒng)漏洞,2015-2016期間的該類漏洞的平均處理時(shí)間大約為150天。

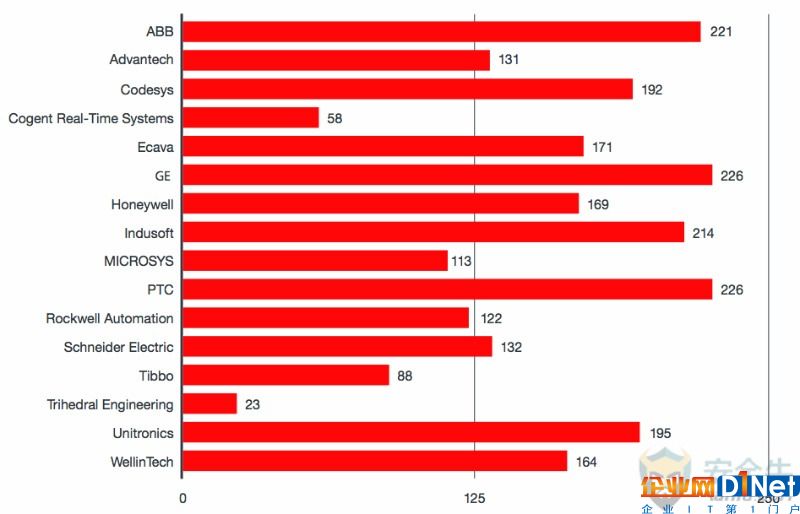

專家指出,一些規(guī)模較小的供應(yīng)商(比如Cogent Real-Time Systems和Trihedral Engineering)修補(bǔ)漏洞的速度高于平均值,而規(guī)模較大的公司(如ABB公司和通用電氣)的平均響應(yīng)時(shí)間則超過(guò)220天。

從廠商披露漏洞到各供應(yīng)商補(bǔ)丁發(fā)布間隔時(shí)間

與其他行業(yè)相比,監(jiān)控和數(shù)據(jù)采集的服務(wù)供應(yīng)商修補(bǔ)漏洞的速度和網(wǎng)絡(luò)安全公司大致持平。流行的軟件供應(yīng)商,如微軟、蘋果、甲骨文和Adobe的響應(yīng)時(shí)間都在120天左右,而商務(wù)軟件的開發(fā)人員明顯要慢一些,平均修補(bǔ)速度為189天。

趨勢(shì)科技的報(bào)告包括了對(duì)影響監(jiān)控和數(shù)據(jù)采集系統(tǒng)的美中漏洞的案例分析。內(nèi)存崩潰漏洞的案例研究中描述了Advantech WebAccess的人機(jī)界面中的一個(gè)緩沖區(qū)溢出問(wèn)題,它可以被攻擊者利用從而以更高權(quán)限執(zhí)行任意代碼。

針對(duì)證書管理問(wèn)題,比如硬編碼密碼和憑證保護(hù)不足,這家安全公司分享了對(duì)通用電氣(GE)的MDS PulseNET產(chǎn)品的案例分析。

案例研究部分也包含了對(duì)Cogent DataHub的代碼注入問(wèn)題、Advantech WebAccess和西門子的SINEMA服務(wù)器的身份驗(yàn)證及相關(guān)缺陷的研究。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)