隨著MongoDB, ElasticSearch, Hadoop, CouchDB和Cassandra服務(wù)器的的淪陷,MySQL數(shù)據(jù)庫成了攻擊者的下一個獵殺目標(biāo)。他們劫持了數(shù)百個MySQL數(shù)據(jù)庫(也可能是上千個),刪除了存儲數(shù)據(jù),并留下勒索信息,要求支付0.2比特幣的贖金(約為235美元)。

PLEASE_READ.WARNING

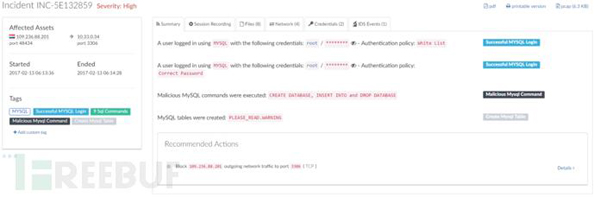

攻擊由2月12日凌晨00:15發(fā)起,在短短30個小時內(nèi),攻擊者拿下了成百上千個暴露在公網(wǎng)的MySQL服務(wù)器。經(jīng)調(diào)查人員發(fā)現(xiàn),在此次勒索攻擊中,所有的攻擊皆來自相同的IP地址,109.236.88.20,屬于荷蘭的一家網(wǎng)絡(luò)托管服務(wù)提供公司W(wǎng)orldStream。

攻擊者(可能)利用了一臺被盜的郵件服務(wù)器,該服務(wù)器同樣可以提供HTTP(s)和FTP服務(wù)器所提供的服務(wù)。

攻擊以“root”密碼暴力破解開始,一旦成功登陸,該黑客會獲取已有MySQL數(shù)據(jù)庫及其表的列表,TA在已有的數(shù)據(jù)庫中新建一個名為WARNING的表,插入信息包括一個郵箱地址、比特幣地址和支付需求。

還有一種情況是,該黑客會新建一個名為 ‘PLEASE_READ’的數(shù)據(jù)庫再添加WARNING表,然后刪除存儲在服務(wù)器和本地數(shù)據(jù)庫,有時甚至不轉(zhuǎn)存任何數(shù)據(jù)。

兩種攻擊版本

以下是兩種版本的勒索信息:

INSERT INTO PLEASE_READ.`WARNING`(id, warning, Bitcoin_Address, Email) VALUES(‘1′,’Send 0.2 BTC to this address and contact this email with your ip or db_name of your server to recover your database! Your DB is Backed up to our servers!’, ‘1ET9NHZEXXQ34qSP46vKg8mrWgT89cfZoY’, ‘[email protected]’)

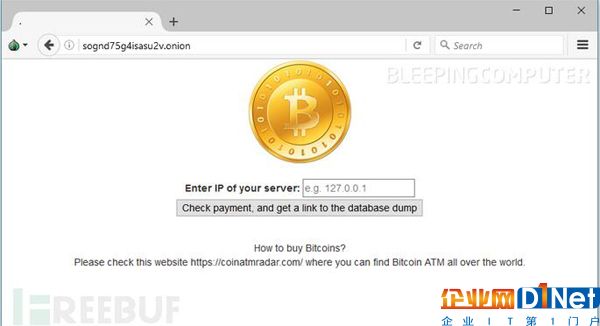

INSERT INTO `WARNING`(id, warning)VALUES(1, ‘SEND 0.2 BTC TO THIS ADDRESS 1Kg9nGFdAoZWmrn1qPMZstam3CXLgcxPA9 AND GO TO THIS SITE http://sognd75g4isasu2v.onion/ TO RECOVER YOUR DATABASE! SQL DUMP WILL BE AVAILABLE AFTER PAYMENT! To access this site you have use the tor browser https://www.torproject.org/projects/torbrowser.html.en’)

在第一個版本中,勒索者的郵箱地址是‘[email protected]’。到了第二個版本,TA給受害者提供了一個暗網(wǎng)地址‘http://sognd75g4isasu2v.onion/’來恢復(fù)他們的數(shù)據(jù)。在兩個不同的版本中,攻擊者給出的比特幣錢包也不一樣,分別是 1Kg9nGFdAoZWmrn1qPMZstam3CXLgcxPA9 和1ET9NHZEXXQ34qSP46vKg8mrWgT89cfZoY 。

GuardiCore的專家表示:

我們不能確定這個做法是否是攻擊者想讓受害者相信支付贖金能恢復(fù)數(shù)據(jù)。

請確保你的數(shù)據(jù)還在對方手中

0.2比特幣似乎已成了國際慣例,先前有不少企業(yè)選擇支付贖金的方式息事寧人。

建議受害者在決定支付之前檢查日志,并查看攻擊者是否手握獲取你們的數(shù)據(jù)。

如果公司真的決定支付贖金,支付前應(yīng)當(dāng)詢問對方是否真的有你們的數(shù)據(jù)。

總結(jié)

0.2比特幣、成百上千的數(shù)據(jù)庫被入侵、WARNING勒索信息等線索不由讓人聯(lián)想到先前被屠戮的MongoDB,不知這次的MySQL是否會成為第二個MongoDB。

這不是MySQL服務(wù)器第一次被勒索。2015年發(fā)生了同樣的事,當(dāng)時攻擊者使用未修復(fù)的phpBB論壇劫持了數(shù)據(jù)庫并對網(wǎng)站進(jìn)行勒索,史稱RansomWeb攻擊。

如果IT團(tuán)隊遵循安全規(guī)范操作比如使用自動化服務(wù)器備份系統(tǒng)并且刪除MySQL root 帳戶或者至少使用強(qiáng)且難以被暴力破解的密碼,就不會發(fā)生這種事。

MySQL數(shù)據(jù)庫被勒索攻擊的事件不容小噓,瞬間暴漲的被勒索MongoDB數(shù)據(jù)庫數(shù)量就是前車之鑒。(文章回顧傳送門)

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號