Android 曝光了一個嚴重的“啟動模式”漏洞,盡管攻擊者需要通過復雜的過程來入侵調制解調器和監聽通話,但 IBM 團隊已經證實了漏洞利用的可行性。好消息是,Google 已經修復了 Nexus 6 / 6P 智能機上的這一“高危漏洞”,此前攻擊者可以通過 USB 連接,在啟動過程中接管板載調制解調器,隨后竊聽電話和攔截移動數據包。

CVE-2016-8467是 IBM X-Force 安全研究人員發現的多個安全漏洞之一,該“手機啟動模式”漏洞利用被惡意軟件感染的 PC(或惡意電源適配器)來隱匿訪問 USB 接口。

萬幸的是,補丁已在漏洞被公開利用前,于去年 11 月份向 Nexus 6 推出(Nexus 6P 在 2017 年 1月打上了補丁)。

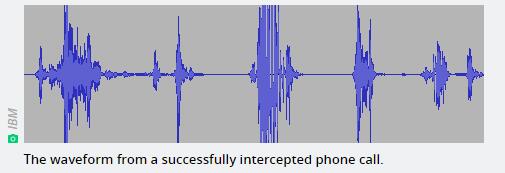

IBM 團隊展示被順利攔截到的一通電話呼叫的波形。

該漏洞還可以訪問到手機確切的 GPS 坐標、詳細的衛星信息、呼叫地點、竊取呼叫信息、訪問或改動 EFS 分區上的“非易失性項目”。不過,漏洞利用的激活過程相當復雜:

首先受害者得打開設備上的 Android 調試模式(ADB -- 開發者可借之向 Android 手機上載 APK 安裝包),然后手動批準與受感染的 PC(或充電器)建立 ABD 連接。

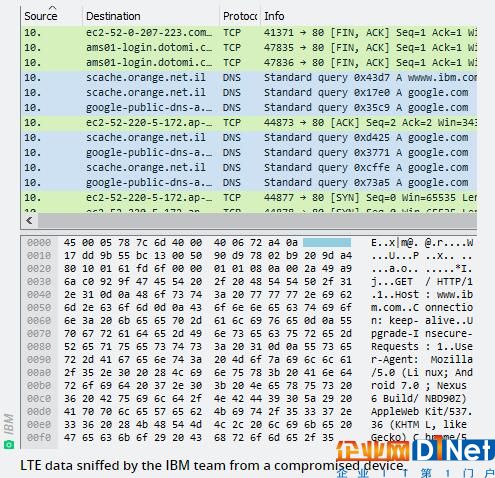

IBM 團隊從一臺受感染設備上嗅探到的 LTE 數據。

自此,攻擊者拿到了 USB 訪問權限,可以重啟手機至一個特別的啟動模式,永久啟用各種額外的接口(而無需再依賴于 ADB 模式的開啟)。

據悉,較早的 Nexus 6 比 Nexus P6 更易受到該漏洞的影響。后者在固件中禁用了調制解調器診斷,但仍可通過調制解調器的 AT 接口攻入。該接口允許攻擊者竊取和發送短信,甚至有可能繞過兩步驗證。

與此同時,研究者在 f_usbnet 驅動中發現了另一個漏洞(CVE-2016-6678),攻擊者可借此“在每一個 USB 以太網數據幀中插入 4-5 字節的未安裝內核數據”,從而有效訪問和染指網絡流量。

Google 將該漏洞標記為“中度嚴重”(moderate serverity),并已于去年 10 月推出了修復補丁。

京公網安備 11010502049343號

京公網安備 11010502049343號