近日,云計算分析師Louis Columbus在福布斯(Forbes)網站上撰文,列出了印度軟件外包巨頭Wipro最新報告《Wipro 2018年網絡安全狀況報告》( Wipro’s State of Cybersecurity Report 2018)中的一些對于當前網絡狀況的發現。

該研究基于四個主要數據來源,包括Wipro對自身主要客戶以及網絡防御中心(CDC)的一手資料研究,以及其他研究來源和Wipro合作伙伴提供的二手資料研究內容。其中,42%的受訪者來自北美,10%來自歐洲,18%來自中東,21%來自亞洲,8%來自澳大利亞。

銀行與金融服務以及醫療系統遭到破壞最為常見

在Wipro所有能夠追蹤其CDCs使用情況的漏洞中,有40%以上針對的是醫療保健領域,其次是銀行和金融服務領域,占18%。這與Verizon 2018年的數據泄露調查報告相符。該報告顯示,醫療行業首當其沖,遭遇數據泄露的數量是其它任何行業的5倍。根據Verizon的最新研究,銀行和金融服務行業比其他任何行業都更容易受到基于服務器的黑客攻擊。埃森哲的研究報告《在醫療行業輸掉網絡文化戰爭:埃森哲2018年醫療人力資源網絡安全調查》(lost the Cyber Culture War in Healthcare: Accenture 2018 Healthcare Workforce Survey on Cybersecurity)也發現,18%的醫療員工愿意以500至1000美元的低價將機密數據出售給未經授權的第三方。

所以,Wipro發布的《2018年網絡安全狀況報告》旨在強調當今各個行業都面臨著怎樣的安全危機。該研究表明,所有行業都需要一種更可擴展的安全方法,通過驗證每個設備、每個資源上的每個訪問請求,來保護避免每個潛在攻擊。而零信任安全(Zero Trust Security,ZTS)繼續在防止破壞的嘗試被行之有效,它依賴于四個核心內容,即驗證每個用戶的身份、驗證每一個設備、限制訪問和特權、以及依賴于機器學習來分析用戶行為, 從而從分析獲得更大的洞察力。該領域的領導者包括從事訪問權限管理的Centrify、從事下一代訪問服務的Idaptive(一家即將從Centrify分拆出來的新公司)以及Cisco、F5和Palo Alto Networks。

ZTS從完善組織的身份管理實踐開始——無論是通過下一代訪問(Next-Gen Access, NGA)來保護終端用戶訪問憑據,還是通過零信任特權(Zero Trust Privilege, ZTP)來保護特權用戶的憑據。NGA允許組織通過獲取并分析廣泛的數據(包括用戶身份、設備、設備操作系統、位置、時間、資源請求和許多其他因素)來驗證每個最終用戶訪問嘗試。NGA可以在不到一秒鐘的時間內確定,經過驗證的最終用戶是否會立即訪問請求的資源,或被要求通過多因素身份驗證(Multi-Factor Authentication ,MFA)進一步驗證其身份。ZTP關注的是通常擁有“王國鑰匙”的特權用戶,他們是網絡攻擊的共同目標。ZTP基于驗證請求訪問的身份、請求情境情境以及訪問環境的風險,從而授予最少的權限訪問。通過實現最小權限訪問,組織可以最小化表層攻擊,提高審計和遵從性可見性,并降低現代企業的混合性風險、復雜性和成本。每個行業都需要這種零信任安全性來保護激增的受攻擊面和種類,并認識到每個客戶、員工和合作伙伴身份都是他們真正的安全防線。

而在Wipro的報道中,該公司還有其他一些關鍵發現:

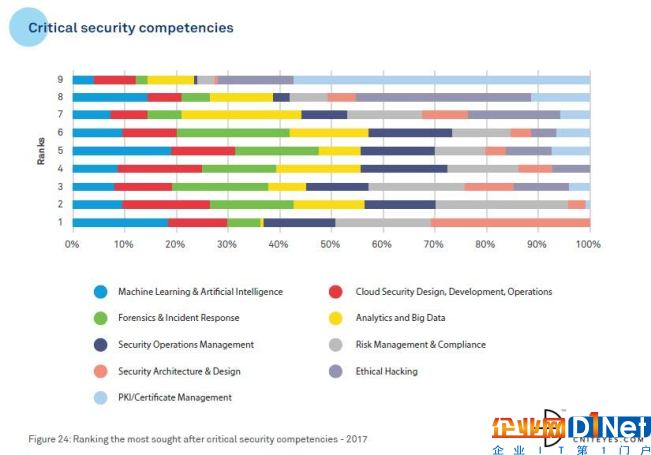

安全體系結構與設計以及機器學習與AI是未來排名第一和第二的安全能力。當被問及哪種安全能力最能幫助安全從業人員在網絡安全領域脫穎而出時,受訪高管提到,安全架構與設計(31%)和機器學習與人工智能(19%)是他們的首選。下一代訪問平臺將利用機器學習算法不斷地學習和生成情境智能,用于簡化已驗證的最終用戶的訪問,同時阻止攻擊嘗試,如最常見證書泄露問題等。

29%的受訪者表示,特權訪問管理(PAM)給了他們最大的價值,進一步驗證現在是進行零信任管理的時候了。信息技術主管們愈發認識到,特權訪問證書濫用是網絡攻擊的最常見原因,因此開始更加重視對特權訪問管理。Centrify公司最近宣布它將對ZTP保持關注,并將將PAM針對內容擴展到更廣泛的現代威脅中,包括DevOps、容器、大數據等等。

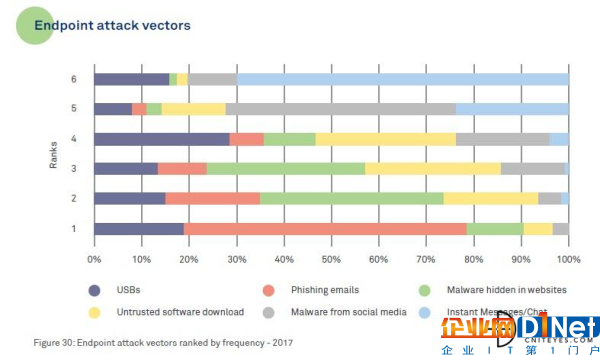

端點攻擊向量的增長速度快于傳統企業安全方案的增長速度。端點攻擊向量的規模和范圍持續快速變化。Wipro發現,破壞嘗試往往是多維度的,并且破壞攻擊向量的組合也會被j精心策劃。Wipro的研究發現,端點攻擊向量的波動如此之快,進一步支持了企業對ZTS的需求,而ZTS是通過下一代訪問來實現的,它 阻止攻擊企圖的主要安全策略。

京公網安備 11010502049343號

京公網安備 11010502049343號