• CPR 發現 13 個 Android 應用的實時數據庫的敏感數據遭泄露,每個應用的下載量均在 10,000 到 1,000 萬之間

• CPR 發現許多 Android 應用本身嵌入了推送通知功能和云存儲密鑰

• CPR 舉出了一些易受攻擊的應用例子:星座、出租車、徽標制作者、屏幕錄制和傳真應用,這些應用的用戶和開發人員容易遭受攻擊

現代云解決方案已成為移動應用開發領域的新標準。開發人員只需點擊一下即可將云存儲、實時數據庫、通知管理和分析等服務集成到應用中。然而,開發人員經常會忽略這些服務的配置及內容所存在的安全問題。

CPR 最近發現,在過去的幾個月中,許多應用開發人員在為應用配置和集成第三方云服務時沒有遵循最佳安全實踐,導致他們的數據和數百萬用戶的私人信息遭到泄露。配置錯誤為用戶的個人數據和開發人員的內部資源(如訪問更新機制、存儲等)帶來了風險。

錯誤配置實時數據庫

實時數據庫支持應用開發人員將數據存儲在云端,從而實現數據與每個聯網客戶端的實時同步。該服務不僅解決了應用開發中的一個常見問題,而且還可確保數據庫適用于所有客戶端平臺。但是,如果應用開發人員沒有為實時數據庫配置身份驗證等簡單的基本特性,將會發生什么呢?

這種實時數據庫配置錯誤問題由來已久,并且仍然非常普遍,受此問題影響的用戶多達數百萬。為此,CPR 研究人員嘗試訪問了數據,結果發現,實時數據庫沒有采取任何措施來阻止該未經授權的訪問。

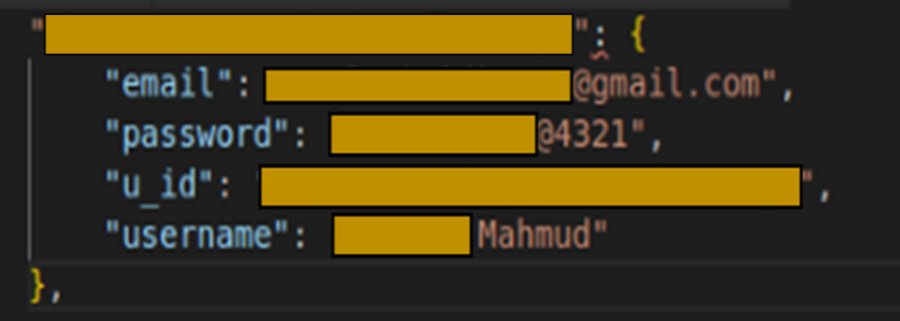

在調查開源數據庫的內容時,Check Point安全顧問從中獲得了很多敏感信息,包括電子郵件地址、密碼、私人聊天、設備位置、用戶標識符等。如果攻擊者獲得了該數據,可能會進行服務刷卡(即嘗試在其他服務上使用相同的用戶名和密碼組合)、欺詐和/或身份盜用。

圖 1 — Google Play 上采用開源實時數據庫的部分應用

圖 2 — Logo Maker上用戶的電子郵件、密碼、用戶名和 ID

CPR 研究人員發現,下載量超過 1,000 萬的熱門星座、星象和手相應用 Astro Guru 也出現了這種配置錯誤。用戶輸入個人信息(例如姓名、出生日期、性別、位置、電子郵件和付款明細)后,Astro Guru 將為他們生成一份個人星座和星象預測報告。這種星象預測竟然暴露了敏感數據,簡直令人咋舌!

拋卻個人信息不說,泄露實時數據更令人無語,這可是實時數據庫原本存在的意義啊!在下載量超過 5 萬的出租車應用 T'Leva 上,CPR 研究人員成功訪問了司機與乘客之間的聊天消息,并檢索到了用戶的姓名、電話號碼和位置(目的地和上車地點),所有信息只需通過向數據庫發送一個請求即可獲得。

推送通知

推送通知管理器是移動應用行業使用最廣泛的服務之一。推送通知通常用于標記新的可用內容、顯示聊天消息、電子郵件等。大多數推送通知服務都需要一個密鑰(有時不止一個)來識別請求發送者的身份。如果這些密鑰只是簡單地嵌入到應用文件中,黑客很容易就會搶走控制,并冒充開發人員向所有用戶發送可能包含惡意鏈接或內容的通知。

試想一下,如果一個新聞媒體應用向用戶推送了虛假新聞通知,進而將用戶重定向到網絡釣魚頁面,后果將不堪設想。由于該通知來自官方應用,用戶自然會認為這是官方發出的合法消息,而非黑客發起的惡意攻擊。

云存儲

在過去的幾年中,移動應用云存儲得到飛速發展,允許訪問開發人員或安裝應用共享的文件。以下兩個示例是 CPR 研究人員在 Google Play 上發現的應用:

1) “Screen Recorder”應用用于記錄用戶的設備屏幕并將錄像存儲在云服務中,下載量超過 1,000萬。盡管通過云訪問屏幕錄像非常方便,但如果開發人員將用戶個人密碼放到存儲錄像的同一云服務上,則可能會產生嚴重的影響。在對應用文件進行快速分析之后,CPR 研究人員恢復了所述密鑰,從而獲得了對每個存儲錄像的訪問權。

2) 第二個應用“iFax”不僅嵌入了云存儲密鑰,而且保存了所有傳真傳輸信息。只需要對應用加以分析,攻擊者就能夠訪問 50 萬應用用戶發送的所有文檔。

在本文章發布之前,CPR 已聯系 Google 和所有應用開發人員,報告了我們的研究發現。其中一些應用的配置已經更改。

如何做好自我防護

黑客攻擊移動設備的手段五花八門,比如使用惡意應用、發起網絡層攻擊以及利用設備和移動操作系統漏洞等。隨著移動設備的重要性與日俱增,越來越多的網絡犯罪分子盯上了這塊肥肉。最終,針對這些設備的網絡威脅變得更加多樣化。一款有效的移動威脅防御解決方案應該既能檢測和響應各種不同的攻擊,又能提供積極的用戶體驗。

Check Point Harmony Mobile 是市場領先的移動威脅防御 (MTD) 和移動應用信譽服務 (MARS) 解決方案,能夠提供一系列廣泛的功能,確保移動設備及其數據的安全。

京公網安備 11010502049343號

京公網安備 11010502049343號