• CPR 觀察到數百次針對全球組織的漏洞利用嘗試。

• 僅在過去的 72 小時內,CPR 觀察到的漏洞利用嘗試次數便增加了 5 倍以上。

• 遭受攻擊最多的國家是美國 (21%),其次是荷蘭 (12%) 和土耳其 (12%)。

• 首當其沖的行業部門是政府/軍事部門 (27%),其次是制造業 (22%) 和軟件廠商 (9%)。

自近日Microsoft Exchange 服務器被曝出 漏洞以來,黑客與安全專業人員之間便展開了一場全面的較量。全球各地的專家們正在采取大規模預防措施,努力趕在黑客們的前面,后者正抓緊謀劃攻擊手段,以圖成功利用 Microsoft Exchange 中的遠程代碼執行漏洞。

CPR 概況介紹了已披露的漏洞和目標組織(按國家或地區和行業劃分),并提出了預防攻擊的建議(即將公布)。

當前的攻擊嘗試數量

遭受攻擊最多的國家是美國 (21%),其次是荷蘭 (12%) 和土耳其 (12%)。

首當其沖的行業部門是政府/軍事部門 (27%),其次是制造業 (22%) 和軟件廠商 (9%)。

零日漏洞幕后故事

2021 年 3 月 3 日,Microsoft 為其全球最受歡迎的郵件服務器 Exchange Server 產品發布了一個緊急補丁。所有傳入和傳出電子郵件、日歷邀請以及在 Outlook 中訪問的幾乎所有內容都會用到 Exchange 服務器。

1 月份,來自中國臺灣安全公司戴夫寇爾的 Orange Tsai(蔡政達)揭露了兩個漏洞。為確定這些漏洞的嚴重程度,Microsoft對其 Exchange 服務器作了進一步調查。調查又發現五個關鍵漏洞。

通過這些漏洞,攻擊者無需身份驗證或訪問個人電子郵件帳戶即可從 Exchange 服務器讀取電子郵件。而通過后面的漏洞鏈接,攻擊者則能夠完全接管郵件服務器。

一旦攻擊者接管了 Exchange 服務器,他們就可以將網絡連接至互聯網并開始遠程訪問。許多 Exchange 服務器都具有 internet exposer 功能(特別是 Outlook Web Access 功能),并集成到更廣泛的網絡中,這對數百萬組織構成了嚴重的安全風險。

|

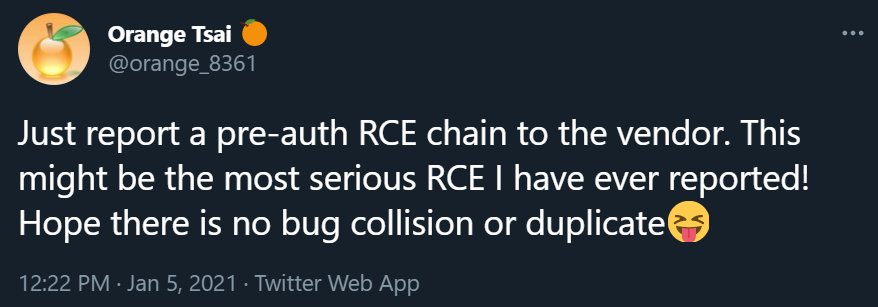

Just report a pre-auth RCE chain to the vendor. This might be the most serious RCE I have ever reported! Hope there is no bug collision or duplicate |

剛向 Microsoft 報告了一個預認證 RCE。這可能是我見過的最嚴重的 RCE! 希望沒有 bug 碰撞或復制 |

2021 年 1 月 5 日, Orange Tsai (蔡政達)在推特上公布了預認證遠程代碼執行鏈。

哪些組織面臨風險?

如果企業或組織的的 Microsoft Exchange 服務器暴露在互聯網中,并且沒有使用最新的補丁程序進行更新,也沒有受到 Check Point 第三方軟件的保護,則應該假定該服務器已全面淪陷。通過受感染的服務器,未經授權的攻擊者能夠竊取企業電子郵件,并以高級權限在貴組織內執行惡意代碼。

技術解釋

• CVE-2021-26855 — Exchange 中的一個服務器端請求偽造 (SSRF) 漏洞,允許攻擊者發送任意 HTTP 請求并通過 Exchange 服務器進行身份驗證。

• CVE-2021-26857 — 統一消息服務中不安全的反序列化漏洞。不安全的反序列化是指程序對不受信任的用戶可控數據進行反序列化。利用此漏洞,HAFNIUM 能夠在 Exchange 服務器上以系統身份運行代碼。但需要擁有管理員權限或通過其他漏洞才能利用該漏洞。

• CVE-2021-26858 — Exchange 中的身份驗證后任意文件寫入漏洞。如果 HAFNIUM 可以通過 Exchange 服務器進行身份驗證,則可以使用此漏洞將文件寫入服務器上的任何路徑。它們可以通過利用 CVE-2021-26855 SSRF 漏洞或破壞合法管理員的憑證進行身份驗證。

• CVE-2021-27065 — Exchange 中的身份驗證后任意文件寫入漏洞。如果 HAFNIUM 可以通過 Exchange 服務器進行身份驗證,則可以使用此漏洞將文件寫入服務器上的任何路徑。它們可以通過利用 CVE-2021-26855 SSRF 漏洞或破壞合法管理員的憑證進行身份驗證。

自漏洞披露以來,CPR 陸續收到了有關攻擊者身份、動機和近期主要黑客事件的背景的各種問題。

就像 Sunburst 攻擊一樣,在這次攻擊中,攻擊者通過將一個特別常見的平臺用作前門,秘密入侵并長期駐留在網絡中。好消息是,只有技能精湛且資金充足的攻擊者才能利用前門潛入全球數以萬計的組織。盡管這場利用 Exchange 服務器零日漏洞發起的攻擊吸引了廣泛關注,但其攻擊目的以及網絡犯罪分子想要從網絡中竊取的內容仍不為人所知。面臨風險的組織不僅應為其 Exchange 服務器采取預防措施,而且還應掃描網絡中的活躍威脅并評估所有資產。

預防攻擊,保障安全

Check Point 為預防攻擊和保障安全提供了以下建議:

• 補丁程序 — 立即將所有 Microsoft Exchange 服務器更新為 Microsoft 提供的最新補丁版本。此更新不會自動進行,需要您手動執行。

• 威脅防護措施 — Check Point 通過下列威脅防護措施,為 Microsoft 報告的漏洞提供了全面的安全防護:

IPS

o CVE-2021-26855 - CPAI-2021-0099

o CVE-2021-26857 - CPAI-2021-0107

o CVE-2021-26858 - CPAI-2021-0107

o CVE-2021-27065 - CPAI-2021-0099

威脅模擬

o Trojan.WinsCVE-2021-27065.A

殺毒

o HAFNIUM.TC.XXX

o Trojan.Win32.Hafnium.TC.XXX

Check Point Harmony 端點 (正式名稱為 SandBlast Agent)

o Behavioral.Win.SuspExchange.A

o Behavioral.Win.SuspExchange.B

o Behavioral.Win.SuspExchange.C

o Behavioral.Win.SuspExchange.D

京公網安備 11010502049343號

京公網安備 11010502049343號