無服務器可從本質上提高安全性,因為它的受攻擊面很小,并且將一些安全職責轉移給了云提供商。例如,AWS 負責修復和更新平臺軟件,包括 AWS Lambda 執行環境的操作系統和運行時。

盡管如此,企業仍需在以下幾個方面加強重視:

1. 可視性。監控和觀察無服務器函數及其位置和訪問它們的資源至關重要。知己知彼并不容易,但卻非常重要。

2. 狀態管理。考慮到企業部署的函數數量之多,安全與合規狀態的管理變得愈發關鍵且不易管理。無服務器應用包含數百甚至數千個微服務,只有每個微服務配置正確,才可確保持續安全和合規。

3. 應用安全。運行應用的無服務器函數既是無狀態的,也是短暫的。組織在保護應用層時應謹記這些特性,避免應用遭到重復的上游基礎設施攻擊。

無服務器攻擊與普通網絡攻擊不同,必須要部署相應的安全措施。首先,無服務器攻擊通常具有重復性,這意味著您很難通過辨別單一事件的好壞來檢測攻擊。其次,攻擊對象涉及多個資源。因此,要想找出并調查攻擊,用戶需要分析整個應用流程,而不是單個資源或 Lambda 函數調用。

無服務器應用保護面臨以下重大挑戰:

• 將攻擊面降到最小,讓攻擊無處下手

• 正確檢測攻擊,盡管面臨上述挑戰

• 抵御應用層攻擊,同時不給無服務器函數帶來難以承受的安全負擔

為了解決此問題,Check Point CloudGuard 重點研究了三大無服務器防御策略。

1. CloudGuard 可在部署和生產過程中持續分析無服務器應用,以便檢測安全漏洞,幫助 SecOps 和 DevOps 團隊開展協作,快速解決安全問題。

2. CloudGuard 可分析來自應用活動和日志的實時遙測數據流,并隔離需要客戶關注的安全事件,將多個資源的小事件整理成單個事件。

3. 最后,CloudGuard 使用詳細的狀態和行為數據,為應用的每個部分編譯高度定制的安全防御策略,從而最大限度地減少安全成本。

這一方法通過與無服務器提供程序(包括 AWS Lambda)進行智能、安全地集得到了進一步強化。

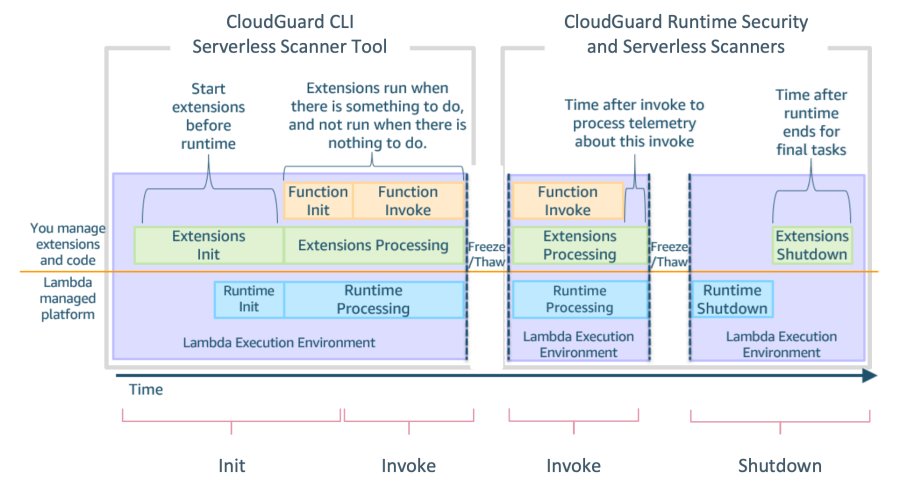

最近,AWS Lambda 發布了公開預覽版 Lambda 擴展功能,它與 Check Point CloudGuard 進行了深度集成,有助于改善對 Lambda 函數的監控以及 Lambda 函數的可觀察性、安全性和可管理性。借助 CloudGuard 擴展功能,組織甚至可以在函數進入運行時/調用之前,直接將其插入 Lambda 的執行環境,并使用 CloudGuard 來擴展函數。CloudGuard 還可以與函數調用并行運行,公開 Lambda 執行的不同階段,并提供附加功能來防止出現漏洞和漏洞利用程序。

Check Point CloudGuard 的定制策略、監控和修復功能本就可以幫助組織輕松管理應用安全,與 Lambda 的集成無疑會進一步簡化后臺的無服務器安全保護。此次集成允許 CloudGuard 在函數調用之前、期間和之后捕獲診斷信息,并直接從 Lambda 環境中傳輸該信息,同時運行強化的安全代理,以檢測函數活動并直接向 CloudGuard 發出警報。

簡言之,Check Point CloudGuard 已將安全監控數據聚合從進程內注入的安全層移至進程外擴展程序。這有助于利用更多異步消息處理功能,因此日志傳遞不會延遲函數執行,并支持跨多個調用安全聚合日志。全面的 CloudGuard 解決方案涵蓋了上述所有功能,同時提供了詳細的應用安全和防御狀態視圖,允許安全工程師、開發人員和管理員查看每個問題或事件并采取相應措施。

CloudGuard 可針對每個問題或事件提供明確的信息,包括事件的證據、存在的風險以及短期和長期補救措施。向所有利益相關者提供清晰詳細的信息對于盡快緩解安全風險至關重要。

京公網安備 11010502049343號

京公網安備 11010502049343號