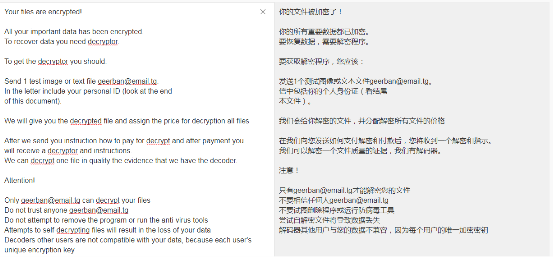

(圖:Geerban勒索郵件文檔)

騰訊安全進而監(jiān)測發(fā)現,Geerban勒索病毒在國內傳播升級,該病毒主要通過RDP弱口令爆破傳播入侵政企機構,加密重要數據清除系統(tǒng)日志,由于該病毒的加密破壞暫無法解密,被攻擊后將導致相關單位遭受嚴重損失。目前,騰訊電腦管家、騰訊安全終端安全管理系統(tǒng)均可攔截并查殺該病毒,同時提醒廣大企業(yè)用戶年底提高警惕,強化內網安全以防中招。

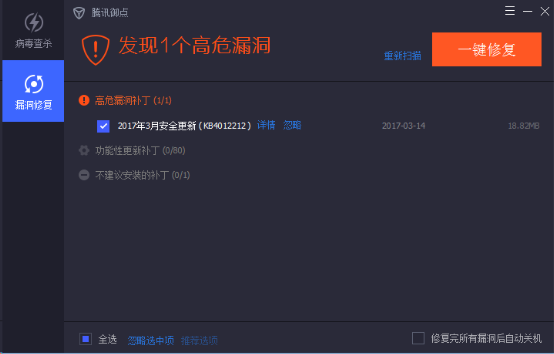

(圖:騰訊電腦管家攔截并查殺該病毒)

值得一提的是,騰訊安全技術專家經過深入溯源分析后,發(fā)現該勒索病毒編寫極為簡潔,僅使用22個函數來完成加密過程,更像是為了此次攻擊,緊急編寫制作而成。同時,攻擊者得手后還會將文件全盤加密,勒索不義之財。

與以往勒索病毒相比,此次檢測發(fā)現的Geerban勒索病毒可謂十分“多變”, 利用十余種攻擊方式組成“廣撒網”的攻擊策略。攻擊者在成功攻破一條服務器后并不滿足于此,還會向目標電腦釋放大量進程對抗工具、內網掃描工具、本地密碼抓取工具等,企圖攻擊內網中其它機器。一旦入侵成功,即可獲得對目標電腦的完全控制權,并綁架局域網內的其他中招電腦,危害極大。

本次安全事件中針對RDP的弱口令爆破是不法分子的常用伎倆。根據騰訊安全《2019上半年勒索病毒報告》顯示,弱口令爆破是目前最為流行的勒索攻擊手段,占比高達34%。由于一些管理員的安全意識薄弱,設置密碼簡單容易猜解,不法黑客們常常會利用sa弱口令,通過密碼字典進行猜解爆破登錄。另外騰訊安全《2019上半年企業(yè)安全報告》也指出,RDP協(xié)議爆破是不法黑客針對外網目標爆破攻擊的首選手段。

臨近年底不少勒索病毒開始趁亂作惡,為更好地遏制新型變種Geerban勒索病毒帶來的擴散態(tài)勢,騰訊安全反病毒實驗室負責人馬勁松建議廣大企業(yè)網絡管理員,關閉不必要的服務器端口,使用高強度密碼,防止不法黑客暴力破解;盡量關閉不必要的文件共享和端口,對重要文件和數據進行定期非本地備份;對沒有互聯需求的服務器/工作站內部訪問設置相應控制。在終端和服務器部署專業(yè)防護軟件,Web服務器考慮部署在騰訊云等具備專業(yè)安全防護能力的云服務。同時,建議企業(yè)用戶選擇使用騰訊安全高級威脅檢測系統(tǒng)防御病毒攻擊,檢測未知黑客的各種可疑攻擊行為,全方位保障企業(yè)自身的網絡安全。

(圖:騰訊安全終端安全管理系統(tǒng))

對于普通用戶來說,馬勁松建議,謹慎點擊來源不明的郵件附件,關閉Office的宏功能,同時保持安全軟件處于開啟并運行狀態(tài),及時修復系統(tǒng)漏洞,實時攔截病毒風險。除此之外,他建議個人用戶在上網過程中,應注意養(yǎng)成隨時備份重要文件的好習慣,推薦使用騰訊電腦管家“文檔守護者”工具對重要文件和數據進行定期備份,全面保護文檔安全。

京公網安備 11010502049343號

京公網安備 11010502049343號