品高云操作系統 V8.0 現已正式上線,本次版本升級帶來了云數據湖、SDN v4.0、應用交付流水線、彈性漏掃服務、全局業務標簽、彈性文件系統、加速設備即服務、智能化體檢、Power 架構服務化以及微軟 Azure 公有云納管等多個頗具亮點的新功能特性。聯系客服小表妹(VX:pingaoyunzzm)了解更多。

本文將通過對同子網下不同安全等級的實例隔離的操作實踐,深度分析SDN v4.0網絡微隔離功能在實際場景中的應用。后續我們還將邀請產品專家逐一對品高云操作系統 V8.0 中的其他功能進行詳解,敬請關注。

云計算服務安全需求分析

云計算成為數字化經濟發展中不可逆轉的技術趨勢之一,這在業界已是共識。然而在云化的進程中,企業用戶通常面臨的最大挑戰就是云的安全性。近年來,云安全事故時有發生,似乎這變成了企業采用云計算服務的最大障礙。早前,云計算安全聯盟(CSA)總結了 9 種威脅云計算安全的問題,其指出共享技術的安全漏洞很可能存在于所有云計算的交付模式當中。

過去,在傳統的數據中心,每一個業務應用集群都有一個網絡隔離的防火墻,以保證業務運行的安全,這也成為了企業數據中心中使用最多的安全設備。但是,現在用戶已普遍使用了云平臺(公有云、私有云、混合云等),云在給用戶帶來了資源的按需申請、高可靠、高可用、彈性伸縮、智能調度等優勢的同時,也讓用戶不得不直面更多的安全需求,如多租戶多應用混合部署、虛擬機(包括容器)規模體量極大、資源多租戶按需分配、邏輯架構與物理架構無關等狀況。

然而,云內流量不可見,不同租戶要求的安全等級不同,安全策略多樣化大增,導致了傳統的隔離防火墻方案在云環境中已難有用武之地。當用戶面對如云平臺內部 ARP 攻擊、勒索病毒等安全隱患時,為保證其中某個用戶遭受攻擊時不影響其他用戶,又不得不做更細粒度的網絡隔離防護。當然,傳統安全設備也可以加強東西向防護,但這需要犧牲云平臺的動態、彈性、按需分配等技術優勢,在這樣的背景下,網絡微隔離技術應運而生。

區別于過去在安全域間的安全訪問控制,微隔離技術主要用于建立虛擬主機(容器)間的安全訪問機制,并對東西向流量進行可視化管理,能避免利用云內部沒有防護的漏洞進行內部攻擊破壞,是當前云計算安全領域的核心技術之一。在 2017 年 6 月舉辦的第 23 屆 Gartner 安全與風險管理峰會上,Gartner 發布了 2017 年度的 11 個“最新最酷”的信息安全技術,微隔離就是其中之一。美國的微隔離市場發展較早,用戶接受度高,市場格局趨于穩定,但國內微隔離技術和產品目前才開始進入快速發展階段。如今,國內的《微隔離產品安全技術要求標準》正在制定,專業的安全廠商也已開始布局網絡微隔離產品,而隨著云計算與虛擬化技術的普遍應用,微隔離產品與服務也將會成為用戶必不可少的安全需求。

品高云網絡微隔離服務

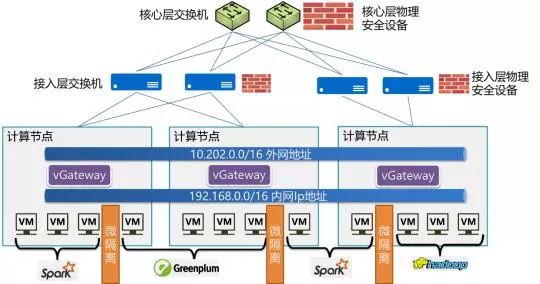

在推出 BingoCloudOS V8.0 之前,品高云已具備網絡安全組、網絡訪問控制列表、路由表、外部網關、NFV 等網絡安全服務能力。隨著云數據中心內的虛擬機(VM)越來越多,VM 之間流量交換的安全風險開始成為管理員需要解決的新需求。因此,為了更加全面的保護云平臺內部資產安全,品高云操作系統 V8.0 提供了網絡微隔離服務。

品高云網絡微隔離是為了控制云內部更細粒度的網絡隔離,實現不同租戶在使用同一 VPC 相同子網的情況下二層網絡的隔離,VPC 默認的隔離策略如下:

• 同一安全組下實例間默認開放網絡通訊;

• 不同安全組下實例間二層網絡默認隔離;

• 安全組可授權其他安全組開放網絡通訊;

• 可通過安全策略授權網絡通訊;

通過網絡微隔離,可以實現同一子網實例之間更細粒度的網絡隔離策略,具體包括:

• 相同子網虛擬機網絡隔離,ARP 不可發現;

• 非線性地址空間的二次網絡隔離;

品高云網絡微隔離示意圖

功能實踐——同子網下不同安全等級的實例隔離

本文將通過同子網下兩臺不同安全級別的實例之間的相互訪問情況來驗證品高云微隔離服務。通常來說,在同一子網下,同一用戶的實例之間可相互發現,當各種網絡威脅攻擊襲來時,低安全級別實例更容易遭受威脅,利用微隔離服務可以限制網絡威脅染指云平臺內的縱向數據流,防止攻擊者進行內部的大規模攻擊破壞。

具體步驟為啟用微隔離服務、創建實例資源、兩臺實例相互訪問、微隔離授權。

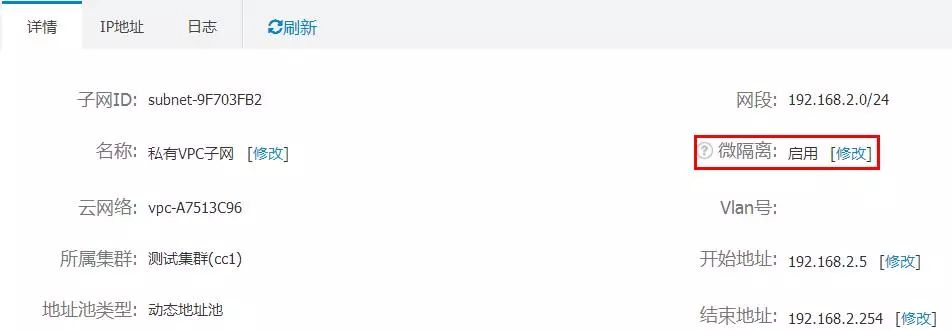

1. 登錄品高云管控中心 BCC,進入“基礎服務-云網絡”,選擇要啟用的云網絡(私有 VPC 網絡)。

點擊網絡詳情,選擇子網(192.168.2.0/24)。

進入子網詳情,在“微隔離”一項,選擇啟用。

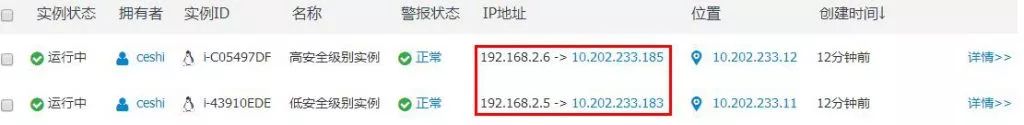

(2)通過子網(192.168.2.0/24)創建兩臺實例,分別命名高安全級別實例(192.168.2.6)和低安全級別實例(192.168.2.5)。

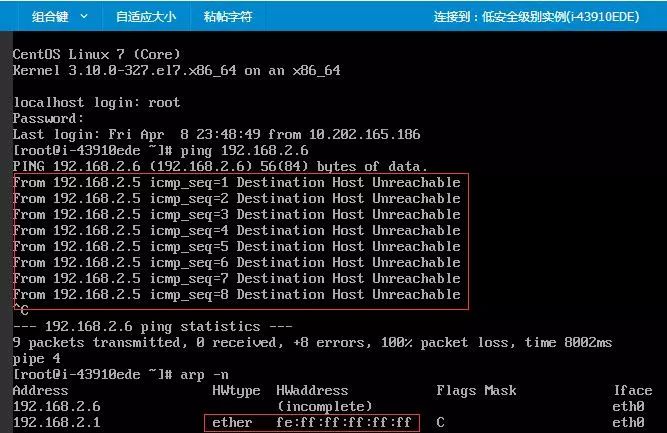

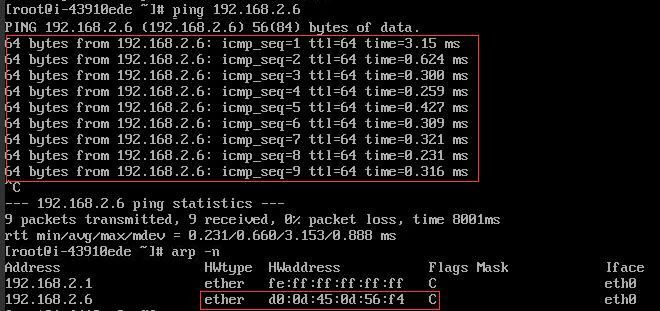

(3)利用低安全級別實例(192.168.2.5)通過 PING 指令連通高安全級別實例(192.168.2.6),發現兩臺實例之間是相互隱藏的。

通過 ARP -n 指令查看已經記錄的 MAC 地址表,可以發現 MAC 地址也被隱藏,即實現了實例在使用同一 VPC 相同子網創建情況下的二層網絡隔離。

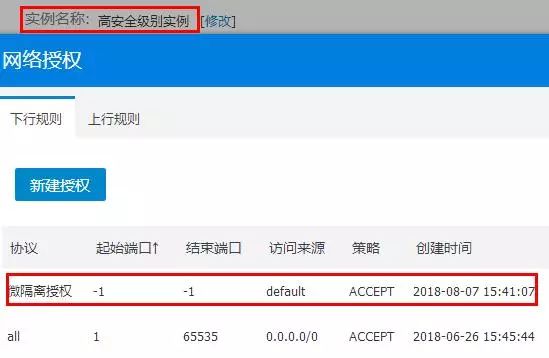

(4)將高安全級別實例(192.168.2.6)通過安全組的微隔離授權,開放其網絡通訊。

設置微隔離授權后,再次 PING 高安全級別實例(192.168.2.6),此時,兩臺虛擬機已可以相互發現,網絡微隔離解除。

目前,微隔離服務已經在 BingoCloudOS V8.0 版本中正式發布,允許用戶同一子網內的虛擬機互相隱藏,實現更細粒度的隔離,也可以在需要時通過安全組授權訪問。點擊文末“閱讀原文”可查看更多品高云操作系統功能實踐。

京公網安備 11010502049343號

京公網安備 11010502049343號