品高云操作系統 V8.0 已于 2018 年 1 月正式發布,本次版本升級帶來了云數據湖、SDN v4.0、應用交付流水線、彈性漏掃服務、全局業務標簽、彈性文件系統、加速設備即服務、智能化體檢、Power 架構服務化以及微軟 Azure 公有云納管等多個頗具亮點的新功能特性。聯系客服小表妹(VX:pingaoyunzzm)了解更多。

本文將通過對云內虛擬機定期進行漏洞安全檢測的操作實踐,深度分析彈性漏洞掃描功能在實際場景中的應用。后續我們還將邀請產品專家逐一對品高云操作系統 V8.0 中的其他功能進行詳解,敬請關注。

一、網絡安全對政府企業 IT 系統影響致命

2017 年,網絡黑產所帶來的安全挑戰愈加嚴峻,各種利用互聯網技術進行偷盜、詐騙、敲詐等案件不斷發生,圍繞互聯網的黑灰產業正以極快的速度蔓延。從各個主要國家的統計數據看,利用互聯網技術實施偷盜、詐騙、敲詐的案件數每年以超過 30% 的增速在增長。據測算,僅中國“網絡黑產從業人員”就已超過 150 萬,“市場規模”也已高達千億級別。

2018 年 1 月,由安恒信息和中國科學院計算技術研究所、中國電子信息產業發展研究院聯合策劃編撰的《2017 年度網絡空間安全報告》發布。《報告》指出,全球約 6300 個平臺提供勒索軟件交易,WannaCry 勒索軟件、“壞兔子”(Bad Rabbit)、GIBON、Sage、Matrix 等 10 大勒索軟件等在全球迅速蔓延,使多國遭遇網絡攻擊。勒索軟件在 2016-2017 年期間的銷售量增長了約 2502%,惡意分子傾向于加密被感染設備的數據,向受害者勒索加密貨幣(以比特幣為主),也進一步導致加密貨幣市場價格一路飆升。

隨著互聯網和移動互聯網的快速發展,企業信息化進程的逐漸加快,其中蘊含了越來越多的經濟價值,而企業信息化應用系統在被廣泛應用的同時,因其互聯、開放等特性,更容易遭受黑客的攻擊。每年都有數以千計的網絡安全漏洞被發現和公布,加上攻擊者手段層出不窮變化多端,網絡安全狀況也隨著安全漏洞的增加變得日益嚴峻。研究表明,99% 的攻擊事件都是利用了未修補的漏洞,使得許多已經部署了防火墻、入侵檢測系統和防病毒軟件的企業仍然飽受漏洞攻擊之苦,最后蒙受巨大的經濟損失。

面對頻繁發生的網絡安全事件,相對于出現安全事件后的補救,前期的安全漏洞掃描顯得更為重要,能夠提前發現問題,將安全事件遏制在萌芽狀態。

二、漏洞掃描是預防網絡安全的最佳方案之一

漏洞掃描是指基于漏洞數據庫,通過掃描等手段對指定的遠程或者本地計算機系統的安全脆弱性進行檢測,發現可利用漏洞的一種安全檢測 (滲透攻擊) 行為,可全面深度檢測企業暴露在互聯網邊界上的安全風險。是保證信息化安全的開始,它及時準確的察覺到信息平臺基礎架構的安全,保證業務順利的開展,維護企業所有信息資產的安全。

OpenVAS 作為當前市場上常用的開源漏洞掃描工具之一,是一個開放式漏洞評估系統,漏洞樣本庫更新迅速,由 Greenbone 商業漏洞解決方案的組件開源而來,用于對目標系統進行漏洞評估和管理,包括了一套網絡漏洞測試程序,可以檢測遠程系統和應用程序中的安全問題,檢測評估能力來源于數萬個漏洞測試程序,這些程序都是以插件的形式存在。品高云的漏洞掃描服務就是在基于 OpenVAS 的基礎上構建而來,并增加了對掃描結果的統計分析,同時,也會根據掃描結果為用戶提供專業的漏洞解決方案。

2017 年 6 月 1 日,正式開始實施的《中華人民共和國網絡安全法》,作為我國的網絡安全基本法,明確了網絡產品、服務的提供者應及時發現網絡產品、服務存在安全缺陷、漏洞等,并應當及時告知用戶并采取補救措施,這也使得市場對漏洞掃描服務渴求速增。

三、品高云彈性漏洞掃描

彈性漏洞掃描服務是基于漏洞特征庫,提供一種彈性的進行漏洞掃描的機制,用戶可對快速獲得掃描服務對云內虛擬機進行檢測,并提供修復漏洞參考方案,有利于快速定位高、中、低風險漏洞并及時通知用戶修復,保障業務正常運轉,提高運維效率。

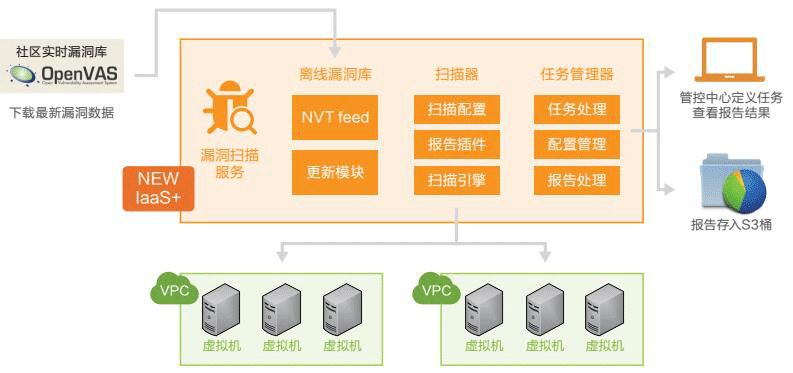

圖 1 彈性漏洞掃描功能架構圖

包括離線漏洞庫、掃描器和任務管理器三大功能模塊。

● 離線漏洞庫:包括 NVT feed 和樣本更新模塊,主要提供了網絡脆弱性測試方式及其并依據測試結果更新漏洞樣本。

● 掃描器:包括掃描配置、報告插件和掃描引擎三個功能模塊,主要負責檢查掃描目標主機的安全性,并將結果返回彈性掃描服務,將掃描得到的結果上傳至 S3 的存儲中,供彈性漏掃服務處理掃描報告。

● 任務管理器:包括任務處理、配置管理和報告處理三個功能模塊,主要負責漏洞掃描任務的創建,調度掃描計劃,協助掃描器完成掃描任務,處理掃描結果,掃描結束時發送 SNS 消息給用戶。

四、特色能力

基于 OpenVAS,當今世界最好的開放式漏洞評估系統數據,自帶數萬個漏洞測試程序,并且可以跟隨安全社區庫進行升級;

云中 VM 的安全情況可視化展現,支持漏洞處理的追蹤查看;

服務自動生成漏洞報告,部分還有處理意見可供參考;

租戶級隔離掃描互不影響,可區分不同業務或網絡子網,更精準;

可與簡單消息通知服務配合使用,及時將掃描結果告知客戶;

五、應用場景

互聯網業務應用周期性檢查、自定義檢查;

應用上線的安全基線檢查;

應用漏洞統計分析;

六、功能實踐——虛擬機漏洞掃描

本次功能實踐是利用品高云漏洞掃描服務對云內虛擬機定期進行漏洞安全檢測,并依據掃描結果修復漏洞。具體的操作步驟包括了創建掃描任務、啟動掃描任務、查看掃描報告、修復漏洞。

1、創建掃描任務

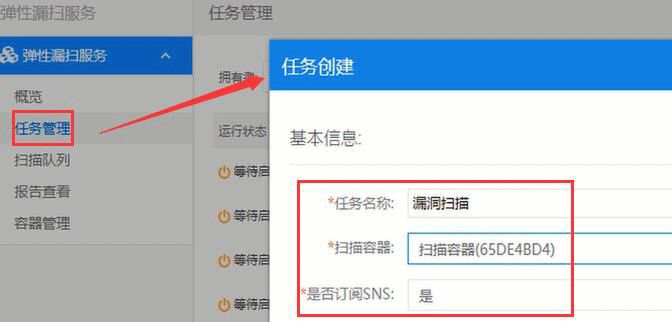

(1)登錄品高云,通過【高級服務】→【彈性漏洞掃描服務】進入彈性漏洞掃描服務頁面。

圖 2 彈性漏洞掃描服務入口

(2)對任務基本信息的完善,可以設置任務的名稱、任務使用的掃描容器以及是否需要使用 SNS 通知掃描結果。

圖 3 創建掃描任務頁面

(3)添加掃描目標。本次掃描任務的目標為創建在 172.16.0.0/16 網段的 3 個實例,實例 ID 分別為 i-46675D7、i-C2F5F9CF、i-C4020FEE。

圖 4 掃描目標

(4)設置掃描計劃。本次掃描任務的計劃設置為一天掃描一次,且持續掃描。

圖 5 掃描任務計劃

掃描目標和計劃設置完成后,則掃描任務創建完成。

2、啟動掃描任務

(1)通過【任務管理】查看掃描任務詳情,發現任務處于正在掃描階段。

圖 6 掃描任務管理頁面

(2)在漏洞掃描任務進行的同時,用戶也可以查看任務掃描進度與日志。

圖 7 掃描任務進度

圖 8 掃描任務日志

3、查看掃描報告

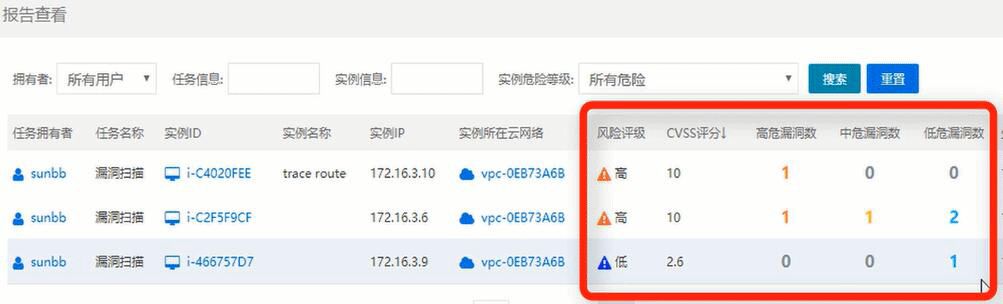

(1)掃描任務完成后,可在【報告查看】中查看掃描報告。

圖 9 漏洞掃描報告

報告顯示:本次任務掃描的三個實例中,實例 ID 為 i-C4020FEE 和 i-C2F5F9CF 的兩個實例為高風險實例,其中實例 i-C4020FEE 存在 1 個高危漏洞,實例 i-C2F5F9CF 存在 1 個高危漏洞、1 個中危漏洞和兩個低危漏洞。實例 ID 為 i-466757D7 的實例為低風險實例,存在 1 個低危漏洞。

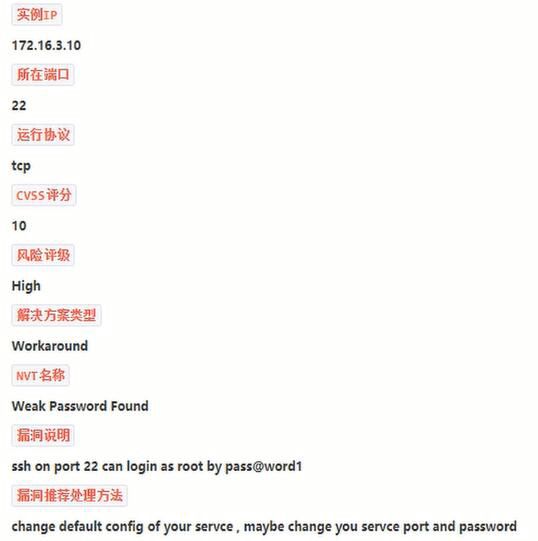

(2)通過漏洞詳情,可查看系統推薦的漏洞處理方法,然后利用這些方法用戶可快速修復漏洞。

圖 10 實例漏洞詳情

圖 11 實例漏洞解決方案

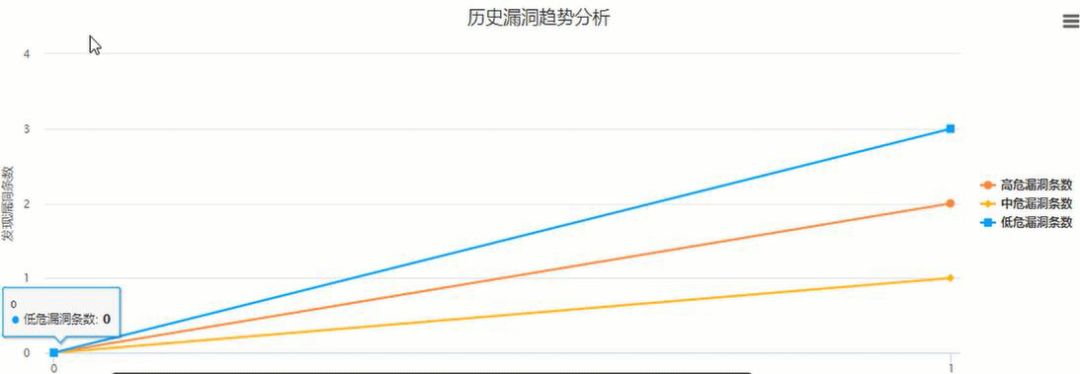

(3)掃描完成后系統也根據漏洞掃描結果提供漏洞趨勢分析圖。

圖 12 歷史漏洞分析圖

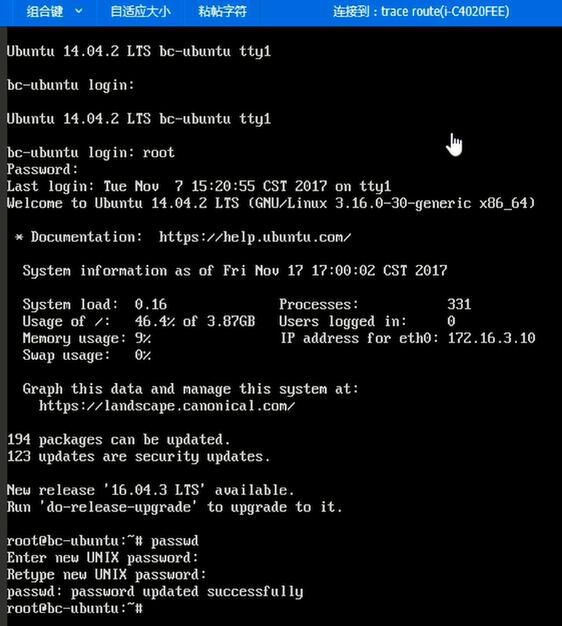

4、修復漏洞

(1)登錄已掃描的三個實例,利用系統推薦的漏洞解決方案修復。

圖 13 修復漏洞

為了便于對比第一次和第二次掃描結果,本次功能實踐僅修復了 ID 為 i-C4020FEE 和 i-C2F5F9CF 兩個實例的高危漏洞,以及 ID 為 i-466757D7 實例的低危漏洞。ID 為 i-C2F5F9CF 實例的 1 個中危漏洞和 2 個低危漏洞并為修復。

(2)修復完成后,再次對任務進行掃描,并查看掃描結果與趨勢分析報告。

圖 14 第二次漏洞掃描報告

第二次漏洞掃描的結果與預期一致,僅有 ID 為 i-C2F5F9CF 實例存在漏洞,其中,中危漏洞 1 個,低危漏洞 2 個。

圖 15 二次掃描后的漏洞趨勢圖

從歷史漏洞趨勢分析圖可知,與第一次漏洞掃描任務相比,第二次漏洞掃描,已不存在高危漏洞,中危漏洞數為 1,低危漏洞為 2,漏洞數量明顯減少。

京公網安備 11010502049343號

京公網安備 11010502049343號